As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Acesso a uma VPC emparelhada usando o AWS Client VPN

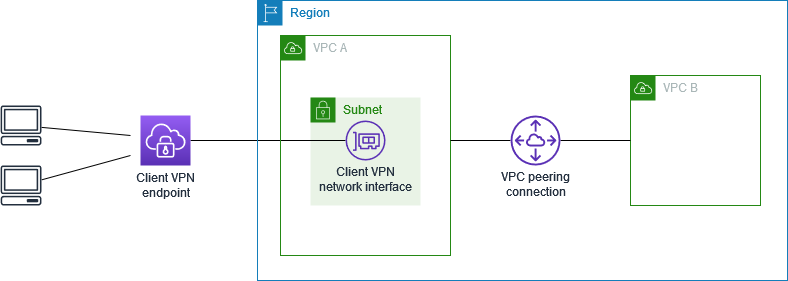

A configuração desse cenário inclui uma VPC de destino (VPC A) que é emparelhada com uma VPC adicional (VPC B). Ela é recomendada quando você precisa dar acesso para os clientes aos recursos dentro de uma VPC de destino e a outras VPCs que estejam emparelhadas com ela (como a VPC B).

nota

O procedimento descrito abaixo para permitir acesso a uma VPC com peering só é necessário se o endpoint do cliente VPN tiver sido configurado para o modo de túnel dividido. No modo de túnel inteiro, o acesso à VPC emparelhada é permitido por padrão.

Antes de começar, faça o seguinte:

-

Crie ou identifique uma VPC com pelo menos uma sub-rede. Identifique a sub-rede na VPC a ser associada ao endpoint do Client VPN e anote seus intervalos CIDR IPv4.

-

Identifique um intervalo CIDR adequado para os endereços IP do cliente que não se sobrepõem ao CIDR da VPC.

-

Revise as regras e as limitações dos endpoints do Client VPN em Regras e melhores práticas de AWS Client VPN.

Para implementar essa configuração

-

Estabeleça a conexão de emparelhamento de VPCs entre as VPCs. Siga as etapas em Criar e aceitar uma conexão de emparelhamento de VPC no Guia de emparelhamento da Amazon VPC. Confirme se as instâncias na VPC A podem se comunicar com as instâncias na VPC B utilizando a conexão emparelhada.

-

Crie um endpoint do Client VPN na mesma região que a VPC de destino. No diagrama, essa é a VPC A. Para fazer isso, execute as etapas descritas em Criar um endpoint do Client VPN.

-

Associe a sub-rede identificada ao endpoint do Client VPN que você criou. Para fazer isso, execute as etapas descritas em Associa uma rede de destino a um endpoint do Client VPN. e selecione a sub-rede e a VPC. Por padrão, associamos o grupo de segurança padrão da VPC ao endpoint do Client VPN. Você pode associar um grupo de segurança diferente utilizando as etapas descritas em Aplicar um grupo de segurança a uma rede de destino.

-

Adicione uma regra de autorização para fornecer acesso à VPC de destino para os clientes. Para fazer isso, execute as etapas descritas em Adicionar uma regra de autorização a um endpoint do Client VPN. Em Destination network to enable (Rede de destino para permitir acesso), insira o intervalo CIDR IPv4 da VPC.

-

Adicione uma rota para direcionar o tráfego à VPC emparelhada. No diagrama, essa é a VPC B. Para fazer isso, execute as etapas descritas em Criar uma rota de endpoint. Em Destino da rota, insira o intervalo CIDR IPv4 da VPC emparelhada. Em ID da sub-rede da VPC de destino, selecione a sub-rede associada ao endpoint do Client VPN.

-

Adicione uma regra de autorização para fornecer os acesso à VPC emparelhada para os clientes. Para fazer isso, execute as etapas descritas em Adicionar uma regra de autorização a um endpoint do Client VPN. Em Rede de destino, insira o intervalo CIDR IPv4 da VPC emparelhada.

-

Adicione uma regra aos grupos de segurança de suas instâncias na VPC A e na VPC B para permitir o tráfego do grupo de segurança que foi aplicado ao endpoint do Client VPN na etapa 3. Para ter mais informações, consulte Grupos de segurança.