As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Opções de túnel para sua AWS Site-to-Site VPN conexão

Você usa uma conexão Site-to-Site VPN para conectar sua rede remota a uma VPC. Cada conexão Site-to-Site VPN tem dois túneis, com cada túnel usando um endereço IP público exclusivo. Para a redundância, é importante configurar ambos os túneis. Quando um túnel fica indisponível (por exemplo, inativo para manutenção), o tráfego da rede é roteado automaticamente para o túnel disponível para essa Site-to-Site conexão VPN específica.

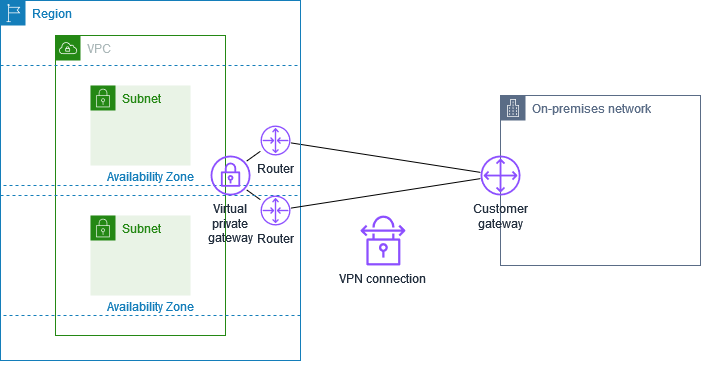

O diagrama a seguir mostra os dois túneis de uma conexão VPN. Cada túnel termina em uma zona de disponibilidade diferente para fornecer maior disponibilidade. Tráfego da rede local para AWS usar os dois túneis. O tráfego AWS para a rede local prefere um dos túneis, mas pode passar automaticamente para o outro túnel se houver uma falha lateral. AWS

Ao criar uma conexão Site-to-Site VPN, você baixa um arquivo de configuração específico para o dispositivo de gateway do cliente que contém informações para configurar o dispositivo, incluindo informações para configurar cada túnel. Opcionalmente, você mesmo pode especificar algumas das opções de túnel ao criar a conexão Site-to-Site VPN. Caso contrário, a AWS fornece os valores padrão.

nota

Site-to-Site Os endpoints de túnel VPN avaliam as propostas do gateway do cliente, começando com o menor valor configurado da lista abaixo, independentemente do pedido de proposta do gateway do cliente. Você pode usar o modify-vpn-connection-options comando para restringir a lista de opções que os AWS endpoints aceitarão. Para obter mais informações, consulte modify-vpn-connection-options

Veja a seguir as opções de túnel que você pode configurar.

nota

Algumas opções de túnel têm vários valores padrão. Por exemplo, as versões IKE têm dois valores de opção de túnel padrão: ikev1 e ikev2. Todos os valores padrão serão associados a essa opção de túnel se você não escolher valores específicos. Clique para remover qualquer valor padrão que você não queira associar à opção de túnel. Por exemplo, se você quiser usar ikev1 apenas para a versão IKE, clique em ikev2 para removê-lo.

- Tempo limite do Dead Peer Detection (DPD)

-

A duração, em segundos, após a qual ocorre o tempo limite do DPD. Um tempo limite de DPD de 30 segundos significa que o endpoint da VPN considerará o par morto 30 segundos após a primeira falha no keep-alive. É possível especificar 30 ou superior.

Padrão: 60

- Ação de tempo limite do DPD

-

A ação a ser executada após atingir o tempo limite do Dead Peer Detection (DPD). É possível especificar o seguinte:

-

Clear: finalizar a sessão do protocolo IKE quando o tempo limite do DPD for atingido (interromper o túnel e limpar as rotas) -

None: nenhuma ação quando o tempo limite do DPD for atingido -

Restart: reiniciar a sessão do protocolo IKE quando o tempo limite do DPD for atingido

Para obter mais informações, consulte AWS Site-to-Site VPN opções de iniciação de túnel.

Padrão:

Clear -

- Opções de registro em log da VPN

-

Com os registros de Site-to-Site VPN, você pode obter acesso a detalhes sobre o estabelecimento do túnel IP Security (IPsec), negociações do Internet Key Exchange (IKE) e mensagens do protocolo Dead Peer Detection (DPD).

Para obter mais informações, consulte AWS Site-to-Site VPN troncos.

Formatos de log disponíveis:

json,text - Versões do IKE

-

As versões do IKE que são permitidas para o túnel VPN. É possível especificar um ou mais dos valores padrão.

Padrões:

ikev1,ikev2 - Dentro do túnel IPv4 CIDR

-

O intervalo de IPv4 endereços internos (internos) do túnel VPN. É possível especificar um bloco CIDR de tamanho /30 a partir do intervalo

169.254.0.0/16. O bloco CIDR deve ser exclusivo em todas as conexões Site-to-Site VPN que usam o mesmo gateway privado virtual.nota

O bloco CIDR não precisa ser exclusivo em todas as conexões em um gateway de trânsito. No entanto, se eles não forem exclusivos, isso pode criar um conflito no gateway do cliente. Prossiga com cuidado ao reutilizar o mesmo bloco CIDR em várias conexões Site-to-Site VPN em um gateway de trânsito.

Os seguintes blocos CIDR são reservados e não podem ser usados:

-

169.254.0.0/30 -

169.254.1.0/30 -

169.254.2.0/30 -

169.254.3.0/30 -

169.254.4.0/30 -

169.254.5.0/30 -

169.254.169.252/30

Padrão: um bloco IPv4 CIDR de tamanho /30 do

169.254.0.0/16intervalo. -

- Armazenamento de chaves pré-compartilhado

-

O tipo de armazenamento da chave pré-compartilhada:

-

Padrão — A chave pré-compartilhada é armazenada diretamente no serviço Site-to-Site VPN.

-

Secrets Manager — A chave pré-compartilhada é armazenada usando AWS Secrets Manager. Para obter mais informações sobre o Secrets Manager, consulteRecursos de segurança aprimorados usando o Secrets Manager.

-

- Dentro do túnel IPv6 CIDR

-

(Somente conexões IPv6 VPN) O intervalo de IPv6 endereços internos (internos) do túnel VPN. É possível especificar um bloco CIDR de tamanho /126 a partir do intervalo

fd00::/8local. O bloco CIDR deve ser exclusivo em todas as conexões Site-to-Site VPN que usam o mesmo gateway de trânsito. Se você não especificar uma IPv6 sub-rede, a Amazon selecionará automaticamente uma sub-rede /128 desse intervalo. Independentemente de você especificar a sub-rede ou se a Amazon a selecionar, a Amazon usa o primeiro IPv6 endereço utilizável na sub-rede para seu lado da conexão, e seu lado usa o segundo endereço utilizável. IPv6Padrão: um bloco IPv6 CIDR de tamanho /126 do intervalo local

fd00::/8. - Tipo de endereço IP do túnel externo

-

O tipo de endereço IP para os endereços IP do túnel externo (externo). É possível especificar um dos seguintes:

-

PrivateIpv4: use o IPv4 endereço privado para implantar conexões Site-to-Site VPN pelo Direct Connect. -

PublicIpv4: (Padrão) Use IPv4 endereços para o túnel externo IPs. -

Ipv6: Use IPv6 endereços para o túnel externo IPs. Essa opção só está disponível para conexões VPN em um gateway de trânsito ou Cloud WAN.

Quando você seleciona

Ipv6, a AWS configura automaticamente os IPv6 endereços de túneis externos para o lado AWS dos túneis VPN. Seu dispositivo de gateway do cliente deve suportar IPv6 endereçamento e ser capaz de estabelecer IPsec túneis com IPv6 endpoints.Padrão:

PublicIpv4 -

- CIDR IPv4 de rede local

-

(Somente conexão IPv4 VPN) O intervalo CIDR usado durante a negociação da fase 2 do IKE para o lado do cliente (local) do túnel VPN. Esse intervalo é usado para propor rotas, mas não impõe restrições de tráfego, pois AWS usa exclusivamente rotas baseadas em rotas VPNs . VPNs Os baseados em políticas não são suportados, pois AWS limitariam a capacidade de oferecer suporte a protocolos de roteamento dinâmico e arquiteturas multirregionais. Isso deve incluir os intervalos de IP da sua rede local que precisam se comunicar pelo túnel VPN. As configurações adequadas da tabela de rotas e NACLs os grupos de segurança devem ser usados para controlar o fluxo real do tráfego.

Padrão: 0.0.0.0/0

- CIDR IPv4 de rede remota

-

(Somente conexão IPv4 VPN) O intervalo CIDR usado durante a negociação da fase 2 do IKE para o AWS lado do túnel VPN. Esse intervalo é usado para propor rotas, mas não impõe restrições de tráfego, pois a AWS usa exclusivamente rotas baseadas em rotas VPNs. A AWS não oferece suporte a políticas baseadas em políticas VPNs porque elas não têm a flexibilidade necessária para cenários complexos de roteamento e são incompatíveis com recursos como gateways de trânsito e VPN Equal Cost Multi-Path (ECMP). Pois VPCs, esse é normalmente o intervalo CIDR da sua VPC. Para gateways de trânsito, isso pode incluir vários intervalos de CIDR da rede conectada VPCs ou de outra rede.

Padrão: 0.0.0.0/0

- CIDR IPv6 de rede local

-

(Somente conexão IPv6 VPN) O intervalo IPv6 CIDR no lado do gateway do cliente (local) que tem permissão para se comunicar pelos túneis VPN.

Padrão: ::/0

- CIDR IPv6 de rede remota

-

(Somente conexão IPv6 VPN) O intervalo IPv6 CIDR no AWS lado que tem permissão para se comunicar pelos túneis VPN.

Padrão: ::/0

- Fase 1 Números de grupos Diffie-Hellman (DH)

-

Os números de grupos DH que são permitidos para o túnel VPN para a fase 1 das negociações de IKE. É possível especificar um ou mais dos valores padrão.

Padrões: 2, 14, 15, 16, 17, 18, 19, 20, 21, 22, 23, 24

- Fase 2 Números de grupos Diffie-Hellman (DH)

-

Os números de grupos DH que são permitidos para o túnel VPN para a fase 2 das negociações de IKE. É possível especificar um ou mais dos valores padrão.

Padrões: 2, 5, 14, 15, 16, 17, 18, 19, 20, 21, 22, 23, 24

- Fase 1 Algoritmos de criptografia

-

Os algoritmos de criptografia permitidos para o túnel VPN para a fase 1 das negociações de IKE. Você pode especificar um ou mais dos valores padrão.

Padrões:,, -GCM-16 AES128 AES256, AES128 -GCM-16 AES256

- Fase 2 Algoritmos de criptografia

-

Os algoritmos de criptografia permitidos para o túnel VPN para a fase 2 das negociações de IKE. Você pode especificar um ou mais dos valores padrão.

Padrões:,, -GCM-16 AES128 AES256, AES128 -GCM-16 AES256

- Fase 1 Algoritmos de integridade

-

Os algoritmos de integridade permitidos para o túnel VPN para a fase 1 das negociações de IKE. Você pode especificar um ou mais dos valores padrão.

Padrões: SHA1, SHA2 -256, -384, -512 SHA2 SHA2

- Fase 2 Algoritmos de integridade

-

Os algoritmos de integridade permitidos para o túnel VPN para a fase 2 das negociações de IKE. Você pode especificar um ou mais dos valores padrão.

Padrões: SHA1, SHA2 -256, -384, -512 SHA2 SHA2

- Tempo de vida da fase 1

-

nota

AWS inicie as rechaves com os valores de tempo definidos nos campos Vida útil da Fase 1 e Vida útil da Fase 2. Se as vidas úteis forem diferentes dos valores negociados no handshake, isso poderá interromper a conectividade do túnel.

O tempo de vida em segundos da fase 1 da negociação de IKE. É possível especificar um número entre 900 e 28.800.

Padrão: 28.800 (8 horas)

- Tempo de vida da fase 2

-

nota

AWS inicie as rechaves com os valores de tempo definidos nos campos Vida útil da Fase 1 e Vida útil da Fase 2. Se as vidas úteis forem diferentes dos valores negociados no handshake, isso poderá interromper a conectividade do túnel.

O tempo de vida em segundos da fase 2 da negociação de IKE. É possível especificar um número entre 900 e 3.600. O número especificado deve ser menor que o número de segundos para a vida útil da fase 1.

Padrão: 3.600 (1 hora)

- Chaves pré-compartilhadas (PSK)

-

Chave pré-compartilhada (PSK) para estabelecer a associação de IKE (Internet key exchange – Troca de chaves da Internet) inicial entre o gateway de destino e o gateway do cliente.

O PSK deve estar entre 8 e 64 caracteres de extensão e não pode começar com zero (0). Os caracteres permitidos são alfanuméricos, pontos (.) e sublinhados (_).

Padrão: uma string de 32 caracteres alfanuméricos.

- Fuzz de rechaveamento

-

A porcentagem da janela de rechaveamento (determinada pelo tempo de margem de rechaveamento) dentro da qual o tempo de rechaveamento é selecionado aleatoriamente.

É possível especificar um valor percentual entre 0 e 100.

Padrão: 100

- Tempo de margem de rechaveamento

-

O tempo de margem em segundos antes da expiração da vida útil das fases 1 e 2, durante o qual o AWS lado da conexão VPN executa uma rechave IKE.

É possível especificar um número entre 60 e metade do valor de vida útil da fase 2.

A hora exata do rechaveamento é selecionada aleatoriamente com base no valor de fuzz de rechaveamento.

Padrão: 270 (4,5 minutos)

- Reproduzir pacotes de tamanho da janela

-

O número de pacotes em uma janela de reprodução de IKE.

É possível especificar um valor entre 64 e 2048.

Padrão: 1024

- Ação de inicialização

-

A ação a ser realizada ao estabelecer o túnel para uma conexão VPN. É possível especificar o seguinte:

-

Start: AWS inicia a negociação do IKE para abrir o túnel. Somente compatível se o gateway do cliente estiver configurado com um endereço IP. -

Add: o dispositivo de gateway do cliente deve iniciar a negociação do protocolo IKE para ativar o túnel.

Para obter mais informações, consulte AWS Site-to-Site VPN opções de iniciação de túnel.

Padrão:

Add -

- Controle de ciclo de vida do endpoint de túnel

-

O controle de ciclo de vida do endpoint de túnel oferece controle sobre o cronograma de substituições de endpoints.

Para obter mais informações, consulte AWS Site-to-Site VPN controle do ciclo de vida do endpoint do túnel.

Padrão:

Off

Você pode especificar as opções de túnel ao criar uma conexão Site-to-Site VPN ou pode modificar as opções de túnel para uma conexão VPN existente. Para obter mais informações, consulte os tópicos a seguir.