As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Configurar o roteamento estático para um dispositivo de gateway do cliente do AWS Site-to-Site VPN

Veja a seguir alguns procedimentos de exemplo para configurar um dispositivo de gateway do cliente usando sua interface de usuário (se disponível).

- Check Point

-

A seguir estão as etapas para configurar seu dispositivo de gateway de cliente se seu dispositivo for um dispositivo Check Point Security Gateway executando R77.10 ou superior, usando o sistema operacional Gaia e o Check Point. SmartDashboard Você também pode consultar o artigo Check Point Security Gateway IPsec VPN to Amazon Web Services VPC

no Check Point Support Center. Para configurar a interface do túnel

O primeiro passo é criar túneis de VPN e fornecer os endereços IP privados (internos) do gateway do cliente e do gateway privado virtual de cada túnel. Para criar o primeiro túnel, use as informações fornecidas na seção

IPSec Tunnel #1do arquivo de configuração. Para criar o segundo túnel, use os valores fornecidos na seçãoIPSec Tunnel #2do arquivo de configuração.-

Abra o portal Gaia do dispositivo Check Point Security Gateway.

-

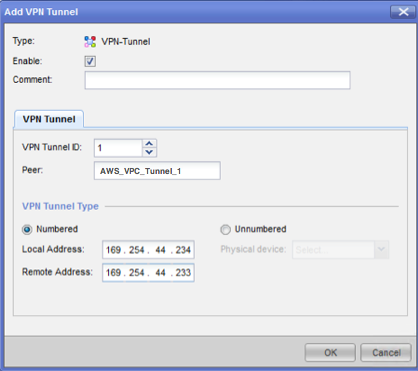

Escolha Network Interfaces, Add, VPN tunnel.

-

Na caixa de diálogo, defina as configurações como a seguir e escolha OK ao concluir:

-

Em VPN Tunnel ID, insira qualquer valor único exclusivo, como 1.

-

Em Peer, insira um nome exclusivo para seu túnel, como

AWS_VPC_Tunnel_1orAWS_VPC_Tunnel_2. -

Confirme se Numbered (Numerado) está selecionado e, em Local Address (Endereço local), insira o endereço IP especificado para

CGW Tunnel IPno arquivo de configuração; por exemplo,169.254.44.234. -

Em Remote Address, insira o endereço IP especificado para

VGW Tunnel IPno arquivo de configuração; por exemplo,169.254.44.233.

-

-

Conecte seu gateway de segurança por SSH. Se estiver usando um shell não padrão, mude para clish executando o comando a seguir:

clish -

Para o túnel 1, execute o comando a seguir:

set interface vpnt1 mtu 1436Para o túnel 2, execute o comando a seguir:

set interface vpnt2 mtu 1436 -

Repita essas etapas para criar um segundo túnel, usando as informações na seção

IPSec Tunnel #2do arquivo de configuração.

Para configurar rotas estáticas

Nesta etapa, especifique a rota estática para a sub-rede na VPC de cada túnel para poder enviar tráfego pelas interfaces de túnel. O segundo túnel permite failover, caso haja um problema com o primeiro túnel. Se um problema é detectado, a rota estática baseada na política é removida da tabela de roteamento e a segunda rota é ativada. Você deve também ativar o gateway do Check Point para executar ping na outra extremidade do túnel e verificar se o túnel está ativo.

-

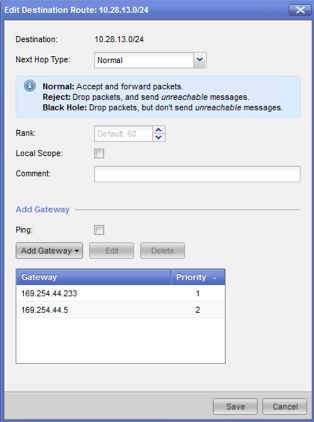

No portal Gaia, escolha Rotas IPv4 estáticas, Adicionar.

-

Especifique o CIDR de sua sub-rede; por exemplo,

10.28.13.0/24. -

Escolha Add Gateway (Adicionar Gateway), IP Address (Endereço de IP).

-

Insira o endereço IP especificado para

VGW Tunnel IPno arquivo de configuração (por exemplo,169.254.44.233) e especifique 1 como prioridade. -

Selecione Ping.

-

Repita as etapas 3 e 4 para o segundo túnel, usando o valor

VGW Tunnel IPna seçãoIPSec Tunnel #2do arquivo de configuração. Especifique 2 como prioridade.

-

Escolha Salvar.

Se estiver usando um cluster, repita as etapas anteriores para os outros membros do cluster.

Para definir um novo objeto de rede

Nesta etapa, você criará um objeto de rede para cada túnel de VPN, especificando os endereços IP públicos (externos) para o gateway privado virtual. Posteriormente, você adicionará esses objetos de rede como gateways secundários para sua comunidade VPN. Você precisa também criar um grupo vazio para funcionar como espaço reservado para o domínio de VPN.

-

Abra o Check Point SmartDashboard.

-

Em Groups (Grupos), abra o menu de contexto e escolha Groups (Grupos), Simple Group (Grupo Simples). É possível usar o mesmo grupo para cada objeto de rede.

-

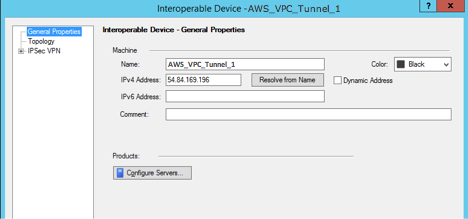

Em Network Objects (Objetos de rede), abra o menu de contexto (clique com o botão direito) e escolha New (Novo), Interoperable Device (Dispositivo interoperável).

-

Em Name (Nome), insira o nome que você forneceu para o túnel; por exemplo,

AWS_VPC_Tunnel_1ouAWS_VPC_Tunnel_2. -

Em IPv4 Endereço, insira o endereço IP externo do gateway privado virtual fornecido no arquivo de configuração, por exemplo,

54.84.169.196. Salve as configurações e feche a caixa de diálogo.

-

Em SmartDashboard, abra as propriedades do gateway e, no painel de categorias, escolha Topologia.

-

Para recuperar a configuração da interface, escolha Get Topology.

-

Na seção VPN Domain (Domínio da VPN), escolha Manually defined (Definido manualmente) e procure e selecione o grupo vazio simples criado na etapa 2. Escolha OK.

nota

É possível manter qualquer domínio de VPN existente que configurou. Entretanto, verifique se os hosts e as redes que são usadas ou fornecidas pela nova conexão VPN não estão declarados nesse domínio de VPN, especialmente se esse domínio de VPN for originado automaticamente.

-

Repita essas etapas para criar um segundo objeto de rede, usando as informações na seção

IPSec Tunnel #2do arquivo de configuração.

nota

Se estiver usando clusters, edite a topologia e defina as interfaces como interfaces de cluster. Use os endereços IP especificados no arquivo de configuração.

Para criar e configurar a comunidade VPN, o IKE e IPsec as configurações

Nesta etapa, você criará uma comunidade VPN no gateway do Check Point à qual adicionará objetos de rede (dispositivos interoperáveis) para cada túnel. Você também define o Internet Key Exchange (IKE) e IPsec as configurações.

-

Nas propriedades do gateway, escolha IPSecVPN no painel de categorias.

-

Escolha Communities, New, Star Community.

-

Forneça um nome para a comunidade (por exemplo,

AWS_VPN_Star) e escolha Center Gateways no painel de categoria. -

Escolha Adicionar e adicione o gateway ou cluster à lista de gateways participantes.

-

No painel de categoria, escolha Satellite Gateways (Gateways secundários), Add (Adicionar) e adicione os dispositivos interoperáveis que você criou anteriormente (

AWS_VPC_Tunnel_1eAWS_VPC_Tunnel_2) à lista de gateways participantes. -

No painel de categoria, escolha Encryption. Na seção Método de criptografia, escolha IKEv1 somente. Na seção Encryption Suite, escolha Custom, Custom Encryption.

-

Na caixa de diálogo, configure as propriedades de criptografia como a seguir e escolha OK ao concluir:

-

Propriedades da associação de segurança IKE (fase 1):

-

Perform key exchange encryption with: AES-128

-

Perform data integrity with: SHA-1

-

-

IPsec Propriedades da Associação de Segurança (Fase 2):

-

Execute a criptografia IPsec de dados com: AES-128

-

Perform data integrity with: SHA-1

-

-

-

No painel de categoria, escolha Tunnel Management. Escolha Set Permanent Tunnels, On all tunnels in the community. Na seção VPN Tunnel Sharing (Compartilhamento de túnel VPN), escolha One VPN tunnel per Gateway pair (Um túnel VPN por par de gateway).

-

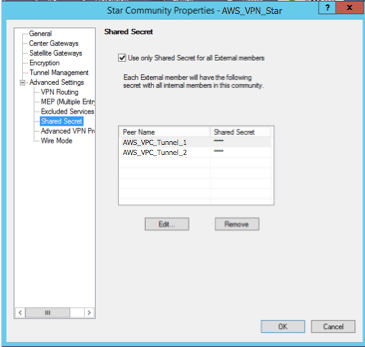

No painel de categoria, expanda Advanced Settings (Configurações Avançadas) e escolha Shared Secret.

-

Selecione o nome do par do primeiro túnel, escolha Edit (Editar) e insira a chave pré-compartilhada conforme especificado no arquivo de configuração na seção

IPSec Tunnel #1. -

Selecione o nome do par do segundo túnel, escolha Edit (Editar) e insira a chave pré-compartilhada conforme especificado no arquivo de configuração na seção

IPSec Tunnel #2.

-

Ainda na categoria Advanced Settings (Configurações avançadas), selecione Advanced VPN Properties (Propriedades avançadas da VPN), configure as propriedades da forma a seguir e escolha OK ao concluir:

-

IKE (fase 1):

-

Use Diffie-Hellman group (Usar grupo Diffie-Hellman):

Group 2 -

Renegotiate IKE security associations every

480minutes

-

-

IPsec (Fase 2):

-

Escolha Use Perfect Forward Secrecy

-

Use Diffie-Hellman group (Usar grupo Diffie-Hellman):

Group 2 -

Renegocie associações de IPsec segurança a cada segundo

3600

-

-

Para criar regras de firewall

Nesta etapa, você configurará uma politica com regras de firewall e regras de correspondência direcional que permitem a comunicação entre a VPC e a rede local. Em seguida, você instalará a política em seu gateway.

-

No SmartDashboard, escolha Propriedades globais para seu gateway. No painel de categoria, expanda VPN e escolha Advanced.

-

Escolha Enable VPN Directional Match in VPN Column e salve suas alterações.

-

No SmartDashboard, escolha Firewall e crie uma política com as seguintes regras:

-

Permitir que a sub-rede da VPC comunique-se com a rede local nos protocolos exigidos.

-

Permitir que a rede local comunique-se com a sub-rede da VPC nos protocolos exigidos.

-

-

Abra o menu de contexto da célula na coluna VPN e escolha Editar Célula.

-

Na caixa de diálogo Condições de correspondência VPN, escolha Corresponder o tráfego apenas nesta direção. Crie as regras de correspondência direcional a seguir escolhendo Add para cada uma e escolha OK ao concluir:

-

internal_clear> comunidade VPN (a comunidade estrela da VPN que você criou anteriormente, por exemplo,AWS_VPN_Star) -

Comunidade VPN > Comunidade VPN

-

Comunidade VPN >

internal_clear

-

-

Em SmartDashboard, escolha Política, Instalar.

-

Na caixa de diálogo, escolha seu gateway e clique em OK para instalar a política.

Para modificar a propriedade tunnel_keepalive_method

O gateway do Check Point pode usar o Dead Peer Detection (DPD) para identificar quando uma associação IKE está inativa. Para configurar o DPD para um túnel permanente, o túnel permanente deve ser configurado na comunidade AWS VPN (consulte a Etapa 8).

Por padrão, a propriedade

tunnel_keepalive_methodpara um gateway VPN é configurada comotunnel_test. Você precisa alterar o valor paradpd. Cada gateway de VPN na comunidade VPN que requer monitoramento de DPD deve ser configurado com a propriedadetunnel_keepalive_method, incluindo qualquer gateway de VPN de terceiros. Você não pode configurar diferentes mecanismos de monitoramento para o mesmo gateway.Você pode atualizar a

tunnel_keepalive_methodpropriedade usando a DBedit ferramenta Gui.-

Abra o Check Point SmartDashboard e escolha Security Management Server, Domain Management Server.

-

Escolha File (Arquivo), Database Revision Control...(Controle de revisão de banco de dados…) e crie um snapshot de revisão.

-

Feche todas as SmartConsole janelas, como, por exemplo SmartDashboard, o SmartView Rastreador e o SmartView Monitor.

-

Inicie a BDedit ferramenta Gui. Para obter mais informações, consulte o artigo Check Point Database Tool

(Ferramenta de banco de dados de pontos de verificação) no Check Point Support Center. -

Escolha Security Management Server(Servidor de gerenciamento de segurança), Domain Management Server (Servidor de gerenciamento de domínio).

-

No painel superior esquerdo, escolha Table (tabela), Network Objects (Objetos de rede), network_objects.

-

No painel superior direito, selecione o objeto Security Gateway (Gateway de Segurança), Cluster pertinente.

-

Pressione CTRL+F ou use o menu Search (Buscar) para procurar o seguinte:

tunnel_keepalive_method. -

No painel inferior, abra o menu de contexto para

tunnel_keepalive_methode escolha Edit... (Editar). Escolha dpd e OK. -

Repita as etapas de 7 a 9 para cada gateway que fizer parte da comunidade da AWS VPN.

-

Escolha File (Arquivo), Save All (Salvar Tudo).

-

Feche a DBedit ferramenta Gui.

-

Abra o Check Point SmartDashboard e escolha Security Management Server, Domain Management Server.

-

Instale a política no objeto Security Gateway (Gateway de Segurança), Cluster pertinente.

Para obter mais informações, consulte o artigo New VPN features in R77.10

(Novos recursos de VPN no R77.10) no Check Point Support Center. Para ativar o ajuste de MSS TCP

O ajuste MSS TCP reduz o tamanho máximo de segmento dos pacotes TCP para impedir a fragmentação de pacotes.

-

Navegue até o seguinte diretório

C:\Program Files (x86)\CheckPoint\SmartConsole\R77.10\PROGRAM\. -

Abra o Check Point Database Tool executando o arquivo

GuiDBEdit.exe. -

Escolha Table (Tabela), Global Properties (Propriedades Globais), properties (propriedades).

-

Em

fw_clamp_tcp_mss, escolha Edit (Editar). Altere o valor paratruee escolha OK.

Como verificar o status do túnel

É possível verificar o status do túnel executando o comando a seguir na ferramenta da linha de comando, no modo especialista.

vpn tunnelutilNas opções exibidas, escolha 1 para verificar as associações IKE e 2 para verificar as IPsec associações.

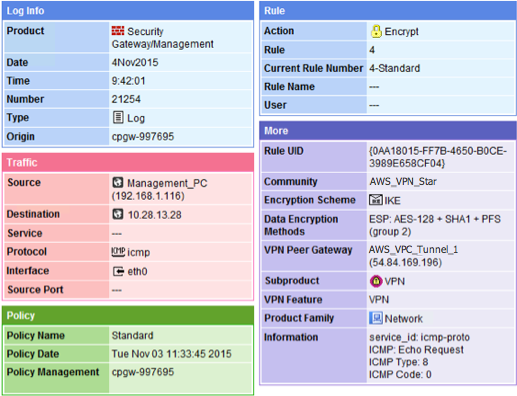

É possível usar também Check Point Smart Tracker Log para verificar se os pacotes na conexão estão sendo criptografados. Por exemplo, o log a seguir indica que a VPC foi enviada pelo túnel 1 e foi criptografada.

-

- SonicWALL

-

O procedimento a seguir demonstra como configurar os túneis VPN no dispositivo SonicWALL usando a interface de gerenciamento SonicOS.

Para configurar os túneis

-

Abra a interface de gerenciamento SonicWALL SonicOS.

-

No painel esquerdo, escolha VPN, Configurações. Em VPN Policies, escolha Adicionar....

-

Na janela de política VPN na guia Geral , conclua com as seguintes informações:

-

Policy Type (Tipo de política): escolha Tunnel Interface (Interface do túnel).

-

Em Método de autenticação: Escolha IKE using Preshared Secret.

-

Nome: Insira um nome para a política VPN. Recomendamos que você use o nome do ID VPN, conforme fornecido no arquivo de configuração.

-

IPsec Nome ou endereço do gateway primário: insira o endereço IP do gateway privado virtual conforme fornecido no arquivo de configuração (por exemplo,

72.21.209.193). -

IPsec Nome ou endereço do gateway secundário: deixe o valor padrão.

-

Shared Secret: Insira a chave pré-compartilhada conforme fornecida no arquivo de configuração, e insira-a novamente em Confirm Shared Secret.

-

ID IKE local: insira o IPv4 endereço do gateway do cliente (o dispositivo SonicWall).

-

ID IKE de mesmo nível: insira o IPv4 endereço do gateway privado virtual.

-

-

Na guia Network, conclua com as seguintes informações:

-

Em Local Networks, escolha Any address (Qualquer endereço). Recomendamos esta opção para evitar problemas de conectividade na rede local.

-

Em Remote Networks (Redes remotas), escolha Choose a destination network from list (Escolha uma rede de destino na lista). Crie um objeto de endereço com o CIDR da VPC na AWS.

-

-

Na guia Proposals (Propostas) conclua com as seguintes informações.

-

Em IKE (Phase 1) Proposal, faça o seguinte:

-

Exchange: Escolha Main Mode (Modo Principal).

-

DH Group (Grupo DH): insira um valor para o grupo Diffie-Hellman (por exemplo,

2). -

Encriptação: Escolha AES-128 ou AES-256.

-

Autenticação: escolha SHA1ou SHA256.

-

Life Time: Insira

28800.

-

-

Em IKE (Phase 2) Proposal, faça o seguinte:

-

Protocolo: Escolha ESP.

-

Encriptação: Escolha AES-128 ou AES-256.

-

Autenticação: escolha SHA1ou SHA256.

-

Selecione a caixa de seleção Enable Perfect Forward Secrecy (Habilite o sigilo de encaminhamento perfeito) e escolha o grupo Diffie-Hellman.

-

Life Time: Insira

3600.

-

Importante

Se você criou seu gateway privado virtual antes de outubro de 2015, deverá especificar o grupo 2 do Diffie-Hellman, AES-128 e para ambas as fases. SHA1

-

-

Na guia Advanced (Avançado) conclua com as seguintes informações:

-

Selecione Enable Keep Alive.

-

Selecione Enable Phase2 Dead Peer Detection e insira o seguinte:

-

Em Dead Peer Detection Interval, insira

60(este é o mínimo que o dispositivo SonicWALL aceita). -

Em Failure Trigger Level, insira

3.

-

-

Em VPN Policy bound to, selecione Interface X1. Essa é a interface designada normalmente para endereços IP públicos.

-

-

Escolha OK. Na página Configurações a caixa de seleção Habilitar para o túnel deve ser selecionada por padrão. Um ponto verde indica que o túnel está ativo.

-