As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Arquivos de configuração de roteamento estático que podem ser baixados para um dispositivo de gateway AWS Site-to-Site VPN do cliente

Para baixar um arquivo de configuração de amostra com valores específicos para sua configuração de conexão Site-to-Site VPN, use o console da Amazon VPC, a linha de AWS comando ou a API da Amazon EC2 . Para obter mais informações, consulte Etapa 6: baixar o arquivo de configuração.

Os arquivos usam valores de espaço reservado para alguns componentes. Por exemplo, eles usam:

-

Valores de exemplo para o ID da conexão VPN, ID do gateway do cliente e ID do gateway privado virtual

-

Espaços reservados para os AWS endpoints de endereço IP remoto (externo) (

AWS_ENDPOINT_1e)AWS_ENDPOINT_2 -

Um espaço reservado para o endereço IP da interface externa roteável pela Internet no dispositivo de gateway do cliente ()

your-cgw-ip-address -

Um espaço reservado para o valor da chave pré-compartilhada () pre-shared-key

-

Valores de exemplo para o túnel dentro de endereços IP.

-

Valores de exemplo para a configuração de MTU.

nota

As configurações de MTU fornecidas nos arquivos de configuração de amostra são apenas exemplos. Consulte Melhores práticas para um dispositivo de gateway AWS Site-to-Site VPN do cliente para obter informações sobre como definir o valor MTU ideal para a sua situação.

Além de fornecer valores de espaço reservado, os arquivos especificam os requisitos mínimos para uma conexão Site-to-Site VPN de AES128, SHA1, e Diffie-Hellman grupo 2 na maioria das AWS regiões e, AES128 SHA2, e Diffie-Hellman grupo 14 nas regiões. AWS GovCloud Eles também especificam chaves pré-compartilhadas para autenticação. Você deve modificar o arquivo de configuração de exemplo para aproveitar os algoritmos de segurança adicionais, grupos Diffie-Hellman, certificados privados e tráfego. IPv6

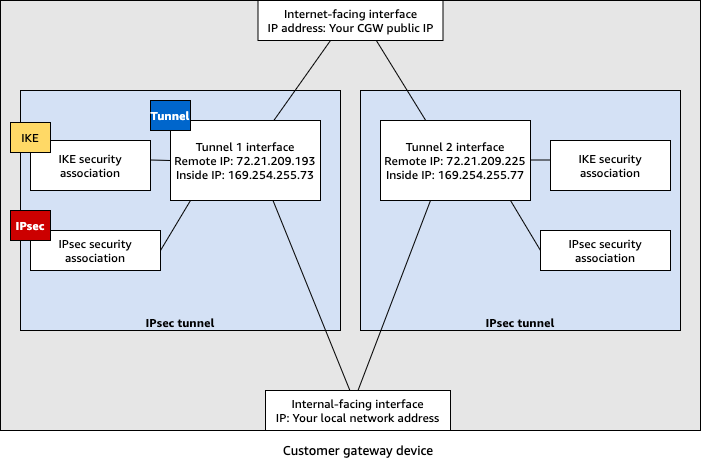

O diagrama a seguir fornece uma visão geral dos diferentes componentes configurados no dispositivo de gateway do cliente. Ele inclui valores de exemplo para os endereços IP da interface do túnel.

Dispositivos Cisco: informações adicionais

Alguns Cisco suportam ASAs apenas o Active/Standby modo. Quando você usa esses Cisco ASAs, você pode ter somente um túnel ativo por vez. O outro túnel em espera ficará ativo se o primeiro túnel ficar indisponível. Com essa redundância, você sempre deverá ter conectividade com sua VPC por meio de um dos túneis.

Cisco ASAs a partir da versão 9.7.1 e posterior do modo de suporte Active/Active . Ao usar esses Cisco ASAs, você pode ter os dois túneis ativos ao mesmo tempo. Com essa redundância, você sempre deverá ter conectividade com sua VPC por meio de um dos túneis.

Para dispositivos Cisco, é necessário fazer o seguinte:

-

Configurar a interface externa.

-

Garantir que o número Crypto ISAKMP Policy Sequence seja exclusivo.

-

Garanta que o número Crypto List Policy Sequence seja exclusivo.

-

Certifique-se de que o conjunto de IPsec transformações criptográficas e a sequência de políticas do Crypto ISAKMP estejam em harmonia com quaisquer outros IPsec túneis configurados no dispositivo.

-

Garantir que o número de monitoramento de SLA seja exclusivo.

-

Configurar todo o roteamento interno que move o tráfego entre o gateway do cliente e a rede local.