As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

AWS Site-to-Site VPN dispositivos de gateway do cliente

Um dispositivo de gateway do cliente é um dispositivo físico ou de software que você possui ou gerencia em sua rede local (do seu lado de uma conexão Site-to-Site VPN). Você ou o administrador da rede devem configurar o dispositivo para funcionar com a conexão Site-to-Site VPN.

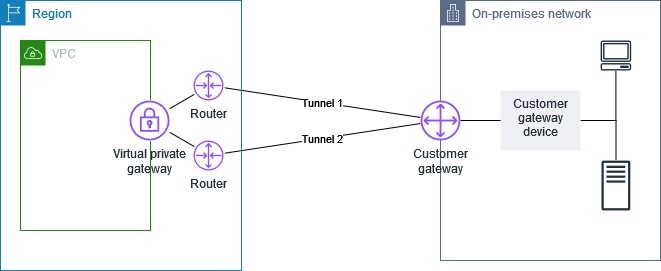

O diagrama a seguir mostra a rede, o dispositivo de gateway do cliente e a conexão VPN que vai para o gateway privado virtual anexado à VPC. As duas linhas entre o gateway do cliente e o gateway privado virtual representam os túneis para a conexão VPN. Se houver uma falha no dispositivo AWS, sua conexão VPN automaticamente passará para o segundo túnel para que seu acesso não seja interrompido. De tempos em tempos, AWS também realiza manutenção de rotina na conexão VPN, o que pode desativar brevemente um dos dois túneis da sua conexão VPN. Para obter mais informações, consulte AWS Site-to-Site VPN substituições de terminais de túneis. É importante configurar o dispositivo de gateway do cliente para usar os dois túneis.

Para obter as etapas para configurar uma conexão VPN, consulte Comece com AWS Site-to-Site VPN. Durante esse processo, você cria um recurso de gateway do cliente no AWS, que fornece informações AWS sobre seu dispositivo, por exemplo, seu endereço IP público. Para obter mais informações, consulte Opções de gateway do cliente para sua AWS Site-to-Site VPN conexão. O recurso de gateway do cliente em AWS não configura nem cria o dispositivo de gateway do cliente. Você precisará configurar o dispositivo por conta própria.

Também é possível encontrar dispositivos de programa de VPN no AWS Marketplace