As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Introdução aos ataques de negação de serviço

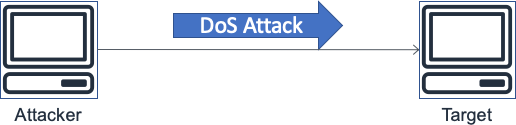

Um ataque ou evento de negação de serviço (DoS) é uma tentativa deliberada de tornar um site ou aplicativo indisponível para os usuários, por exemplo, inundando-o com tráfego de rede. Os atacantes usam uma variedade de técnicas que consomem grandes quantidades de largura de banda da rede ou ocupam outros recursos do sistema, interrompendo o acesso de usuários legítimos. Em sua forma mais simples, um atacante solitário usa uma única fonte para realizar um ataque DoS contra um alvo, conforme mostrado na figura a seguir.

Um diagrama que descreve um ataque de DoS

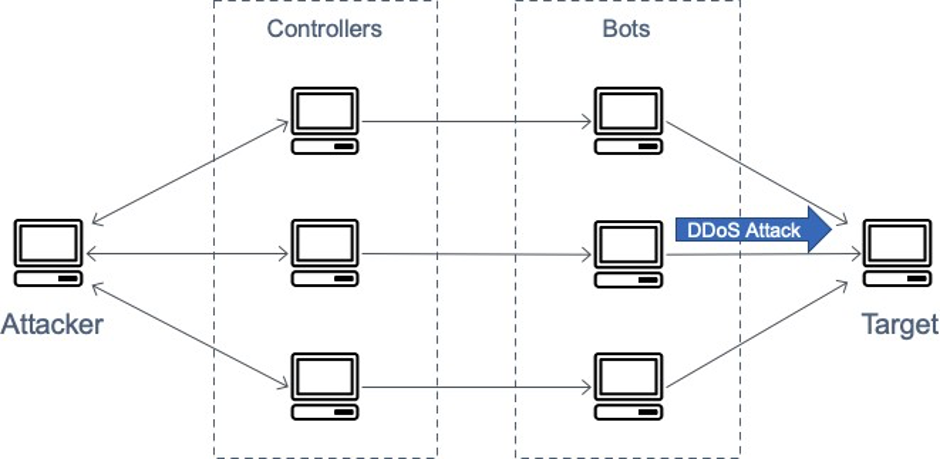

Em um ataque distribuído de negação de serviço (DDoS), um atacante usa várias fontes para orquestrar um ataque contra um alvo. Essas fontes podem incluir grupos distribuídos de computadores, roteadores, dispositivos de IoT e outros terminais infectados por malware. A figura a seguir mostra uma rede de hosts comprometidos que participam do ataque, gerando uma enxurrada de pacotes ou solicitações para sobrecarregar o alvo.

Um diagrama que descreve um ataque DDoS

Há sete camadas no modelo de Interconexão de Sistemas Abertos (OSI) e elas estão descritas na tabela a seguir. DDoSos ataques são mais comuns nas camadas 3, 4, 6 e 7.

-

Os ataques das camadas 3 e 4 correspondem às camadas de rede e transporte do OSI modelo. Neste whitepaper, AWS refere-se a eles coletivamente como ataques na camada de infraestrutura.

-

Os ataques das camadas 6 e 7 correspondem às camadas de Apresentação e Aplicação do OSI modelo. Este whitepaper aborda esses ataques em conjunto como ataques à camada de aplicativos.

Este paper discute esses tipos de ataque nas seções a seguir.

Tabela 1 — OSI modelo

| # | Camada |

Unidade |

Descrição |

Exemplos de vetores |

|---|---|---|---|---|

| 7 | Aplicativo |

Dados |

Processo de rede até o aplicativo |

HTTPinundações, inundações de DNS consultas |

| 6 | Apresentação |

Dados |

Representação e criptografia de dados |

Abuso do Transport Layer Security (TLS) |

| 5 | Sessão |

Dados |

Comunicação entre anfitriões |

N/D |

| 4 | Transporte |

Segmentos |

nd-to-end Conexões E e confiabilidade |

Sincronizar (SYN) inundações |

| 3 | Rede |

Pacotes |

Determinação do caminho e endereçamento lógico |

Ataques de reflexão do User Datagram Protocol (UDP) |

| 2 | Link de dados |

Quadros |

Endereçamento físico |

N/D |

| 1 | Físico |

Bits |

Transmissão de mídia, sinal e binária |

N/D |