As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Métricas e alarmes

Como prática recomendada, você deve usar ferramentas de monitoramento de infraestrutura e aplicativos para verificar a disponibilidade do seu aplicativo e garantir que seu aplicativo não seja afetado por um DDoS evento. Como opção, você pode configurar as verificações de integridade do aplicativo e da infraestrutura do Route 53 para os recursos para ajudar a melhorar a detecção de DDoS eventos. Para obter mais informações sobre verificações de integridade AWS WAF, consulte o Guia do Desenvolvedor do Firewall Manager and Shield Advanced.

Quando uma métrica operacional importante se desvia substancialmente do valor esperado, um invasor pode estar tentando atingir a disponibilidade do seu aplicativo. A familiaridade com o comportamento normal do seu aplicativo significa que você pode agir mais rapidamente ao detectar uma anomalia. A Amazon CloudWatch pode ajudar monitorando os aplicativos nos quais você executa AWS. Por exemplo, você pode coletar e monitorar métricas, coletar e monitorar arquivos de log, definir alarmes e responder automaticamente às mudanças em seus AWS recursos.

Se você seguir a arquitetura de referência DDoS -resilient ao arquitetar seu aplicativo, os ataques comuns da camada de infraestrutura serão bloqueados antes de chegar ao seu aplicativo. Se você estiver inscrito AWS Shield Advanced, terá acesso a várias CloudWatch métricas que podem indicar que seu aplicativo está sendo direcionado.

Por exemplo, você pode configurar alarmes para notificá-lo quando houver um DDoS ataque em andamento, para que você possa verificar a integridade do seu aplicativo e decidir se deseja se AWS SRT engajar. Você pode configurar a DDoSDetected métrica para informar se um ataque foi detectado. Se você quiser ser alertado com base no volume do ataque, você também pode usar a DDoSAttackRequestsPerSecond métricaDDoSAttackBitsPerSecond,DDoSAttackPacketsPerSecond, ou. Você pode monitorar essas métricas integrando-as CloudWatch com suas próprias ferramentas ou usando ferramentas fornecidas por terceiros, como Slack ou. PagerDuty

Um ataque na camada de aplicação pode elevar muitas CloudWatch métricas da Amazon. Se estiver usando AWS WAF, você pode usar CloudWatch para monitorar e ativar alarmes sobre aumentos nas solicitações que você configurou AWS WAF para serem permitidas, contadas ou bloqueadas. Isso permite que você receba uma notificação se o nível de tráfego exceder o que seu aplicativo pode suportar. Você também pode usar as métricas Amazon CloudFront, Amazon Route 53, Application Load Balancer, Network Load Balancer, EC2 Amazon e Auto Scaling que são CloudWatch rastreadas para detectar alterações que podem indicar um ataque. DDoS

A tabela a seguir lista as descrições das CloudWatch métricas que são comumente usadas para detectar e reagir aos DDoS ataques.

Tabela 3 - CloudWatch Métricas recomendadas da Amazon

| Tópico | Métrica | Descrição |

|---|---|---|

| AWS Shield Advanced |

DDoSDetected

|

Indica um DDoS evento para um nome de recurso específico da Amazon (ARN). |

| AWS Shield Advanced |

DDoSAttackBitsPerSecond

|

O número de bytes observados durante um DDoS evento específicoARN. Essa métrica está disponível somente para DDoS eventos de camada 3 ou 4. |

| AWS Shield Advanced |

DDoSAttackPacketsPerSecond

|

O número de pacotes observados durante um DDoS evento para um determinadoARN. Essa métrica está disponível somente para DDoS eventos de camada 3 ou 4. |

| AWS Shield Advanced |

DDoSAttackRequestsPerSecond

|

O número de solicitações observadas durante um DDoS evento para um evento específicoARN. Essa métrica está disponível somente para DDoS eventos da camada 7 e é relatada somente para os eventos mais significativos da camada 7. |

| AWS WAF |

AllowedRequests

|

O número de solicitações da web permitidas. |

| AWS WAF |

BlockedRequests

|

O número de solicitações da web bloqueadas. |

| AWS WAF |

CountedRequests

|

O número de solicitações da web contadas. |

| AWS WAF |

PassedRequests

|

O número de solicitações aprovadas. Isso é usado somente para solicitações que passam por uma avaliação de grupo de regras sem corresponder a nenhuma das regras do grupo de regras. |

| Amazon CloudFront |

Requests

|

O número de solicitações de HTTP /S. |

| Amazon CloudFront |

TotalErrorRate

|

A porcentagem de todas as solicitações para as quais o código de HTTP status é 4xx ou5xx. |

| Amazon Route 53 |

HealthCheckStatus

|

O status do endpoint da verificação de integridade. |

| Application Load Balancer |

ActiveConnectionCount

|

O número total de TCP conexões simultâneas que estão ativas dos clientes ao balanceador de carga e do balanceador de carga aos destinos. |

| Application Load Balancer |

ConsumedLCUs

|

O número de unidades de capacidade do balanceador de carga (LCU) usadas pelo balanceador de carga. |

| Application Load Balancer |

HTTPCode_ELB_4XX_Count

HTTPCode_ELB_5XX_Count |

O número HTTP 4xx ou os códigos de erro 5xx do cliente gerados pelo balanceador de carga. |

| Application Load Balancer |

NewConnectionCount

|

O número total de novas TCP conexões estabelecidas dos clientes com o balanceador de carga e do balanceador de carga com os destinos. |

| Application Load Balancer |

ProcessedBytes

|

O número total de bytes processados pelo load balancer. |

| Application Load Balancer |

RejectedConnectionCount

|

O número de conexões que foram rejeitadas porque o load balancer atingiu o número máximo de conexões. |

| Application Load Balancer |

RequestCount

|

O número de solicitações que foram processadas. |

| Application Load Balancer |

TargetConnectionErrorCount

|

O número de conexões que não foram estabelecidas com êxito entre o balanceador de carga e o destino. |

| Application Load Balancer |

TargetResponseTime

|

O tempo decorrido, em segundos, depois que a solicitação saiu do balanceador de carga até que uma resposta do destino fosse recebida. |

| Application Load Balancer |

UnHealthyHostCount

|

O número de destinos considerados sem integridade. |

| Network Load Balancer |

ActiveFlowCount

|

O número total de TCP fluxos simultâneos (ou conexões) de clientes para destinos. |

| Network Load Balancer |

ConsumedLCUs

|

O número de unidades de capacidade do balanceador de carga (LCU) usadas pelo balanceador de carga. |

| Network Load Balancer |

NewFlowCount

|

O número total de novos TCP fluxos (ou conexões) estabelecidos de clientes para alvos no período. |

| Network Load Balancer |

ProcessedBytes

|

O número total de bytes processados pelo balanceador de carga, incluindo cabeçalhos TCP /IP. |

| Global Accelerator |

NewFlowCount

|

O número total de novos TCP UDP fluxos (ou conexões) estabelecidos de clientes para endpoints no período. |

| Global Accelerator |

ProcessedBytesIn

|

O número total de bytes de entrada processados pelo acelerador, incluindo cabeçalhos TCP /IP. |

| Auto Scaling |

GroupMaxSize

|

O tamanho máximo do grupo do Auto Scaling. |

| Amazon EC2 |

CPUUtilization

|

A porcentagem de unidades EC2 computacionais alocadas que estão atualmente em uso. |

| Amazon EC2 |

NetworkIn

|

A quantidade de bytes recebidos em todas as interfaces de rede pela instância. |

Para obter mais informações sobre o uso da Amazon CloudWatch para detectar DDoS ataques ao seu aplicativo, consulte Getting Started with Amazon CloudWatch.

AWS inclui várias métricas e alarmes adicionais para notificá-lo sobre um ataque e ajudá-lo a monitorar os recursos do seu aplicativo. Use o AWS Shield console ou API forneça um resumo dos eventos por conta e detalhes sobre os ataques que foram detectados.

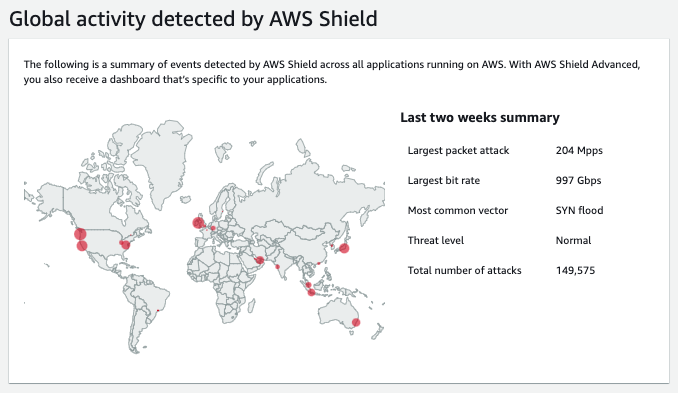

Atividade global detectada por AWS Shield

Além disso, o painel do ambiente global de ameaças fornece informações resumidas sobre todos os DDoS ataques que foram detectados pelo AWS. Essas informações podem ser úteis para entender melhor DDoS as ameaças em uma população maior de aplicativos, além das tendências de ataque e compará-las com os ataques que você possa ter observado.

Se você estiver inscrito AWS Shield Advanced, o painel de serviços exibirá métricas adicionais de detecção e mitigação e detalhes do tráfego de rede para eventos detectados em recursos protegidos. AWS Shield avalia o tráfego para seu recurso protegido em várias dimensões. Quando uma anomalia é detectada, AWS Shield cria um evento e relata a dimensão do tráfego em que a anomalia foi observada. Com uma mitigação posicionada, isso protege seu recurso de receber tráfego excessivo e tráfego que corresponda a uma assinatura de DDoS evento conhecida.

As métricas de detecção são baseadas em amostras de fluxos ou AWS WAF registros de rede quando uma web ACL está associada ao recurso protegido. As métricas de mitigação são baseadas no tráfego observado pelos sistemas de DDoS mitigação da Shield. As métricas de mitigação são uma medida mais precisa do tráfego em seu recurso.

A métrica dos principais colaboradores da rede fornece informações sobre a origem do tráfego durante um evento detectado. Você pode visualizar os contribuidores de maior volume e classificar por aspectos como protocolo, porta de origem e TCP sinalizadores. A métrica dos principais colaboradores inclui métricas para todo o tráfego observado no recurso em várias dimensões. Ele fornece dimensões métricas adicionais que você pode usar para entender o tráfego de rede enviado ao seu recurso durante um evento. Lembre-se de que, para ataques de camada 3 ou 4 sem reflexão, os endereços IP de origem podem ter sido falsificados e não podem ser confiáveis.

O painel do serviço também inclui detalhes sobre as ações tomadas automaticamente para mitigar DDoS os ataques. Essas informações facilitam a investigação de anomalias, a exploração das dimensões do tráfego e a compreensão melhor das ações tomadas pelo Shield Advanced para proteger sua disponibilidade.