Configuração de rede

Com a Amazon Virtual Private Cloud (Amazon VPC), você pode provisionar uma seção logicamente isolada da Nuvem AWS dedicada à sua conta. Você tem controle total sobre seu ambiente de rede virtual, como a seleção de seu próprio intervalo de endereços IP, criação de sub-redes e configurações de tabelas de rotas e gateways de rede.

Sub-rede é um intervalo de endereços IP na Amazon VPC. Inicie os recursos da AWS em uma sub-rede selecionada por você. Use uma sub-rede pública para recursos que devem ser conectados à Internet e uma sub-rede privada para recursos que não serão conectados à Internet.

Para proteger os recursos da AWS em cada sub-rede, você pode usar várias camadas de segurança, inclusive grupos de segurança e listas de controle de acesso (ACLs) de rede.

A tabela a seguir resume as diferenças básicas entre grupos de segurança e ACLs de rede.

| Grupo de segurança | Conexão ACL |

|---|---|

| Opera em nível de instância (primeira camada de defesa) | Opera em nível de sub-rede (segunda camada de defesa) |

| Comporta apenas regras de permissão | Comporta regras de permissão e negação |

| Com estado: o tráfego de retorno é permitido automaticamente, seja qual for a regra | Sem estado: o tráfego de retorno deve ser permitido explicitamente pelas regras |

| Avalia todas as regras antes de decidir se deve permitir o tráfego | Processa as regras em ordem numérica ao decidir se deve permitir o tráfego |

| Aplica-se a uma instância somente se alguém especificar o grupo de segurança ao executar uma instância ou associa posteriormente o grupo de segurança com a instância | Aplica-se automaticamente a todas as instâncias nas sub-redes com as quais está associada (faça backup da camada de defesa para que não precise depender de alguém para especificar o grupo de segurança) |

A Amazon VPC oferece isolamento, segurança adicional e a possibilidade de separar instâncias do Amazon EC2 em sub-redes, além de permitir o uso de endereços IP privados. Tudo isso é importante na implementação do banco de dados.

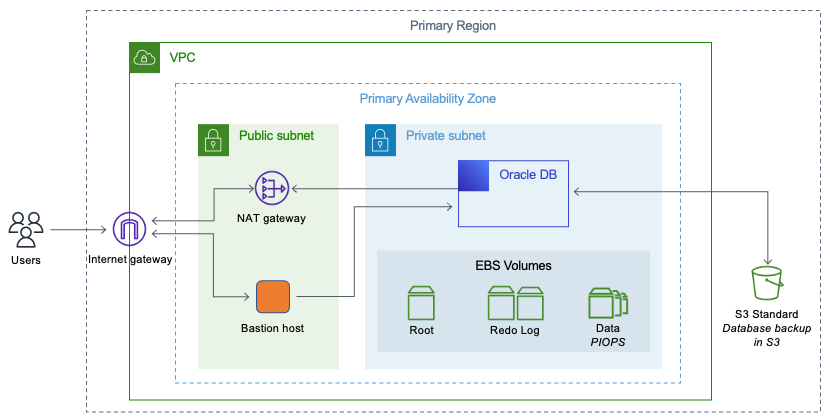

Implante a instância do Oracle Database em uma sub-rede privada e permita que somente servidores de aplicações dentro da Amazon VPC, ou um host Bastion dentro da Amazon VPC, acessem a instância do banco de dados.

Crie grupos de segurança apropriados que permitam acesso somente a endereços IP específicos por meio das portas designadas. Essas recomendações se aplicam ao Oracle Database, independentemente de você estar usando o Amazon RDS ou o Amazon EC2.

Oracle Database na sub-rede privada de uma Amazon VPC