Este guia documenta o novo console de administração do AWS Wickr, lançado em 13 de março de 2025. Para obter a documentação sobre a versão clássica do console de administração do AWS Wickr, consulte o Guia de administração clássico.

As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Configurar o AWS Wickr com o login único do Microsoft Entra (Azure AD)

O AWS Wickr pode ser configurado para usar o Microsoft Entra (Azure AD) como provedor de identidade. Para fazer isso, conclua os procedimentos a seguir no Microsoft Entra e no console de administração do AWS Wickr.

Atenção

Depois que o SSO for ativado em uma rede, ele desconectará os usuários ativos do Wickr e os forçará a se autenticarem novamente usando o provedor de SSO.

Conclua o procedimento a seguir para registrar o AWS Wickr como um aplicativo no Microsoft Entra.

nota

Consulte a documentação do Microsoft Entra para obter capturas de tela detalhadas e solução de problemas. Para obter mais informações, consulte Registrar um aplicativo na plataforma de identidade da Microsoft

-

No painel de navegação, escolha Aplicativos e, em seguida, escolha Registros de aplicativos.

-

Na página Registros de aplicativos, escolha Registrar um aplicativo e insira o nome do aplicativo.

-

Selecione Contas somente neste diretório organizacional (somente Diretório padrão - Inquilino único).

-

Em URI de redirecionamento, selecione Web e, em seguida, insira o seguinte endereço da web:

https://messaging-pro-prod.wickr.com/deeplink/oidc.php.nota

O URI de redirecionamento também pode ser copiado das configurações de SSO no console de administração do AWS Wickr.

-

Escolha Registrar.

-

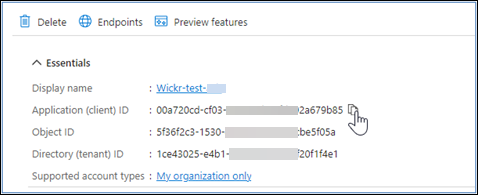

Após o registro, copie/salve o ID do aplicativo (cliente) gerado.

-

Selecione a guia Endpoints para anotar o seguinte:

-

Ponto final de autorização do Oauth 2.0 (v2): Por exemplo:

https://login.microsoftonline.com/1ce43025-e4b1-462d-a39f-337f20f1f4e1/oauth2/v2.0/authorize -

Edite esse valor para remover o 'oauth2/” e o “authorize”. Por exemplo, o URL fixo terá a seguinte aparência:

https://login.microsoftonline.com/1ce43025-e4b1-462d-a39f-337f20f1f4e1/v2.0/ -

Isso será chamado de Emissor de SSO.

-

Conclua o procedimento a seguir para configurar a autenticação no Microsoft Entra.

-

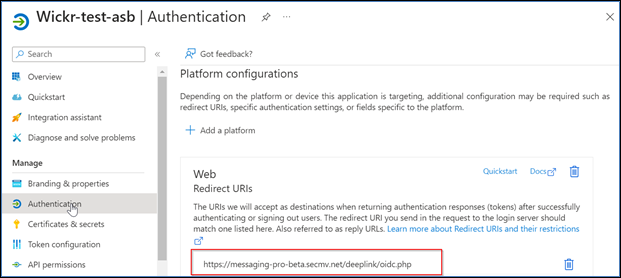

No painel de navegação, escolha Autenticação.

-

Na página Autenticação, certifique-se de que o URI de redirecionamento da Web seja o mesmo inserido anteriormente (em Registrar o AWS Wickr como um aplicativo).

-

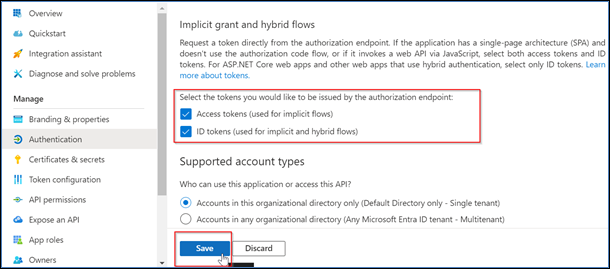

Selecione Tokens de acesso usados para fluxos implícitos e tokens de ID usados para fluxos implícitos e híbridos.

-

Escolha Salvar.

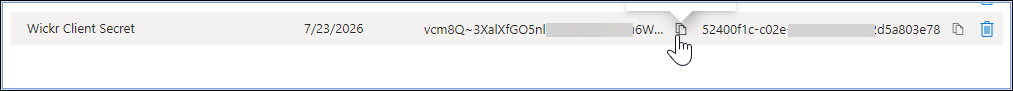

Conclua o procedimento a seguir para configurar certificados e segredos no Microsoft Entra.

-

No painel de navegação, escolha Certificados e segredos.

-

Na página Certificados e segredos, selecione a guia Segredos do cliente.

-

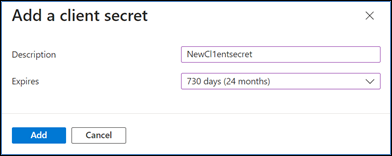

Na guia Segredos do cliente, selecione Novo segredo do cliente.

-

Insira uma descrição e selecione um período de expiração para o segredo.

-

Escolha Adicionar.

-

Depois que o certificado for criado, copie o valor secreto do cliente.

nota

O valor secreto do cliente (não o ID secreto) será necessário para o código do aplicativo cliente. Talvez você não consiga visualizar ou copiar o valor secreto depois de sair desta página. Se você não copiá-lo agora, precisará voltar para criar um novo segredo de cliente.

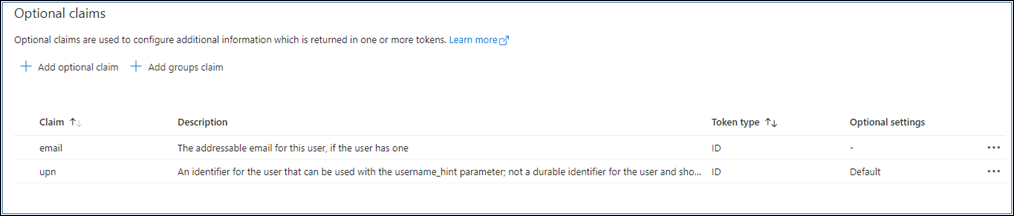

Conclua o procedimento a seguir para configurar o token no Microsoft Entra.

-

No painel de navegação, escolha Configuração de token.

-

Na página de configuração do token, escolha Adicionar reivindicação opcional.

-

Em Reivindicações opcionais, selecione o tipo de token como ID.

-

Depois de selecionar ID, em Reivindicar, selecione e-mail e UPN.

-

Escolha Adicionar.

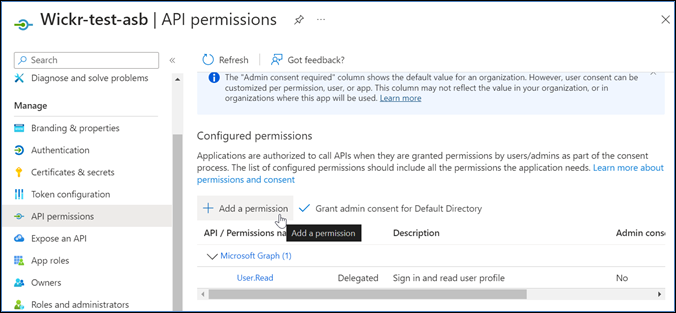

Conclua o procedimento a seguir para configurar as permissões da API no Microsoft Entra.

-

No painel de navegação, escolha API permissions (Permissões da API).

-

Na página de permissões da API, escolha Adicionar uma permissão.

-

Selecione Microsoft Graph e, em seguida, selecione Permissões delegadas.

-

Marque a caixa de seleção para e-mail, offline_access, openid, profile.

-

Escolha Adicionar permissões.

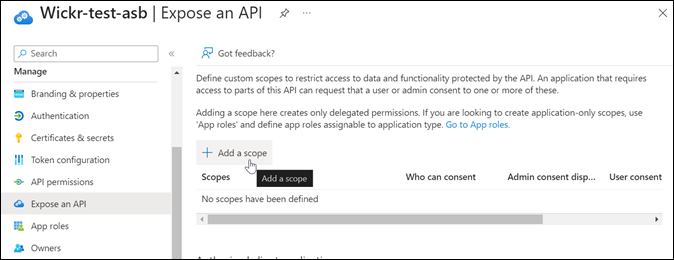

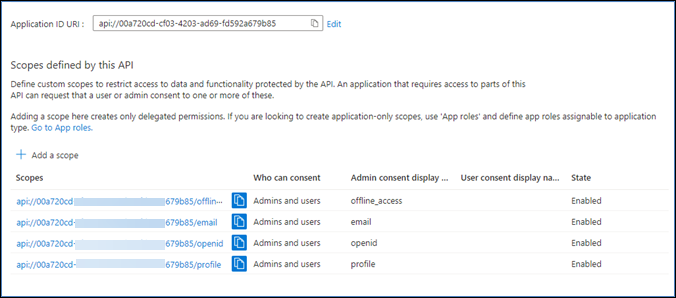

Conclua o procedimento a seguir para expor uma API para cada um dos 4 escopos no Microsoft Entra.

-

No painel de navegação, escolha Expor uma API.

-

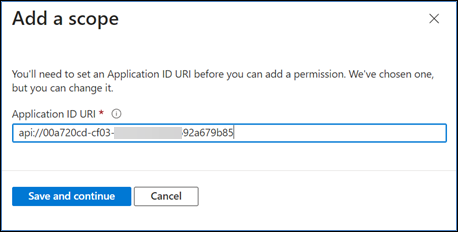

Na página Expor uma API, escolha Adicionar um escopo.

O URI do ID do aplicativo deve ser preenchido automaticamente, e o ID que segue o URI deve corresponder ao ID do aplicativo (criado em Registrar o AWS Wickr como um aplicativo).

-

Escolha Save and continue.

-

Selecione a tag Admins and users e, em seguida, insira o nome do escopo como offline_access.

-

Selecione Estado e, em seguida, selecione Ativar.

-

Escolha Adicionar escopo.

-

Repita as etapas 1 a 6 desta seção para adicionar os seguintes escopos: email, openid e profile.

-

Em Aplicativos clientes autorizados, escolha Adicionar um aplicativo cliente.

-

Selecione todos os quatro escopos criados na etapa anterior.

-

Insira ou verifique a ID do aplicativo (cliente).

-

Escolha Adicionar aplicação.

Conclua o procedimento de configuração a seguir no console do AWS Wickr.

-

Abra o AWS Management Console For Wickr em https://console.aws.amazon.com/wickr/

. -

Na página Redes, selecione o nome da rede para navegar até essa rede.

-

No painel de navegação, escolha Gerenciamento de usuários e, em seguida, escolha Configurar SSO.

-

Em Endpoint de rede, certifique-se de que o URI de redirecionamento corresponda ao seguinte endereço da web (adicionado na etapa 4 em Registrar o AWS Wickr como um aplicativo).

https://messaging-pro-prod.wickr.com/deeplink/oidc.php. -

Insira os detalhes a seguir:

-

Emissor — Este é o endpoint que foi modificado anteriormente (por exemplo).

https://login.microsoftonline.com/1ce43025-e4b1-462d-a39f-337f20f1f4e1/v2.0/ -

ID do cliente — Essa é a ID do aplicativo (cliente) no painel Visão geral.

-

Segredo do cliente (opcional) — Esse é o segredo do cliente no painel Certificados e segredos.

-

Escopos — Esses são os nomes dos escopos expostos no painel Expor uma API. Insira e-mail, perfil, offline_access e openid.

-

Escopo de nome de usuário personalizado (opcional) — Digite upn.

-

ID da empresa — pode ser um valor de texto exclusivo, incluindo caracteres alfanuméricos e sublinhados. Essa frase é o que seus usuários digitarão ao se registrarem em novos dispositivos.

Outros campos são opcionais.

-

-

Escolha Próximo.

-

Verifique os detalhes na página Revisar e salvar e, em seguida, escolha Salvar alterações.

A configuração do SSO está completa. Para verificar, agora você pode adicionar um usuário ao aplicativo no Microsoft Entra e fazer login com o usuário usando SSO e ID da empresa.

Para obter mais informações sobre como convidar e integrar usuários, consulte Criar e convidar usuários.

A seguir estão os problemas comuns que você pode encontrar e sugestões para resolvê-los.

-

O teste de conexão SSO falha ou não responde:

-

Certifique-se de que o emissor de SSO esteja configurado conforme o esperado.

-

Certifique-se de que os campos obrigatórios no SSO Configurado estejam definidos conforme o esperado.

-

-

O teste de conexão foi bem-sucedido, mas o usuário não consegue fazer login:

-

Verifique se o usuário foi adicionado ao aplicativo Wickr que você registrou no Microsoft Entra.

-

Verifique se o usuário está usando o ID correto da empresa, incluindo o prefixo. Por exemplo, UE1 - DemoNetwork w_Drqtva.

-

O segredo do cliente pode não estar definido corretamente na configuração de SSO do AWS Wickr. Redefina-o criando outro segredo do cliente no Microsoft Entra e defina o novo segredo do cliente na configuração do Wickr SSO.

-