Este guia fornece documentação para o Wickr Enterprise. Se você estiver usando o AWS Wickr, consulte o Guia de Administração do AWS Wickr ou o Guia do Usuário do AWS Wickr.

As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Conceitos básicos do Wickr Enterprise

Requisitos

Antes de começar, verifique se os seguintes requisitos foram atendidos:

-

Baixar o Node.js 16+

-

AWS CLI configurado com credenciais para sua conta.

Elas serão obtidas no seu arquivo de configuração em

~/.aws/configou usando as variáveis de ambienteAWS_. -

Instale o kubectl. Para obter mais informações, consulte Instalando ou atualizando o kubectl no Amazon EKSUser Guide.

-

Instale a CLI do KOTS. Para obter mais informações, consulte Instalando a CLI do KOTS

. -

Portas para a lista de permissões: 443/TCP para tráfego de chamadas HTTPS e TCP; 16384-19999/UDP para tráfego de chamadas UDP; TCP/8443

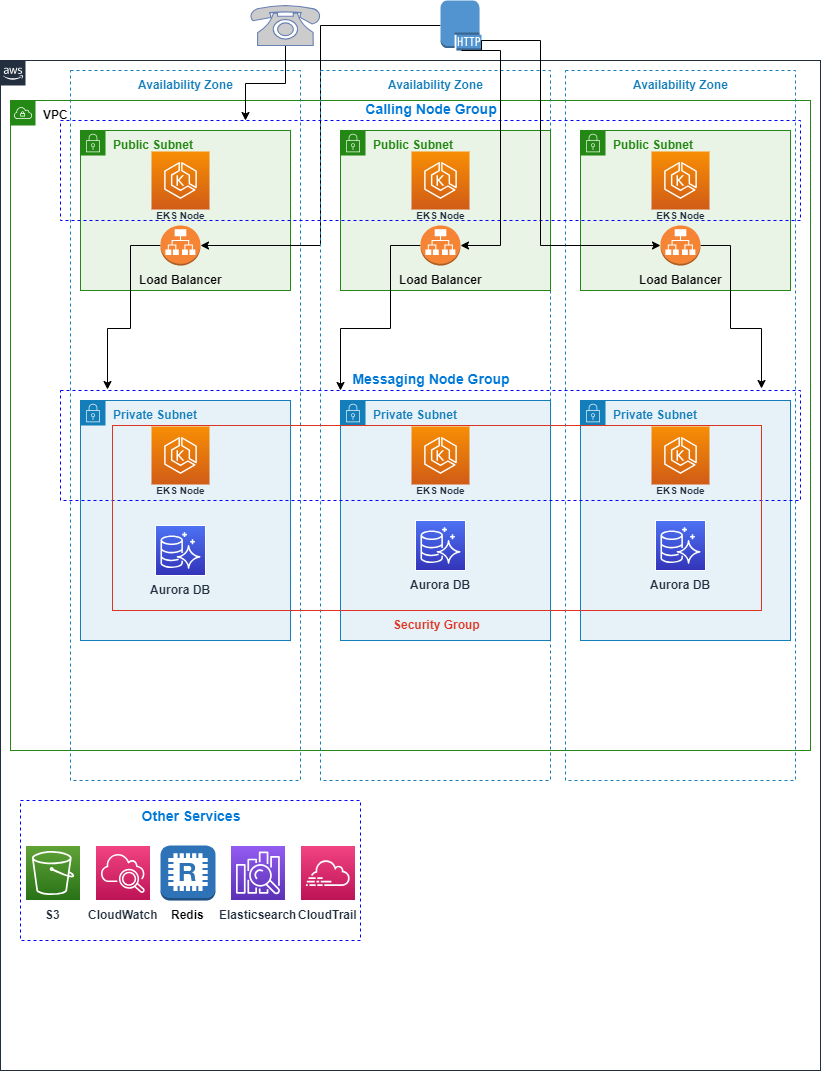

Arquitetura

Instale as dependências.

É possível adicionar todas as dependências ao pacote padrão com o seguinte comando:

npm install

Configurar

AWS Cloud Development Kit (AWS CDK) usa valores de contexto para controlar a configuração do aplicativo. O Wickr Enterprise usa valores de contexto do CDK para que você tenha controle sobre as configurações, como o nome de domínio da sua instalação do Wickr Enterprise ou o número de dias para reter os backups do RDS. Para obter mais informações, consulte Contexto do runtime no Guia do desenvolvedor do AWS Cloud Development Kit (AWS CDK) .

Há várias maneiras de definir valores de contexto, mas recomendamos editar os valores em cdk.context.json de acordo com seu caso de uso específico. Somente os valores de contexto que começam com wickr/ estão relacionados à implantação do Wickr Enterprise; o restante são valores de contexto específicos do CDK. Para manter as mesmas configurações na próxima vez que você fizer uma atualização por meio do CDK, salve esse arquivo.

No mínimo, você deve definir wickr/licensePathwickr/domainName, wickr/route53:hostedZoneId e wickr/acm:certificateArn ou wickr/route53:hostedZoneName e.

Com uma zona hospedada pública

Se você tiver uma zona hospedada pública do Route 53 em sua Conta da AWS, recomendamos usar as seguintes configurações para configurar seu contexto de CDK:

-

wickr/domainName: o nome de domínio a ser usado para essa implantação do Wickr Enterprise. Se você usar uma zona hospedada pública do Route 53, os registros DNS e certificados ACM para esse nome de domínio serão criados automaticamente. -

wickr/route53:hostedZoneName: nome da zona hospedada do Route 53 na qual criar registros DNS. -

wickr/route53:hostedZoneId: ID da zona hospedada do Route 53 na qual criar registros DNS.

Esse método cria um certificado do ACM em seu nome, junto com os registros DNS que apontam seu nome de domínio para o balanceador de carga na frente da implantação do Wickr Enterprise.

Sem uma zona hospedada pública

Se você não tiver uma zona hospedada pública do Route 53 em sua conta, um certificado do ACM deverá ser criado manualmente e importado para o CDK usando o valor de contexto wickr/acm:certificateArn.

-

wickr/domainName: o nome de domínio a ser usado para essa implantação do Wickr Enterprise. Se você usar uma zona hospedada pública do Route 53, os registros DNS e certificados ACM para esse nome de domínio serão criados automaticamente. -

wickr/acm:certificateArn- o ARN de um certificado do ACM a ser usado no balanceador de carga. Esse valor deve ser informado se não houver nenhuma zona hospedada pública do Route 53 disponível em sua conta.

Importando um certificado para o ACM

É possível importar um certificado obtido externamente com o seguinte comando:

aws acm import-certificate \ --certificate fileb://path/to/cert.pem \ --private-key fileb://path/to/key.pem \ --certificate-chain fileb://path/to/chain.pem

A saída será o ARN do certificado, que deve ser usado para o valor da configuração de contexto wickr/acm:certificateArn. É importante que o certificado carregado seja válido para o wickr/domainName, caso contrário, as conexões HTTPS não poderão ser validadas. Para obter mais informações, consulte Importando um certificado no Manual do usuário do AWS Certificate Manager .

Criar registros DNS

Como não há uma zona hospedada pública disponível, os registros DNS devem ser criados manualmente após a conclusão da implantação para apontar para o balanceador de carga na frente da implantação do Wickr Enterprise.

Implantar em uma VPC existente

Se você precisar usar uma VPC existente, poderá usar uma. No entanto, o VPC deve ser configurado para atender às especificações necessárias para o EKS. Para obter mais informações, consulte Veja os requisitos de rede do Amazon EKS para VPC e sub-redes no Guia do usuário do Amazon EKS e garanta que a VPC a ser usada atenda a esses requisitos.

Além disso, é altamente recomendável garantir que você tenha VPC endpoints para os seguintes serviços:

-

CLOUDWATCH

-

CLOUDWATCH_LOGS

-

EC2

-

EC2_MENSAGENS

-

ECR

-

ECR_DOCKER

-

BALANCEAMENTO DE CARGA ELÁSTICO

-

KMS

-

GERENCIADOR_DE_SEGREDOS

-

SSM

-

MENSAGENS_SSM

Para implantar recursos em uma VPC existente, defina os seguintes valores de contexto:

-

wickr/vpc:id- O ID da VPC no qual implantar recursos (por exemplo,vpc-412beef). -

wickr/vpc:cidr- O IPv4 CIDR da VPC (172.16.0.0/16por exemplo). -

wickr/vpc:publicSubnetIds- Uma lista separada por vírgulas das sub-redes públicas na VPC. O Application Load Balancer e os nós de processamento EKS de chamada serão implantados nessas sub-redes (por exemplo,subnet-6ce9941,subnet-1785141,subnet-2e7dc10). -

wickr/vpc:privateSubnetIds- Uma lista separada por vírgulas de sub-redes privadas na VPC. Os nós de processamento do EKS e o servidor bastion serão implantados nessas sub-redes (por exemplo,subnet-f448ea8,subnet-3eb0da4,subnet-ad800b5). -

wickr/vpc:isolatedSubnetIds- Uma lista separada por vírgulas das sub-redes isoladas na VPC. O banco de dados do RDS será implantado nessas sub-redes (por exemplo,subnet-d1273a2,subnet-33504ae,subnet-0bc83ac). -

wickr/vpc:availabilityZones- Uma lista separada por vírgulas das zonas de disponibilidade para as sub-redes na VPC (por exemplo,us-east-1a,us-east-1b,us-east-1c).

Para obter mais informações sobre endpoints VPC de interface, consulte Acessar um AWS serviço usando um endpoint de VPC de interface.

Outras configurações

Para obter mais informações, consulte Valores de contexto.

Bootstrap

Se esta é a primeira vez que você usa o CDK nessa região específica Conta da AWS , você deve primeiro inicializar a conta para começar a usar o CDK.

npx cdk bootstrap

Implantar

Esse processo levará cerca de 45 minutos.

npx cdk deploy --all --require-approval=never

Depois de concluída, a infraestrutura foi criada e você pode começar a instalar o Wickr Enterprise.

Criar registros DNS

Essa etapa não é necessária se você tiver usado uma zona hospedada pública ao configurar o CDK.

A saída do processo de implantação incluirá um valor WickrAlb.AlbDnsName, que é o nome DNS do balanceador de carga. A saída será semelhante a:

WickrAlb.AlbDnsName = Wickr-Alb-1Q5IBPJR4ZVZR-409483305.us-west-2.elb.amazonaws.com

Nesse caso, o nome DNS é Wickr-Alb-1Q5IBPJR4ZVZR-409483305.us-west-2.elb.amazonaws.com. Esse é o valor que deve ser usado ao criar um registro CNAME ou A/AAAA (ALIAS) para seu nome de domínio.

Se você não tiver a saída da implantação, execute um dos comandos a seguir para exibir o nome DNS do balanceador de carga:

aws cloudformation describe-stacks --stack-name WickrAlb \ --query 'Stacks[0].Outputs[?OutputKey==`AlbDnsName`].OutputValue' \ --output text

Gere KOTS Config

Atenção

Esse arquivo contém informações confidenciais sobre sua instalação. Não compartilhe nem salve publicamente.

O instalador do Wickr Enterprise requer vários valores de configuração relativos à infraestrutura para ser instalado com êxito. Você pode usar um script auxiliar para gerar os valores das configurações.

./bin/generate-kots-config.ts > wickr-config.json

Se você importou um certificado externo para o ACM na primeira etapa, passe o sinalizador --ca-file para esse script, por exemplo:

./bin/generate-kots-config.ts --ca-file path/to/chain.pem > wickr-config.json

Se você receber um erro dizendo que a pilha não existe, defina a variável de ambiente AWS_REGION (export AWS_REGION=us-west-2) para a região selecionada e tente novamente. Ou, se você definir o valor do contextowickr/stackSuffix, passe o sufixo com o --stack-suffix sinalizador.