As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Rastreando alterações na configuração da criptografia X-Ray com AWS Config

AWS X-Ray se integra AWS Config para registrar as alterações de configuração feitas em seus recursos de criptografia do X-Ray. Você pode usar AWS Config para inventariar os recursos de criptografia do X-Ray, auditar o histórico de configuração do X-Ray e enviar notificações com base nas alterações dos recursos.

AWS Config suporta o registro das seguintes alterações do recurso de criptografia X-Ray como eventos:

-

Alterações de configuração: alteração ou adição de uma chave de criptografia ou reversão para a configuração de criptografia padrão do X-Ray.

Use as instruções a seguir para aprender como criar uma conexão básica entre X-Ray AWS Config e.

Criar um acionador de função do Lambda

Você deve ter o ARN de uma AWS Lambda função personalizada antes de gerar uma regra personalizada AWS Config . Siga estas instruções para criar uma função básica com Node.js que retorne um valor, compatível ou não, para o AWS Config

com base no estado do recurso XrayEncryptionConfig.

Para criar uma função Lambda com um gatilho de mudança AWS::Xray EncryptionConfig

-

Abra o console do lambda

. Escolha a opção Criar função. -

Escolha Blueprints e, em seguida, filtre a biblioteca de blueprints para o config-rule-change-triggeredblueprint. Clique no link do nome do esquema ou selecione Configure (Configurar) para continuar.

-

Defina os seguintes campos para configurar o esquema:

-

Em Nome, digite um nome.

-

Para Role, selecione Create new role from template(s).

-

Para Role name, digite um nome.

-

Em Policy templates (Modelos de política), selecione AWS Config Rules permissions (Permissões de regras do &CC;).

-

-

Escolha Criar função para criar e exibir sua função no AWS Lambda console.

-

Edite o código da função para substituir

AWS::EC2::InstanceporAWS::XrayEncryptionConfig. Você também pode atualizar o campo de descrição para refletir essa alteração.Código padrão

if (configurationItem.resourceType !== 'AWS::EC2::Instance') { return 'NOT_APPLICABLE'; } else if (ruleParameters.desiredInstanceType === configurationItem.configuration.instanceType) { return 'COMPLIANT'; } return 'NON_COMPLIANT';Código atualizado

if (configurationItem.resourceType !=='AWS::XRay::EncryptionConfig') { return 'NOT_APPLICABLE'; } else if (ruleParameters.desiredInstanceType === configurationItem.configuration.instanceType) { return 'COMPLIANT'; } return 'NON_COMPLIANT'; -

Adicione o seguinte ao seu perfil de execução no IAM para acesso ao X-Ray. Essas permissões autorizam o acesso somente leitura aos recursos do X-Ray. A falha em fornecer acesso aos recursos apropriados resultará em uma mensagem fora do escopo AWS Config quando ela avaliar a função Lambda associada à regra.

{ "Sid": "Stmt1529350291539", "Action": [ "xray:GetEncryptionConfig" ], "Effect": "Allow", "Resource": "*" }

Criação de uma AWS Config regra personalizada para raio-x

Quando a função Lambda for criada, anote o ARN da função e acesse o AWS Config console para criar sua regra personalizada.

Para criar uma AWS Config regra para o X-Ray

-

Abra a página Regras de AWS Config do console

. -

Selecione Add rule (Adicionar regra)e, em seguida, Add custom rule (Adicionar regra personalizada).

-

Em ARN da função do AWS Lambda , insira o ARN associado à função do Lambda que você deseja usar.

-

Escolha o tipo de trigger a ser definido:

-

Alterações na configuração — AWS Config aciona a avaliação quando qualquer recurso que corresponda ao escopo da regra muda na configuração. A avaliação é executada após o AWS Config envio de uma notificação de alteração do item de configuração.

-

Periódico — AWS Config executa avaliações para a regra na frequência que você escolher (por exemplo, a cada 24 horas).

-

-

Em Resource type, escolha EncryptionConfigna seção X-Ray.

-

Escolha Salvar.

O AWS Config console começa a avaliar a conformidade da regra imediatamente. A avaliação pode demorar alguns minutos para ser concluída.

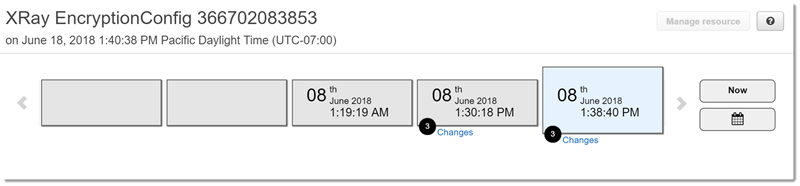

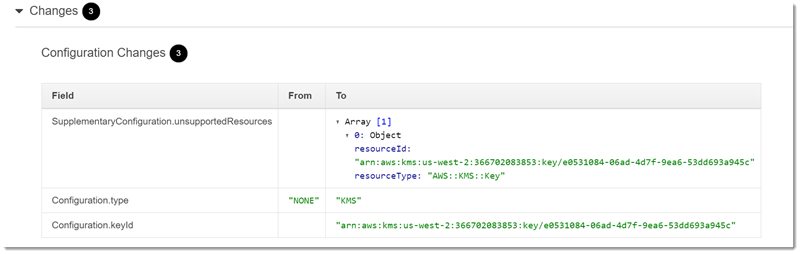

Agora que essa regra está em conformidade, AWS Config pode começar a compilar um histórico de auditoria. AWS Config registra as alterações de recursos na forma de uma linha do tempo. Para cada alteração na linha do tempo dos eventos, AWS Config gera uma tabela no formato de/para mostrar o que mudou na representação JSON da chave de criptografia. As duas alterações de campo associadas a EncryptionConfig são Configuration.type Configuration.keyID e.

Resultados de exemplo

Veja a seguir um exemplo de uma AWS Config linha do tempo mostrando as alterações feitas em datas e horários específicos.

Veja a seguir um exemplo de uma entrada de AWS Config alteração. O formato de/para ilustra o que foi alterado. Este exemplo mostra que as configurações de criptografia padrão do X-Ray foram alteradas para uma chave de criptografia definida.

Notificações do Amazon SNS

Para ser notificado sobre alterações na configuração, configure AWS Config para publicar notificações do Amazon SNS. Para obter mais informações, consulte Monitoramento AWS Config de alterações de recursos por e-mail.