本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

的术语和概念 AWS Organizations

本主题解释了的一些关键概念 AWS Organizations。

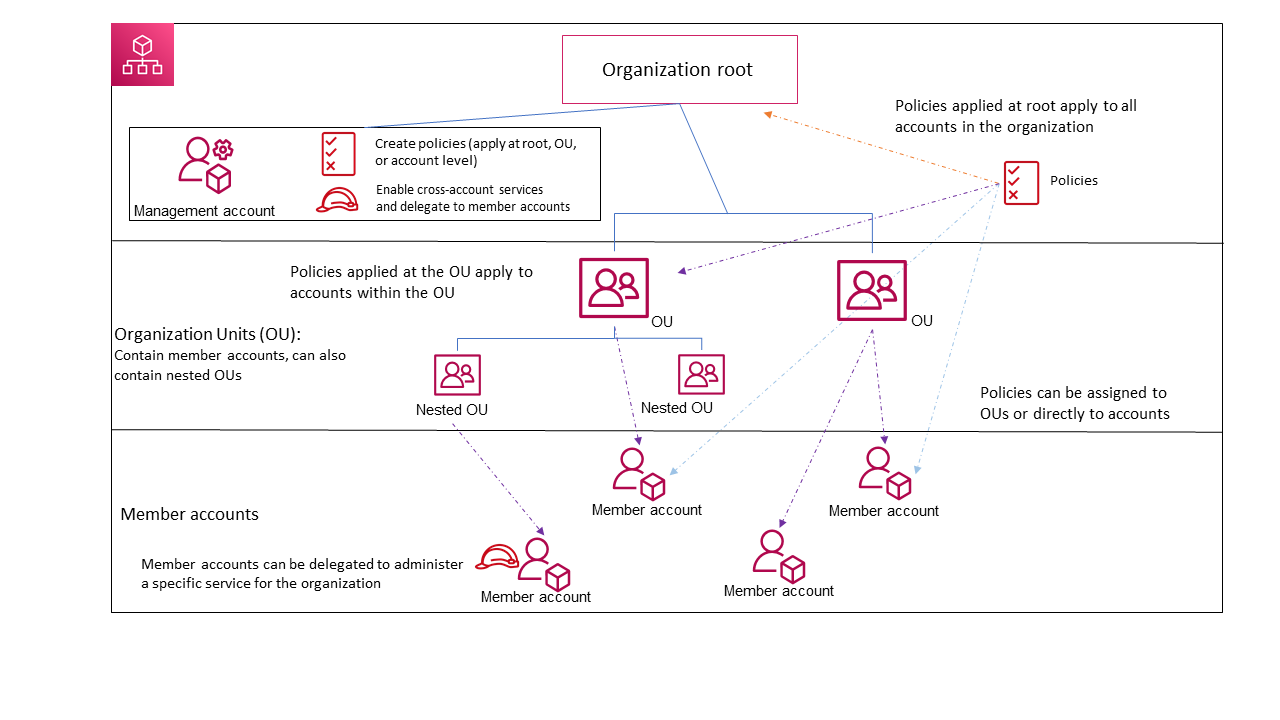

下图显示了一个由五个账户组成的组织,这些账户在根目录下组织成四个组织单位 (OUs)。该组织还有几项政策附加到其中一些账户 OUs 或直接附在账户上。

有关这些项目中每一项的描述,请参阅本主题中的定义。

可用的功能集

- 所有功能(推荐)

-

所有功能都是可用的默认功能集 AWS Organizations。您可以为整个组织设置集中策略和配置要求,在组织内创建自定义权限或功能,通过统一的账单管理和组织账户,以及代表组织将责任委派给其他账户。您还可以使用与其他 AWS 服务 的集成,来定义组织中所有成员账户的集中配置、安全机制、审计要求和资源共享。有关更多信息,请参阅 与其他 AWS Organizations 人一起使用 AWS 服务。

除管理功能外,所有功能模式还提供整合账单的所有功能。

- 整合账单

-

整合账单是提供共享账单功能的功能集,但不包括的更高级的功能 AWS Organizations。例如,您不能允许其他 AWS 服务与您的组织集成,以便在其所有账户中运行,也不能使用策略来限制不同账户中的用户和角色可以执行的操作。

您可以为最初仅支持整合账单功能的组织启用所有功能。要启用所有功能,所有受邀成员账户都必须批准更改,方法为接受当管理账户启动此过程时发送的邀请。有关更多信息,请参阅 通过以下方式为组织启用所有功能 AWS Organizations。

组织结构

- 组织

-

组织是您可以按照树形层次结构来集中管理和组织的 AWS 账户集合,其中根位于顶部,组织单元嵌套在根下。每个账户可以直接位于根目录中,也可以放置在层次结构 OUs 中的一个中。

每个组织都包括:

一个管理账户

零个或多个成员账户

零个或多个组织单位 (OUs)

零个或多个策略。

一个组织的功能由您启用的功能集决定。

- 根

-

管理根(根)包含在管理账户中,是组织 AWS 账户的起点。根是位于组织层次结构中最顶层的容器。在此根目录下,您可以创建组织单位 (OUs) 来对您的账户进行逻辑分组,并将其组织 OUs 成最符合您需求的层次结构。

如果您将管理策略应用于根目录,则该策略将应用于所有组织单位 (OUs) 和帐户,包括该组织的管理帐户。

如果您对根用户应用授权策略(例如服务控制策略 (SCP)),则该策略将应用于组织中的所有组织单位 (OUs) 和成员账户。该策略不会应用到组织的管理账户。

注意

你只能有一个根。 AWS Organizations 创建组织时会自动为您创建根目录。

- 组织部门(OU)

-

组织单位(OU)是组织内的一组 AWS 账户。OU 也可以包含其他组织单位, OUs 使您能够创建层次结构。例如,您可以将属于同一部门的所有账户归入一个部门 OU。同样,您可以将所有运行安全服务的账户归入一个安全 OU。

OUs 当你需要对组织中的一部分账户应用相同的控制时,这很有用。嵌套 OUs 可实现更小的管理单元。例如,您可以为每个工作负载创建 OUs ,然后在每个工作负载 OU OUs 中创建两个嵌套工作负载,将生产工作负载与预生产工作负载分开。除了直接分配给团队级 OU 的任何控制之外,它们还 OUs 继承父组织单位的策略。包括根目录和在最低层 AWS 账户 创建的层级 OUs,你的层次结构可以深度为五级。

- AWS 账户

-

AWS 账户是您的 AWS 资源的容器。您可以在中创建和管理您的 AWS 资源 AWS 账户,并 AWS 账户 提供访问和计费的管理功能。

使用多个 AWS 账户 是扩展环境的最佳实践,因为它提供了成本计费边界,隔离了安全资源,为个人和团队提供了灵活性,此外还可以适应新流程。

注意

AWS 账户不同于用户。用户是您使用 AWS Identity and Access Management (IAM)创建的身份,可以是具有长期凭证的 IAM 用户,也可以是具有短期凭证的 IAM 角色。一个 AWS 账户可以而且通常确实包含许多用户和角色。

- 管理账户

-

管理账户是 AWS 账户 您用来创建组织的。从管理账户中可以执行以下操作:

在组织中创建其他账户

-

指定委派管理员账户

从组织中移除账户

将策略附加到组织内的根目录、组织单位 (OUs) 或账户等实体

-

启用与支持的 AWS 服务的集成,为组织中的所有账户提供服务功能。

管理账户是组织的最终所有者,对组织的安全、基础设施和财务策略拥有最终控制权。此账户具有付款人账户的角色,并负责支付其组织中账户产生的所有费用。

备注

-

您无法更改组织中的管理账户。

-

管理帐户不必直接位于根目录下,可以将其放置在组织中的任何地方。

- 成员帐户

-

除管理账户外 AWS 账户,成员账户是组织的一部分。作为组织的管理员,您可以在组织中创建账户并邀请现有账户加入组织。您还可以将策略应用到成员账户。

注意

一个成员账户一次属于一个组织。您可以将成员账户指定为委派管理员账户。

- 委派管理员

-

我们建议您将 管理账户及其用户和角色仅用于必须由该账户执行的任务。我们建议您将所有的 AWS 资源存储在组织的其他成员账户中,而非保存在管理账户中。这是因为诸如 Organizations 服务控制策略 (SCPs) 之类的安全功能不会限制管理账户中的任何用户或角色。将资源与管理账户分离还可帮助您了解发票上的费用。在组织的管理账户中,您可以将一个或多个成员账户指定为委托管理员账户,以帮助您实施此建议。您可以使用两种类型的委托管理员:

Organizations 的委派管理员:通过这些账户, OUs您可以管理组织策略并将策略附加到组织内的实体(根或账户)。管理账户可以对委托权限进行精细控制。有关更多信息,请参阅 的委派管理员 AWS Organizations。

AWS 服务的委托管理员:通过这些帐户,您可以管理与 Organiz AWS ations 集成的服务。管理账户可以根据需要,将不同的成员账户注册为不同服务的委托管理员。这些账户拥有特定服务的管理权限,以及 Organizations 只读操作权限。有关更多信息,请参阅 与 Organizations 配合使用的 AWS 服务委派管理员。

邀请和握手

- 邀请

-

邀请是一个组织的管理账号向另一个账户发出的请求。例如,邀请独立账户加入组织的过程就是邀请。

邀请以握手的形式实施。在 AWS Organizations 控制台中处理时,您可能看不到握手。但是,如果您使用 AWS CLI 或 AWS Organizations API,则必须直接使用握手。

- 握手

-

握手是两个 AWS 账户之间的安全信息交换:发件人和收件人。

支持以下握手:

-

邀请:Handshake 发送到独立账户,让其加入发件人的组织。

-

ENABLE_ALL_FEATURES:向受邀成员账户发送握手,以启用组织的所有功能。

-

APP@@ ROVE_ALL_FEATURES:当所有受邀成员账户均已批准启用所有功能时,Handshake 将发送到管理账户。

通常,只有在使用 AWS Organizations API 或命令行工具(例如)时,才需要直接与握手交互。 AWS CLI

-

组织政策

策略是一个 “文档”,其中包含一个或多个语句,用于定义要应用于一组的控件 AWS 账户。 AWS Organizations 支持授权策略和管理策略。

授权策略

授权策略可帮助您集中管理 AWS 账户 整个组织的安全性。

- 服务控制策略 (SCP)

-

服务控制策略是一种对组织中 IAM 用户和 IAM 角色的最大可用权限进行集中控制的策略。

这意味着 SCPs 要指定以主体为中心的控制。 SCPs 创建权限护栏,或对成员账户中委托人可用的最大权限设置限制。当您想要对组织中的委托人集中实施一致的访问控制时,可以使用 SCP。

这可能包括指定您的 IAM 用户和 IAM 角色可以访问哪些服务,他们可以访问哪些资源,或者他们可以在什么条件下提出请求(例如,来自特定区域或网络)。有关更多信息,请参阅 SCPs。

- 资源控制政策 (RCP)

-

资源控制策略是一种对组织中资源的最大可用权限进行集中控制的策略。

这意味着 RCPs 要指定以资源为中心的控制措施。 RCPs 为成员账户中的资源的最大可用权限创建权限护栏或设置限制。如果您想对组织中的资源集中实施一致的访问控制,请使用 RCP。

这可能包括限制对资源的访问权限,使其只能由属于您的组织的身份进行访问,或者指定组织外部身份可以访问您的资源的条件。有关更多信息,请参阅 RCPs。

管理策略

管理策略可帮助您在整个组织中集中配置 AWS 服务 和管理其功能。

- 声明性政策

-

声明式策略是一种策略,允许您在整个组织中大规模集中声明和强制执行给定 AWS 服务 配置所需的配置。附加后,当服务添加新功能时,配置将始终保持不变 APIs。有关更多信息,请参阅声明性策略。

- 备份策略

-

备份策略是一种策略,允许您集中管理备份计划并将其应用于组织账户中的 AWS 资源。有关更多信息,请参阅备份策略。

- 标签策略

-

标签策略是一种策略,允许您标准化附加到组织账户中 AWS 资源的标签。有关更多信息,请参阅标签策略。

- 聊天应用程序政策

-

聊天应用程序策略是一种策略,允许你控制聊天应用程序(例如 Slack 和 Microsoft Teams)对组织帐户的访问权限。有关更多信息,请参阅聊天应用程序政策。

- AI 服务选择退出策略

-

AI 服务选择退出策略是一种策略,允许您控制组织中所有账户的 AWS AI 服务数据收集。有关更多信息,请参阅 AI 服务选择退出政策。