本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

参考架构

以下支持的连接选项可以帮助您连接到 Teradata Enterprise VantageCloud :

AWS Transit Gateway 支持 cloud-to-cloud连接。

AWS Site-to-Site VPN 支持 on-premises-to-cloud连接和 cloud-to-cloud连接。

AWS PrivateLink 支持 cloud-to-cloud连接

AWS Direct Connect 支持 on-premises-to-cloud连接。

您可以使用 Direct Connect(推荐选项)和 Site-to-Site VPN 将您的本地环境连接到 Teradata Enter VantageCloud prise。Transit Gateway(推荐选项)和 Site-to-Site VPN 是将您的 AWS 账户连接到 Teradata Enter VantageCloud prise 的支持选项。 PrivateLink

VPC 连接选项

Teradata 支持以下虚拟专用连接 (VPC) 连接选项。

Connection | 典型用例 | 描述 |

Transit Gateway | 将您的 AWS 账户中的 VPC 连接到 Teradata AWS 账户中的 VPC 从您的 AWS 账户中的 VPC 到 Teradata AWS 账户中的 VPC 连接到多个站点和多台设备 | 如果您在使用 Teradata 的多个 AWS 站点时需要扩展和单点控制,那么这是一个不错的选择,尤其是在混合设置中 在管理网络流量时提供更多控制 不支持区域间连接 |

Site-to-Site VPN | 将您的 AWS 账户中的 VPC 连接到 Teradata AWS 账户中的 VPC 将本地数据中心连接到 Teradata AWS 账户中的 VPC Vantage 必须启动与您的 VPC 中的一个或多个应用程序*的连接 | 双向连接启动 IP 地址抽象可避免进行 IP 地址规划 |

PrivateLink | 将您的 AWS 账户中的 VPC 连接到 Teradata AWS 账户中的 VPC Vantage 不得与您的 VPC 中的任何应用程序*发起通信 | 单向连接启动 如果需要 LDAP,则需要设置和维护一个反向 PrivateLink 终端节点(从 Teradata VPC 到您的 VPC) 所需的 PrivateLink 端点数量因应用程序而异* |

Direct Connect | 将本地数据中心连接到 Teradata AWS 账户中的 VPC | 依赖 ISP 进行实施 |

*应用程序示例包括另一个 Teradata 实例、Teradata

Transit Gatewa

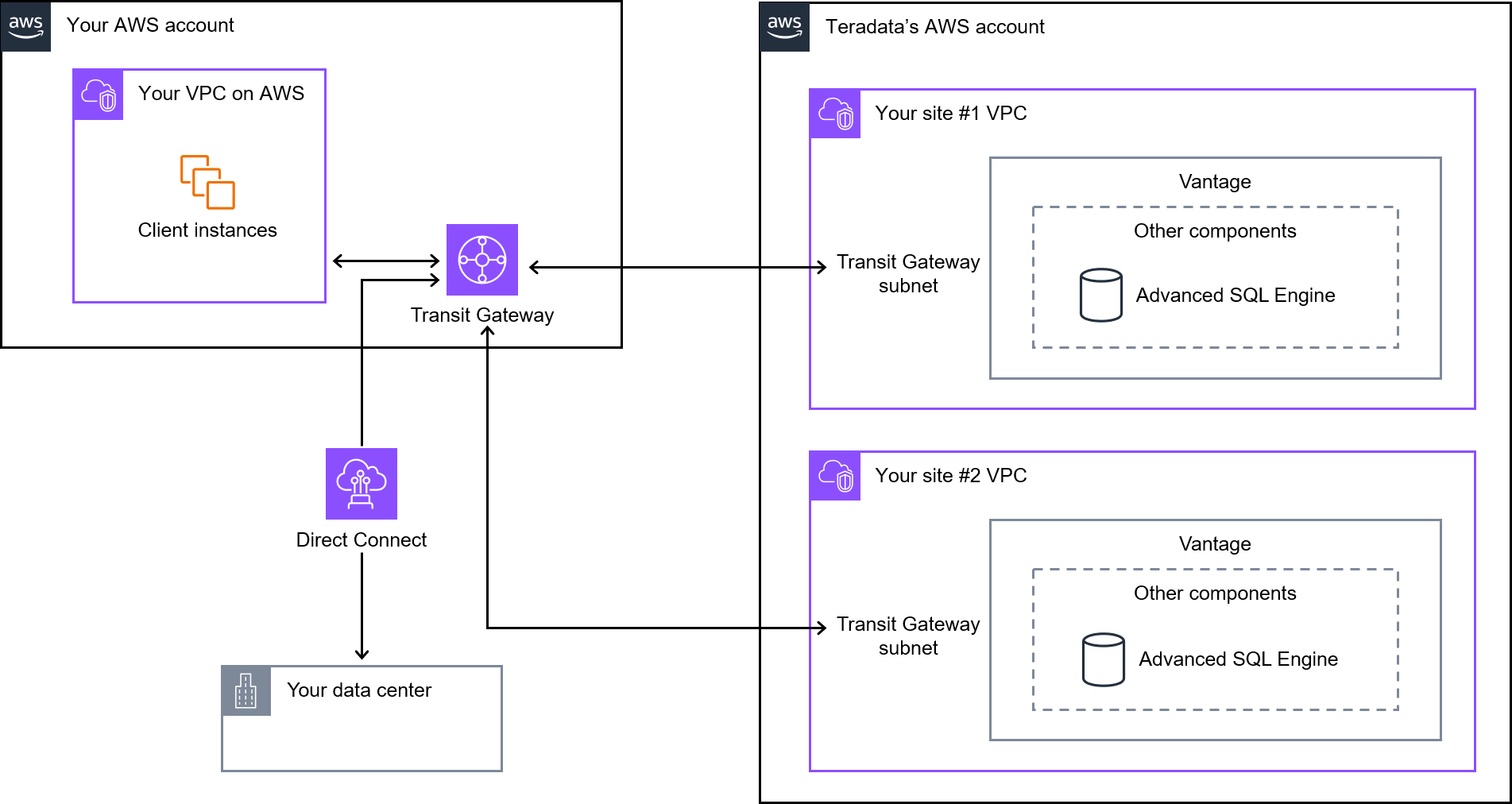

基于 AWS Transit Gateway

您可以使用 Transit Gateway 建立以下类型的连接:

太良数据 VantageCloud 到 Teradata Enterprise VantageCloud

您的 VPC 到 Teradata 企业版 VantageCloud

Transit Gateway 由您拥有和管理。Transit En Gateway-to-Teradata VantageCloud terprise VPC 连接和数据出站会增加额外费用,由您自己承担。

下图显示了如何使用 Direct Connect 或 VPN 将您的数据中心连接到 AWS 账户中的 VPC。您可以使用 Transit Gateway 关闭数据中心的连接。

注意

VPCs 对于由 Teradata 管理的 Teradata E VantageCloud nterprise 部署,将关联到您的 AWS 账户中的 Transit Gateway。

Site-to-site VPN 架构

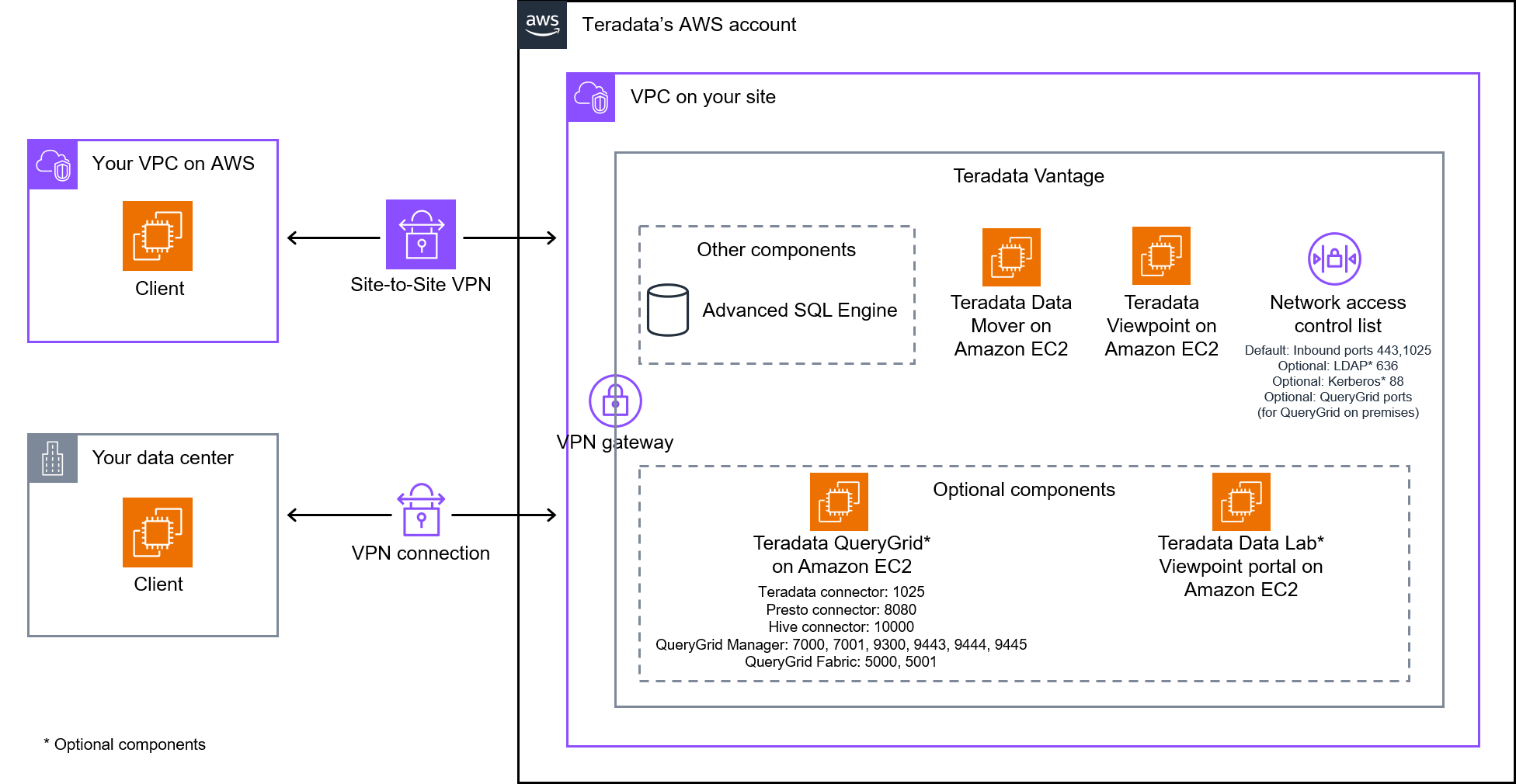

Teradata Enter VantageCloud prise 的订阅包含单个 AWS Site-to-Site VPN 连接。这种类型的连接也称为 AWS 托管 VPN 连接。 该连接最多可支持每秒 1.25 千兆位 (Gb)。当 VPN 流量通过互联网路由时,需要支付网络出站费。

支持混合云和多云到 AWS 托管 VPN 选项。 对于亚马逊 VPC-to-Amazon VPC VPN 连接,您可以设置软件 VPN。 有关更多信息,请参阅 AWS 白皮书文档中的软件 VPN-to-AWS Site-to-Site VPN。

下图显示了支持两种 Site-to-Site VPN 配置的 VPN 架构。您可以将 Site-to-Site VPN 从您的数据中心连接到 Teradata Enter VantageCloud prise。 VPCs您也可以将 Site-to-Site VPN 从您的 AWS 账户连接到 Teradata Enter VantageCloud prise。 VPCs

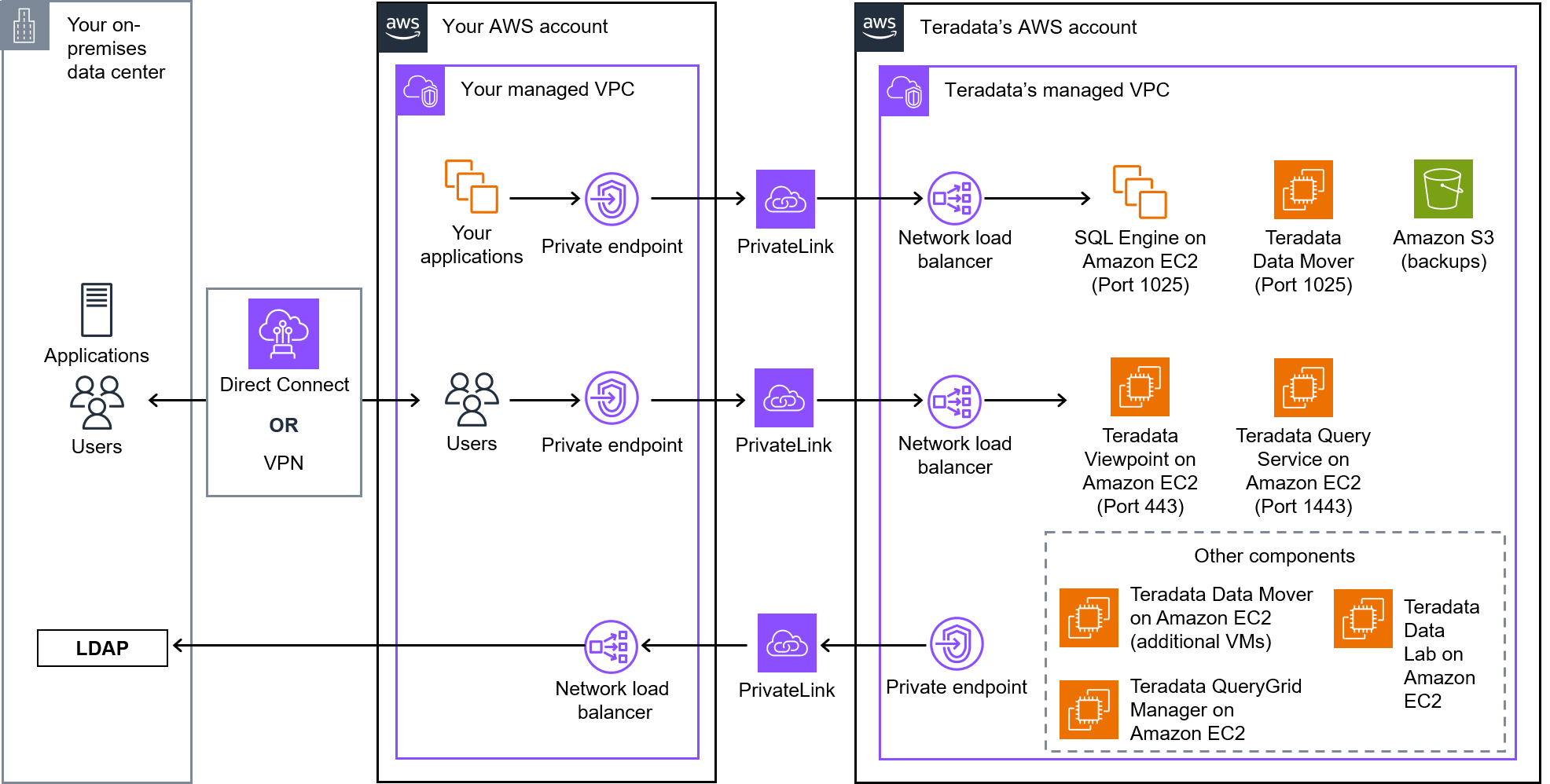

PrivateLink 建筑

AWS PrivateLink

PrivateLink 仅允许单向网络连接。 需要从两个端点启动连接的应用程序需要两个 PrivateLink 连接。

下图显示了一种 PrivateLink 架构,在该架构中,AWS 账户中的私有终端节点用于 PrivateLink 连接 Teradata Vantage SQL Engine 节点。AWS 账户中的私有终端节点还用于连接 PrivateLink 到 Teradata Viewpoint 服务器。在图中,LDAP 配置了两个 PrivateLink 连接,用于 Teradata AWS 账户中的 VPC 和 AWS 账户中的 VPC 之间的通信。

有关更多信息,请参阅 AWS PrivateLink

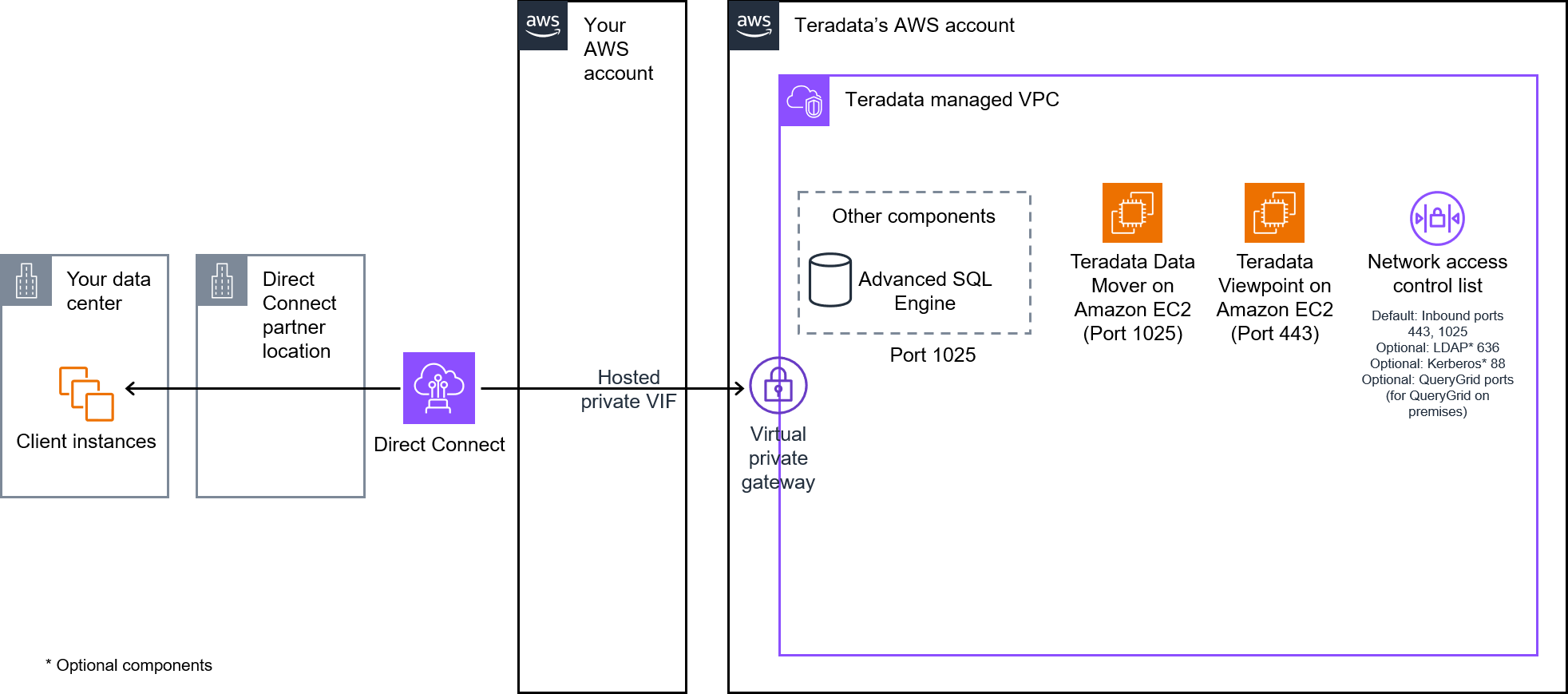

直连 Connect 架构

您可以将 AWS Direct Connect

Direct Connect 支持两种架构选项。第一个选项是推荐的选项,它使用 Direct Connect 网关和虚拟专用网关,如下图所示。

要根据上图构建架构,您必须在您的 AWS 账户中创建 Direct Connect 网关,并关闭与 Direct Connect 网关的私有虚拟接口 (VIF)。然后,您需要接受 Teradata AWS 账户上虚拟私有网关的关联提案。

第二个架构选项使用托管私有 VIF 和虚拟专用网关,如下图所示。

要根据上图构建架构,必须创建托管私有 VIF 并与 Teradata E VantageCloud nterprise 共享 VIF 以建立连接。私有 VIF 是一种网络接口,允许您使用 Direct Connect 连接其他 AWS 账户,例如 Teradata Enterprise VantageCloud AWS 账户。网络出站费适用于私有 VIFs网络。