本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

基础架构 OU-共享服务账户

| 通过进行简短的调查 |

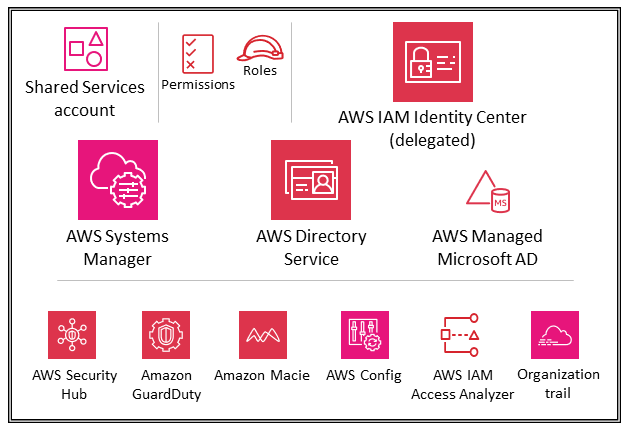

下图说明了在共享服务账户中配置的 AWS 安全服务。

共享服务账户是基础设施 OU 的一部分,其目的是支持多个应用程序和团队用来交付成果的服务。例如,目录服务(Active Directory)、邮件服务和元数据服务属于此类别。AWS SRA 重点介绍了支持安全控制的共享服务。尽管网络帐户也是基础架构 OU 的一部分,但为了支持职责分离,它们已从共享服务帐户中删除。管理这些服务的团队不需要网络账户的权限或访问权限。

AWS Systems Manager

AWS Systems Manager

Systems Manager 通过扫描您的托管实例并报告(或采取纠正措施)它检测到的任何违反策略的情况来帮助您努力维护安全与合规性。通过将 Systems Manager 与各个成员 AWS 账户(例如应用程序账户)中的适当部署配对,您可以协调实例清单数据收集并集中自动化,例如修补和安全更新。

AWS 托管的 Microsoft AD

适用于微软@@ 的 AWS Directory Ser

AWS 托管 Microsoft AD 可帮助您将现有活动目录扩展到 AWS,并使用现有的本地用户证书访问云资源。您还可以管理本地用户、群组、应用程序和系统,而无需复杂地运行和维护本地、高度可用的 Active Directory。您可以将现有计算机、笔记本电脑和打印机加入到 AWS 托管的 Microsoft AD 域中。

AWS 托管 Microsoft AD 建立在 Microsoft Active Directory 之上,不需要你将现有 Active Directory 中的数据同步或复制到云端。您可以使用熟悉的 Active Directory 管理工具和功能,例如组策略对象 (GPOs)、域信任、精细密码策略、组托管服务帐户 (gMSAs)、架构扩展和基于 Kerberos 的单点登录。您还可以使用 Active Directory 安全组委派管理任务和授权访问权限。

多区域复制使您能够在多个 AWS 区域中部署和使用单个 AWS 托管 Microsoft AD 目录。这使你能够更轻松、更具成本效益地在全球部署和管理微软 Windows 和 Linux 工作负载。当您使用自动多区域复制功能时,您可以获得更高的弹性,而您的应用程序则使用本地目录来实现最佳性能。

AWS 托管 Microsoft AD 在客户端和服务器角色中都支持通过 SSL/TLS(也称为 LDAPS)的轻型目录访问协议 (LDAP)。充当服务器时,AWS 托管 Microsoft AD 支持通过端口 636 (SSL) 和 389 (TLS) 进行的 LDAPS。您可以通过在 AWS 托管的 Microsoft AD 域控制器上安装来自基于 AWS 的 AWS Active Directory 证书服务 (AD CS) 证书颁发机构 (CA) 的证书,来启用服务器端 LDAPS 通信。充当客户端时,AWS 托管 Microsoft AD 支持通过端口 636 (SSL) 进行的 LDAPS。您可以通过将服务器证书颁发机构的 CA 证书注册到 AWS,然后在您的目录中启用 LDAPS 来启用客户端 LDAPS 通信。

在 AWS SRA 中,共享服务账户中使用 AWS Directory Service 为多个 AWS 成员账户中支持微软的工作负载提供域服务。

设计注意事项

-

您可以使用 IAM 身份中心并选择 AWS 托管的 Microsoft AD 作为身份源,向您的本地 Active Directory 用户授予使用其现有活动目录证书登录 AWS 管理控制台和 AWS 命令行界面 (AWS CLI) 的访问权限。这样,您的用户就可以在登录时扮演分配给他们的角色之一,并根据为该角色定义的权限访问资源并对其执行操作。另一种选择是使用 AWS 托管的 Microsoft AD 让您的用户能够担任 A WS 身份和访问管理

(IAM) 角色。

IAM Identity Center

AWS SRA 使用 IAM 身份中心支持的委托管理员功能,将 IAM 身份中心的大部分管理委托给共享服务账户。这有助于限制需要访问组织管理账户的用户数量。仍需要在组织管理账户中启用 IAM Identity Center 才能执行某些任务,包括管理在组织管理账户中配置的权限集。

使用共享服务账户作为 IAM 身份中心的委派管理员的主要原因是 Active Directory 位置。如果您计划使用 Active Directory 作为 IAM Identity Center 身份中心身份源,则需要在已指定为 IAM Identity Center 委托管理员账户的成员账户中找到该目录。在 AWS SRA 中,共享服务账户托管 AWS 托管 Microsoft AD,因此该账户成为 IAM 身份中心的委托管理员。

IAM Identity Center 支持将单个成员账户同时注册为委托管理员。只有使用管理账户的凭据登录后,才能注册成员账户。要启用委托,您必须考虑 IAM 身份中心文档中列出的先决条件。委派的管理员账户可以执行大多数 IAM Identity Center 管理任务,但有一些限制,这些限制在 IAM Identity Center 文档中列出。应严格控制对 IAM Identity Center 委托管理员账户的访问权限。

设计注意事项

-

如果您决定将 IAM Identity Center 身份源从任何其他来源更改为 Active Directory,或者将其从 Active Directory 更改为任何其他来源,则该目录必须位于 IAM Identity Center 委托的管理员成员账户(如果存在)中(归其所有);否则,它必须位于管理账户中。

-

您可以将您的 AWS 托管的 Microsoft AD 托管在另一个账户的专用 VPC 中,然后使用 AWS Resource Access Manager (AWS RAM) 将另一个账户的子网共享给委派的管理员账户。这样,AWS 托管的 Microsoft AD 实例就可以在委派的管理员账户中进行控制,但从网络的角度来看,它的行为就像部署在另一个账户的 VPC 中一样。如果您有多个 AWS 托管 Microsoft AD 实例,并且想要将它们部署到工作负载运行的本地位置,但要通过一个账户集中管理这些实例,这会很有用。

-

如果您有专门的身份团队负责定期执行身份和访问管理活动,或者有严格的安全要求将身份管理功能与其他共享服务功能区分开来,则可以托管一个专用 AWS 账户进行身份管理。在这种情况下,您将此账户指定为 IAM 身份中心的委托管理员,它还托管您的 AWS 托管 Microsoft AD 目录。通过在单个共享服务账户中使用精细的 IAM 权限,您可以在身份管理工作负载和其他共享服务工作负载之间实现相同级别的逻辑隔离。

-

IAM 身份中心目前不提供多区域支持。(要在其他区域启用 IAM 身份中心,必须先删除当前的 IAM 身份中心配置。) 此外,它不支持对不同的账户集使用不同的身份源,也不允许您将权限管理委托给组织的不同部分(即多个委派的管理员)或不同的管理员组。如果您需要这些功能中的任何一项,则可以使用 IAM 联合来管理您在 AWS 之外的身份提供商 (IdP) 中的用户身份,并允许这些外部用户身份使用您账户中的 AWS 资源。与 OpenID Connect (OIDC)

或 SAML 2.0 兼容的 IAM 支持 IdPs 。最佳做法是,使用与第三方身份提供商(例如活动目录联合身份验证服务 (AD FS)、Okta、Azure Active Directory (Azure AD) 或 Ping 身份)的 SAML 2.0 联合,为用户提供单点登录功能,以登录到 AWS 管理控制台或调用 AWS API 操作。有关 IAM 联合身份验证和身份提供商的更多信息,请参阅 IAM 文档和 A WS Identity Federati on 研讨会中的关于基于 SAML 2.0 的联合。