本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

员工身份管理

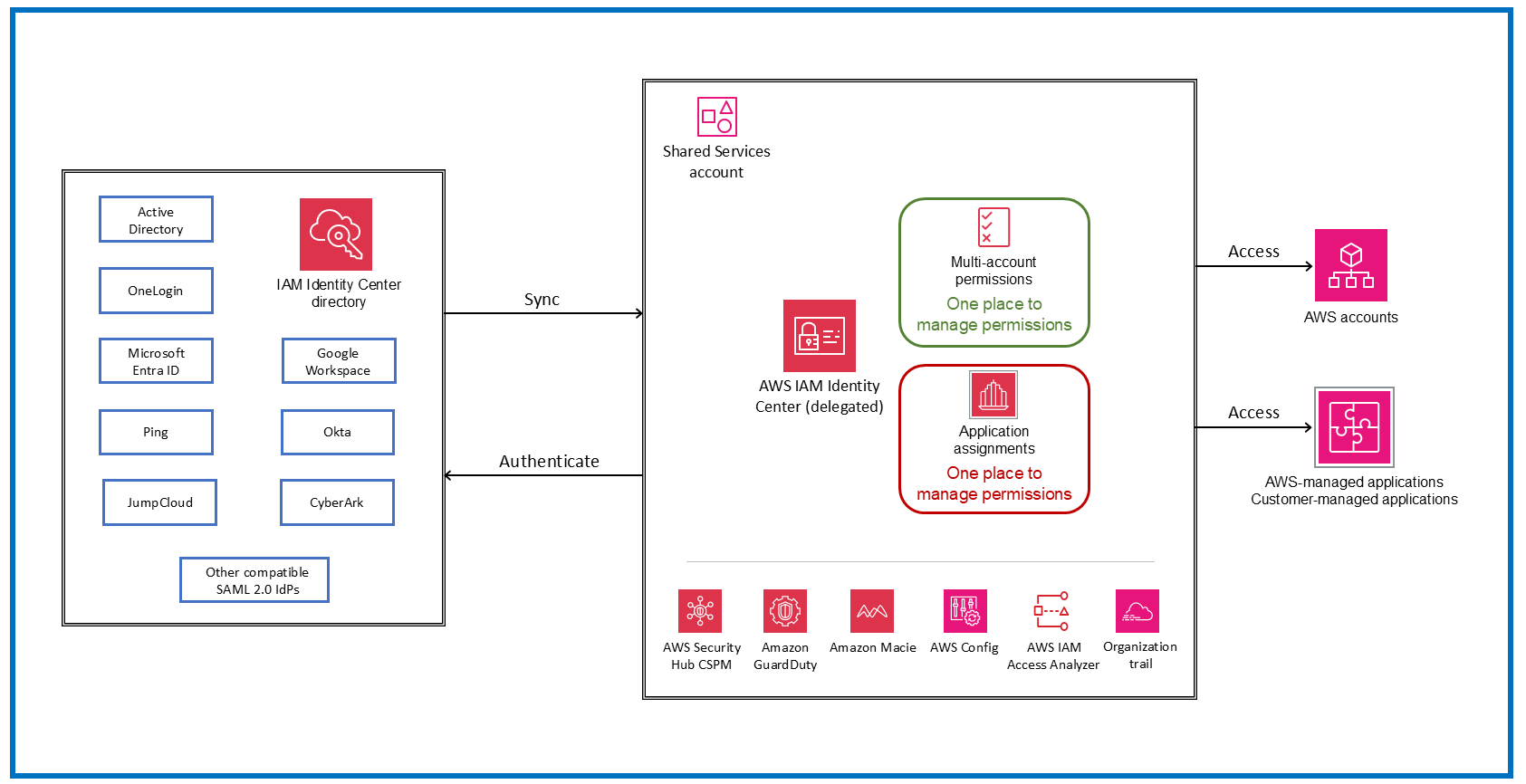

下图所示的员工身份管理是指管理人员对资源的访问权限,这些资源有助于在云基础架构和应用程序中建立和管理业务。当员工加入组织、在角色之间移动和离开组织时,它支持安全配置、管理和删除访问权限。身份管理员可以直接在 AWS 中创建身份,也可以连接到外部身份提供商 (IdP),使员工能够使用其公司证书从一个地方安全地访问 AWS 账户和业务应用程序。

通过使用 AWS IAM IAM Identity Center 管理对 AWS 托管应用程序的访问权限,您可以受益于新功能,例如从您的查询应用程序到 AWS 数据服务的可信身份传播,以及诸如 Amazon Q 之类的新服务,这些服务可在用户从一项支持 Amazon Q 的服务转移到另一项服务时提供持续的用户体验。使用 IAM Identity Center 获取 AWS 账户访问权限会阻止创建和使用 IAM 用户,这些用户可以长期访问资源。相反,它允许员工身份使用来自 IAM Identity Center 的临时证书访问 AWS 账户中的资源,这是一种安全最佳实践。 Workforce 身份管理服务允许您根据特定的工作职能或用户属性为多账户 AWS 环境中的 AWS 资源或应用程序定义精细的访问控制。这些服务还有助于审计和审查您的 AWS 环境中的用户活动。

AWS 为员工身份和访问管理提供了多种选项:AWS IAM 身份中心、IAM SAML 联合和 AWS 托管的 Microsoft AD。

-

AWS IAM 身份中心是管理员工对 AWS 应用程序和多个 AWS 账户的访问权限的推荐服务。您可以将此服务与现有身份源(例如 Okta、Microsoft Entra ID 或本地 Active Directory)一起使用,也可以通过在其目录中创建用户来使用。 IAM Identity Center 为所有 AWS 服务提供了对员工用户和群组的共同理解。AWS 托管应用程序与其集成,因此您无需将身份源单独连接到每项服务,并且可以从中心位置管理和查看您的员工访问权限。您可以使用 IAM Identity Center 管理对 AWS 应用程序的访问权限,同时继续使用已建立的配置来访问 AWS 账户。对于新的多账户环境,推荐使用 IAM Identity Center 来管理您的员工对环境的访问权限。您可以在 AWS 账户之间一致地分配权限,您的用户将获得整个 AWS 的单点登录访问权限。

-

授予员工访问 AWS 账户权限的另一种方法是使用 IAM SAML 2.0 联合身份验证。这涉及在贵组织的 IdP 和每个 AWS 账户之间建立 one-to-one信任,不建议将其用于多账户环境。 在组织内部,你必须有支持 SAML 2.0 的 IdP,例如微软 Entra ID、Okta 或其他兼容的 SAML 2.0 提供商。

-

另一种选择是使用 Microsoft Active Directory (AD) 作为托管服务,在 AWS 中运行目录感知型工作负载。您还可以在 AWS 云中的 AWS 托管 Microsoft AD 与您现有的本地 Microsoft Active Directory 之间配置信任关系,让用户和群组能够使用 AWS IAM 身份中心访问任一域中的资源。

设计注意事项

-

尽管本节讨论了几种服务和选项,但我们建议您使用 IAM Identity Center 来管理员工访问权限,因为它比其他两种方法更具优势。后面的章节将讨论各个方法的优势和用例。越来越多的 AWS 托管应用程序需要使用 IAM 身份中心。如果您当前正在使用 IAM 联合,则无需更改现有配置即可在 AWS 应用程序中启用和使用 IAM 身份中心。

-

为了提高联邦灵活性,我们建议您将 IdP 和 AWS 联合配置为支持多个 SAML 登录终端节点。有关详细信息,请参阅 AWS 博客文章如何使用区域 SAML 终端节点进行故障转移

。