目标遏制

目标遏制是指在环境中应用筛选和路由功能,阻止对目标主机或资源的访问。在某些情况下,目标遏制还涉及某种形式的弹性,以确保对合法资源进行复制以保障可用性;应将资源与这些形式的弹性分离,以实现隔离和遏制。使用 AWS 服务进行目标遏制的示例包括:

-

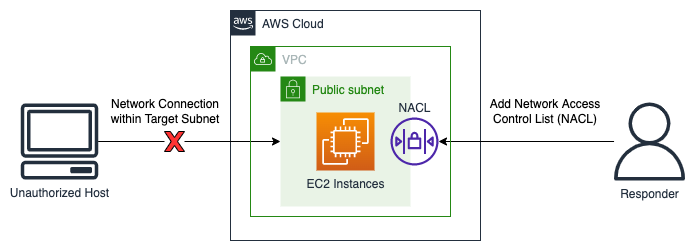

网络 ACL:可在包含 AWS 资源的子网上配置的网络 ACL,还可以添加拒绝规则。这些拒绝规则可用于阻止对特定 AWS 资源的访问;但应用网络访问控制列表将影响子网上的所有资源,而不仅仅是正被未经授权访问的资源。网络 ACL 中列出的规则按自上而下的顺序进行处理,因此应将现有网络 ACL 中的首条规则配置为拒绝未经授权的流量流向目标资源和子网。或者,可以创建一个全新的网络 ACL,仅包含一条入站和出站流量的拒绝规则,并将其与包含目标资源的子网相关联,从而通过这个新的网络 ACL 阻止对子网的访问。

-

关闭:完全关闭资源可以有效遏制未经授权使用所造成的影响。但关闭资源也会阻止业务所需的合法访问,并妨碍获取易失性取证数据,因此这应是一个审慎的决定,并需根据组织的安全策略进行判断。

-

隔离 VPC:隔离 VPC 可用于有效遏制资源,同时允许访问合法流量 [例如需要访问互联网或外部管理控制台的防病毒(AV)或 EDR 解决方案]。在安全事件发生之前,可预置隔离 VPC,以允许有效的 IP 地址和端口。而在活跃的安全事件期间,可将目标资源立即移至该隔离 VPC,从而在遏制资源的同时,允许其在事件响应后续阶段发送和接收合法流量。使用隔离 VPC 的一个重要方面是,EC2 实例等资源需要先关闭,然后在新的隔离 VPC 中重新启动才能使用。现有 EC2 实例无法移至其他 VPC 或其他可用区。为此,请按照如何将我的 EC2 实例移动到其他子网、可用区或 VPC?

中概述的步骤操作。 -

自动扩缩组和负载均衡器:作为目标遏制程序的一部分,应分离并取消注册附加到 自动扩缩组和负载均衡器的 AWS 资源。可使用 AWS Management Console、AWS CLI 和 AWS SDK,分离并取消注册 AWS 资源。

如下图目标遏制示例所示,事件响应分析师向子网添加了网络 ACL,以阻止来自未经授权的主机的网络连接请求。

目标遏制示例