本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

使用 Amazon Redshift 查询编辑器 V2 设置可信身份传播

以下过程将向您介绍如何实现从 Amazon Redshift 查询编辑器 V2 到 Amazon Redshift 的可信身份传播。

先决条件

在开始学习本教程之前,你需要进行以下设置:

-

启用 IAM 身份中心。建议使用@@ 组织实例。有关更多信息,请参阅 先决条件和注意事项。

启用可信身份传播包括 IAM 身份中心管理员在 IAM 身份中心控制台中执行的任务以及由 Amazon Redshift 管理员在 Amazon Redshift 控制台中执行的任务。

由 IAM 身份中心管理员执行的任务

以下任务需要由 IAM 身份中心管理员完成:

使用以下@@ 权限策略在存在 Amazon Redshift 集群或无服务器实例的账户中创建 IAM 角色。有关更多信息,请参阅 IAM 角色创建。

在启用@@ 了 IAM Identity Center 的 AWS Organizations 管理账户中创建权限集。你将在下一步中使用它来允许联合用户访问 Redshift 查询编辑器 V2。

-

前往 IAM Identity Center 控制台,在多账户权限下,选择权限集。

-

选择创建权限集。

-

选择 “自定义” 权限集,然后选择 “下一步”。

-

在AWS 托管策略下,选择

AmazonRedshiftQueryEditorV2ReadSharing。 -

在 “内联策略” 下,添加以下策略:

-

选择 “下一步”,然后提供权限集名称的名称。例如

Redshift-Query-Editor-V2。 -

在 “中继状态” 下 — 可选,使用以下格式将默认中继状态设置为查询编辑器 V2 URL:

https://。your-region.console.aws.amazon.com/sqlworkbench/home -

查看设置并选择创建。

-

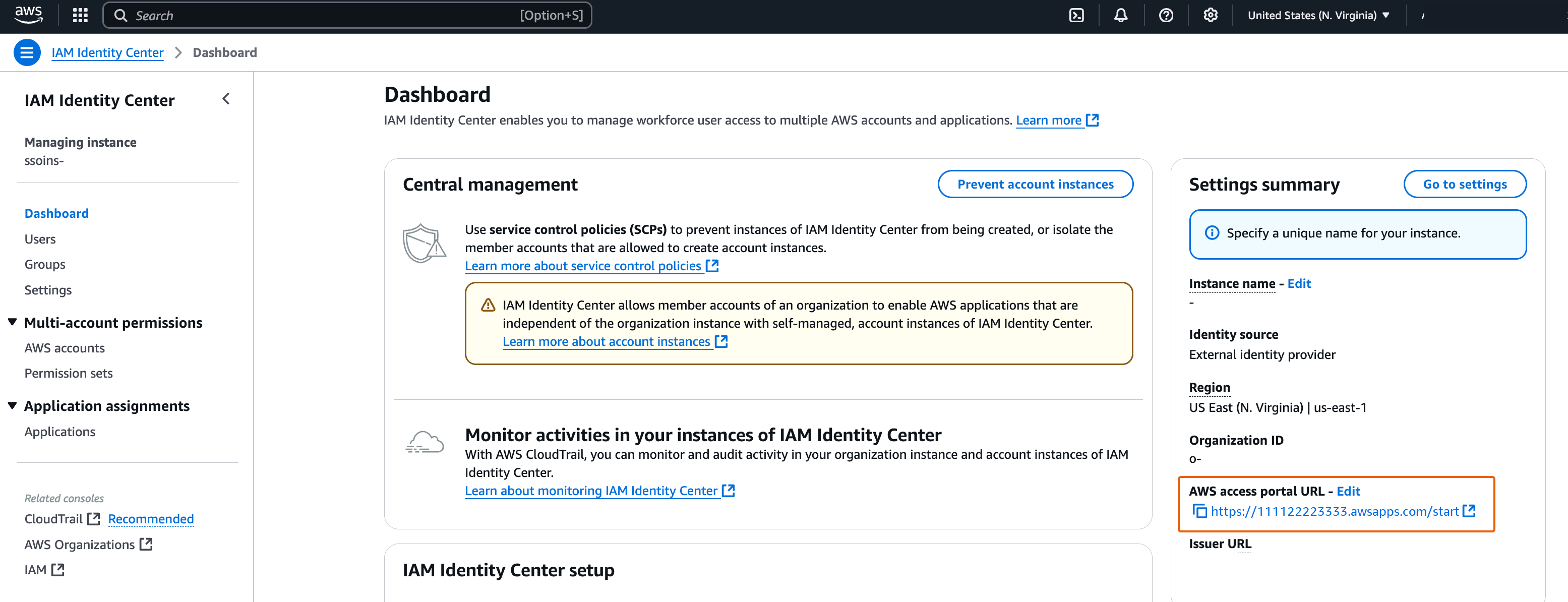

导航到 IAM Identity Center 控制面板,然后从 “设置摘要” 部分复制 AWS 访问门户 URL。

-

打开一个新的隐身浏览器窗口并粘贴 URL。

这将带您 AWS 进入访问门户,确保您使用的是 IAM Identity Center 用户登录。

有关权限集的更多信息,请参阅AWS 账户 使用权限集进行管理。

-

允许联合用户访问 Redshift 查询编辑器 V2。

-

在 AWS Organizations 管理账户中,打开 IAM 身份中心控制台。

-

在导航窗格中的多帐户权限下,选择 AWS 账户。

-

在 AWS 账户 页面上,选择 AWS 账户 要为其分配访问权限的。

-

选择分配用户或组。

-

在 “分配用户和组” 页面上,选择要为其创建权限集的用户和/或组。然后选择下一步。

-

在 “分配权限集” 页面上,选择您在上一步中创建的权限集。然后选择下一步。

-

在查看并提交作业页面上,查看您的选择并选择提交。

-

由亚马逊 Redshift 管理员执行的任务

启用向 Amazon Redshift 的可信身份传播需要亚马逊 Redshift 集群管理员或 Amazon Redshift 无服务器管理员在亚马逊 Redshift 控制台中执行多项任务。有关更多信息,请参阅大数据博客中使用 IAM Identity Center 将身份提供商 (IdP) 与 Amazon Redshift 查询编辑器 V2 和 SQL 客户端集成以实现无缝单