本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

在没有边界网关协议的情况下排除 AWS Site-to-Site VPN 连接故障

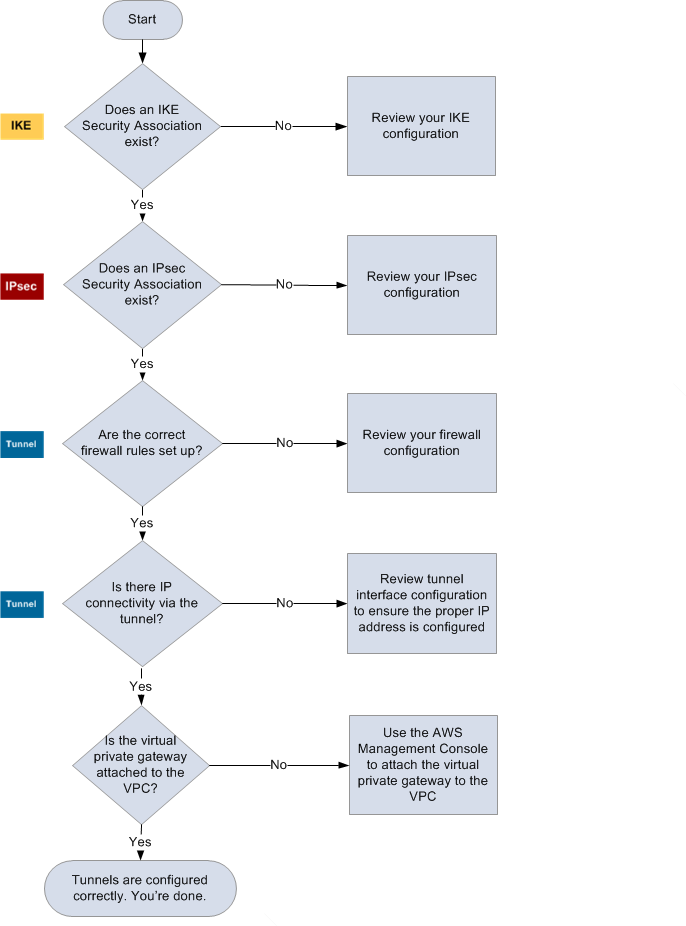

以下示意图和表提供了有关排除不使用边界网关协议 (BGP) 的客户网关设备的一般指导。此外,建议您启用设备的调试特征。详情请咨询您的网关设备供应商。

| IKE |

确定 IKE 安全关联是否存在。 交换用于建立安全关联的密钥需要 IKE IPsec 安全关联。 如果 IKE 安全关联不存在,请核查您的 IKE 配置设置。您必须按配置文件中所列内容来配置加密、身份验证、完全向前保密和模式参数。 如果存在 IKE 安全关联,请转到 “IPsec”。 |

| IPsec |

确定是否存在 IPsec 安全关联 (SA)。 S IPsec A 就是隧道本身。查询您的客户网关设备以确定 S IPsec A 是否处于活动状态。确保您按配置文件中所列内容来配置加密、身份验证、完全向前保密和模式参数。 如果不存在 IPsec SA,请检查您的 IPsec 配置。 如果 S IPsec A 存在,请前往 “隧道”。 |

| 隧道 |

确认所需的防火墙规则是否已设置(如需规则列表,请参见 AWS Site-to-Site VPN 客户网关设备的防火墙规则)。如果存在,请继续配置。 确定是否存在通过该隧道的 IP 连通性。 隧道每一端均有如配置文件指定的 IP 地址。虚拟专用网关地址用作 BGP 邻系统的地址。从您的客户网关设备向该地址发出 ping,以确定 IP 流量是否正确加密和解密。 如果 ping 不成功,请核查您的隧道接口配置以确保配置了正确的 IP 地址。 如果 ping 成功,请继续配置“静态路由”。 |

|

静态路由 |

对于每条隧道,请执行以下操作:

如果隧道不处于该状态,请核查您的设备配置。 确保两条隧道均处于该状态,然后您就完成了。 |