本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

为 AWS Virtual Private Network 客户网关设备配置动态路由

以下是使用客户网关设备的用户界面(如果可用)配置该设备的一些示例过程。

- Check Point

-

以下是使用 Gaia 门户网站和 Check Point 配置运行 R77.10 或更高版本的 Check Point Security Gateway 设备的步骤。 SmartDashboard您也可以参考检查点支持中心的 Amazon Web Services VPN BGP

一文。 配置隧道接口

第一步是创建 VPN 隧道并为每条隧道提供客户网关和虚拟专用网关的私有(内部)IP 地址。要创建第一条隧道,请使用配置文件的

IPSec Tunnel #1部分下提供的信息。要创建第二条隧道,请使用配置文件的IPSec Tunnel #2部分中提供的值。-

通过 SSH 连接到您的安全网关。如果您使用的是非默认 Shell,请通过运行以下命令来更改为 clish:

clish -

通过运行以下命令来设置客户网关 ASN(在中创建客户网关时提供的 ASN AWS)。

set as65000 -

使用配置文件的

IPSec Tunnel #1部分下提供的信息,为第一条隧道创建隧道接口。为您的隧道提供唯一名称,例如AWS_VPC_Tunnel_1。add vpn tunnel 1 type numbered local169.254.44.234remote169.254.44.233peerAWS_VPC_Tunnel_1set interface vpnt1 state on set interface vpnt1 mtu1436 -

重复这些命令以使用配置文件的

IPSec Tunnel #2部分下提供的信息创建第二条隧道。为您的隧道提供唯一名称,例如AWS_VPC_Tunnel_2。add vpn tunnel 1 type numbered local169.254.44.38remote169.254.44.37peerAWS_VPC_Tunnel_2set interface vpnt2 state on set interface vpnt2 mtu1436 -

设置虚拟私有网关 ASN。

set bgp external remote-as7224on -

使用配置文件的

IPSec Tunnel #1部分中提供的信息为第一条隧道配置 BGP。set bgp external remote-as7224peer169.254.44.233on set bgp external remote-as7224peer169.254.44.233holdtime 30 set bgp external remote-as7224peer169.254.44.233keepalive 10 -

使用配置文件的

IPSec Tunnel #2部分中提供的信息为第二条隧道配置 BGP。set bgp external remote-as7224peer169.254.44.37on set bgp external remote-as7224peer169.254.44.37holdtime 30 set bgp external remote-as7224peer169.254.44.37keepalive 10 -

保存配置。

save config

创建 BGP 策略

接下来,创建一个 BGP 策略,该策略允许导入 AWS公布的路由。然后,将您的客户网关配置为将其本地路由公布到 AWS。

-

在 Gaia WebUI 中,选择 Advanced Routing、Inbound Route Filters。选择 Add,然后选择 Add BGP Policy (Based on AS)。

-

对于 Add BGP Policy (添加 BGP 策略),在第一个字段中选择一个介于 512 和 1024 之间的值,然后在第二个字段中输入虚拟私有网关 ASN(例如,

7224)。 -

选择保存。

传播本地路由

以下步骤适用于分配本地接口路由。您也可以从不同的源重新分配路由(例如,静态路由或通过动态路由协议获取的路由)。有关更多信息,请参阅 Gaia 高级路由 R77 版本管理指南

。 -

在 Gaia WebUI 中,选择 Advanced Routing、Routing Redistribution。选择 Add Redistribution From (添加重新分配源),然后选择 Interface (接口)。

-

对于 To Protocol (目标协议),选择虚拟私有网关 ASN(例如,

7224)。 -

对于 Interface,选择一个内部接口。选择保存。

定义新的网络对象

接下来,为每条 VPN 隧道创建一个网络对象,并指定虚拟私有网关的公有(外部)IP 地址。您稍后将这些网络对象作为 VPN 社区的卫星网关进行添加。您还需要创建一个空组以用作 VPN 域的占位符。

-

打开检查点 SmartDashboard。

-

对于 Groups,打开上下文菜单并选择 Groups、Simple Group。您可以对每个网络对象使用相同的组。

-

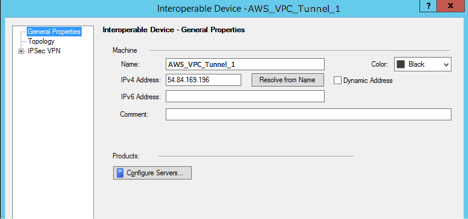

对于 Network Objects,打开上下文 (右键单击) 菜单并选择 New、Interoperable Device。

-

对于 Name (名称),输入您在步骤 1 中为隧道提供的名称,例如,

AWS_VPC_Tunnel_1或AWS_VPC_Tunnel_2。 -

对于IPv4 地址,请输入配置文件中提供的虚拟专用网关的外部 IP 地址,例如

54.84.169.196。保存您的设置并关闭对话框。

-

在左侧类别窗格中,选择 Topology。

-

在 VPN Domain (VPN 域) 部分中,选择 Manually defined (手动定义),然后浏览找到并选择您在步骤 2 中创建的空组。选择确定。

-

重复这些步骤以使用配置文件的

IPSec Tunnel #2部分下的信息创建另一个网络对象。 -

转到您的网关网络对象,打开您的网关或集群对象,然后选择 Topology。

-

在 VPN Domain (VPN 域) 部分中,选择 Manually defined (手动定义),然后浏览找到并选择您在步骤 2 中创建的空组。选择确定。

注意

您可以保留已配置的任何现有 VPN 域。但是,请确保新的 VPN 连接使用或提供的主机和网络未在该 VPN 域中声明,尤其是在 VPN 域自动派生的情况下。

注意

如果您使用的是集群,请编辑拓扑并将接口定义为集群接口。使用配置文件中指定的 IP 地址。

创建和配置 VPN 社区、IKE 和 IPsec设置

接下来,在检查点网关上创建一个 VPN 社区(为每条隧道将网络对象(可互操作设备)添加到该社区)。您还可以配置互联网密钥交换 (IKE) 和 IPsec设置。

-

在网关属性中,在类别窗格中选择 IPSecVPN。

-

选择 Communities、New、Star Community。

-

为您的社区提供名称 (例如,

AWS_VPN_Star),然后选择类别窗格中的 Center Gateways。 -

选择 Add,并将您的网关或集群添加到参与者网关列表。

-

在类别窗格中,选择 Satellite Gateways (卫星网关)、Add (添加),然后将您之前创建的可互操作设备(

AWS_VPC_Tunnel_1和AWS_VPC_Tunnel_2)添加到参与者网关列表。 -

在类别窗格中,选择 Encryption。在 “加密方法” 部分,选择 “IKEv1 IPv4 和 IKEv2 ” IPv6。在 Encryption Suite 部分中,选择 Custom、Custom Encryption。

注意

必须选择 for IPv4 和 IKEv1 f IKEv2 or IPv6 选项才能 IKEv1 使用功能。

-

在对话框中,配置如下加密属性,然后在完成后选择 OK (确定):

-

IKE 安全关联 (第 1 阶段) 属性:

-

Perform key exchange encryption with:AES-128

-

Perform data integrity with:SHA-1

-

-

IPsec 安全关联(第 2 阶段)属性:

-

使用以下 IPsec 命令执行数据加密:AES-128

-

Perform data integrity with:SHA-1

-

-

-

在类别窗格中,选择 Tunnel Management。选择 Set Permanent Tunnels、On all tunnels in the community。在 VPN Tunnel Sharing 部分中,选择 One VPN tunnel per Gateway pair。

-

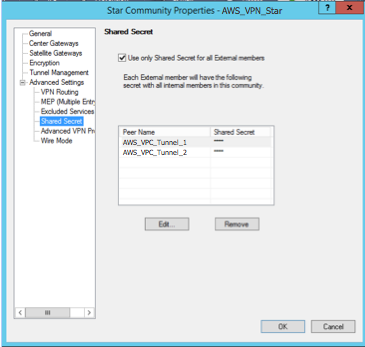

在类别窗格中,展开 Advanced Settings,然后选择 Shared Secret。

-

选择第一条隧道的对等名称,再选择 Edit (编辑),然后输入配置文件的

IPSec Tunnel #1部分中指定的预共享密钥。 -

选择第二条隧道的对等名称,再选择 Edit (编辑),然后输入配置文件的

IPSec Tunnel #2部分中指定的预共享密钥。

-

仍然在 Advanced Settings (高级设置) 类别中,选择 Advanced VPN Properties (高级 VPN 属性),配置如下属性,然后在完成后选择 OK (确定):

-

IKE (第 1 阶段):

-

Use Diffie-Hellman group (使用 Diffie-Hellman 组):

Group 2 (1024 bit) -

Renegotiate IKE security associations every

480minutes

-

-

IPsec (第 2 阶段):

-

选择 Use Perfect Forward Secrecy

-

Use Diffie-Hellman group (使用 Diffie-Hellman 组):

Group 2 (1024 bit) -

每

3600秒钟重新协商一次 IPsec 安全关联

-

-

创建防火墙规则

接下来,配置一个具有防火墙规则和定向匹配规则的策略,这些规则允许 VPC 和本地网络之间的通信。然后在网关上安装该策略。

-

在中 SmartDashboard,为您的网关选择全局属性。在类别窗格中,展开 VPN,然后选择 Advanced。

-

选择 Enable VPN Directional Match in VPN Column,然后选择 OK。

-

在中 SmartDashboard,选择防火墙,然后使用以下规则创建策略:

-

允许 VPC 子网通过所需协议与本地网络进行通信。

-

允许本地网络通过所需协议与 VPC 子网进行通信。

-

-

打开 VPN 列中的单元格的上下文菜单,并选择 Edit Cell。

-

在 VPN Match Conditions 对话框中,选择 Match traffic in this direction only。通过为以下每个定向匹配规则选择 Add (添加) 来创建该规则,然后在完成后选择 OK (确定):

-

internal_clear> VPN 社区(您先前创建的 VPN 星级社区,例如,AWS_VPN_Star) -

VPN 社区 > VPN 社区

-

VPN 社区 >

internal_clear

-

-

在中 SmartDashboard,选择策略,安装。

-

在对话框中,选择您的网关并选择 OK 以安装策略。

修改 tunnel_keepalive_method 属性

您的检查点网关可使用失效对端检测 (DPD) 来标识 IKE 关联中断的时间。要为永久隧道配置 DPD,必须在 AWS VPN 社区中配置永久隧道。

默认情况下,VPN 网关的

tunnel_keepalive_method属性设置为tunnel_test。您必须将该值更改为dpd。VPN 社区中每个需要 DPD 监控的 VPN 网关都必须使用tunnel_keepalive_method属性进行配置,包括任何第三方 VPN 网关。您不能为同一网关配置不同的监控机制。您可以使用 Gui DBedit 工具更新该

tunnel_keepalive_method属性。-

打开检查点 SmartDashboard,然后选择安全管理服务器、域管理服务器。

-

选择 File 和 Database Revision Control...,然后创建修订快照。

-

关闭所有 SmartConsole 窗口,例如、“ SmartDashboard SmartView 跟踪器” 和 “ SmartView 监视器”。

-

启动 Gui BDedit 工具。有关更多信息,请参阅检查点支持中心上的文章检查点数据库工具

。 -

依次选择 Security Management Server 和 Domain Management Server。

-

在左上窗格中,依次选择 Table、Network Objects 和 network_objects。

-

在右上窗格中,依次选择相关的 Security Gateway 和 Cluster 对象。

-

按 Ctrl+F,或者使用 Search 菜单搜索以下内容:

tunnel_keepalive_method。 -

在下方窗格中,打开

tunnel_keepalive_method的上下文菜单,并选择 Edit...。依次选择 dpd 和 OK (确定)。 -

对属于 AWS VPN 社群的每个网关重复步骤 7 到步骤 9。

-

依次选择 File 和 Save All。

-

关闭 Gui DBedit 工具。

-

打开检查点 SmartDashboard,然后选择安全管理服务器、域管理服务器。

-

在相关的 Security Gateway 和 Cluster 对象上安装策略。

有关更多信息,请参阅检查点支持中心上的文章 R77.10 中的新增 VPN 特征

。 启用 TCP MSS 固定

TCP MSS 固定减小了 TCP 数据包的最大段大小以防止数据包分段。

-

导航到以下目录:

C:\Program Files (x86)\CheckPoint\SmartConsole\R77.10\PROGRAM\。 -

通过运行

GuiDBEdit.exe文件打开检查点数据库工具。 -

选择 Table、Global Properties、properties。

-

对于

fw_clamp_tcp_mss,选择 Edit。将值更改为true,然后选择 OK (确定)。

验证隧道状态

您可以通过在专家模式下从命令行工具运行以下命令来验证隧道状态。

vpn tunnelutil在显示的选项中,选择 1 以验证 IKE 关联,选择 2 以验证 IPsec关联。

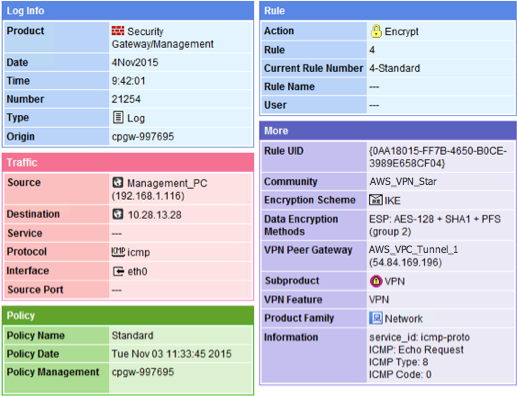

您也可以使用检查点智能跟踪器日志来验证通过连接传输的数据包是否已加密。例如,以下日志指示数据包通过隧道 1 发送到 VPC 并且已加密。

-

- SonicWALL

-

您可以使用 SonicOS 管理界面配置 SonicWALL 设备。有关配置隧道的更多信息,请参阅为 AWS Site-to-Site VPN 客户网关设备配置静态路由。

您无法使用管理接口配置此设备的 BGP。请改用示例配置文件中名为 BGP 的部分中提供的命令行指令进行配置。