本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

AWS Site-to-Site VPN 客户网关设备的可下载静态路由配置文件

要下载包含特定于您的 Site-to-Site VPN 连接配置值的示例配置文件,请使用 Amazon VPC 控制台、 AWS 命令行或 Amazon EC2 API。有关更多信息,请参阅 步骤 6:下载配置文件。

您也可以下载不包含特定于您的 Site-to-Site VPN 连接配置值的静态路由的通用示例配置文件:static-routing-examples. zip

这些文件对某些组件使用占位符值。例如,它们使用:

-

VPN 连接 ID、客户网关 ID 和虚拟私有网关 ID 的示例值

-

远程(外部)IP 地址 AWS 端点的占位符(

AWS_ENDPOINT_1和AWS_ENDPOINT_2) -

客户网关设备上可路由互联网的外部接口 IP 地址的占位符 ()

your-cgw-ip-address -

预共享密钥值的占位符 () pre-shared-key

-

IP 地址内的隧道的示例值。

-

MTU 设置的示例值。

注意

示例配置文件中提供的 MTU 设置仅供示例之用。有关根据自己的情况设置最佳 MTU 值的信息,请参阅AWS Site-to-Site VPN 客户网关设备的最佳实践。

除了提供占位符值外,这些文件还指定了大多数地区的、和 Diffie-Hellman 组 2 的 Site-to-Site VPN 连接的最低要求,以及 AWS 区域中的 AES128 SHA1 AES128 SHA2、和 Diffie-Hellman 组 14 的最低要求。 AWS GovCloud它们还指定用于身份验证的预共享密钥。您必须修改示例配置文件以利用其他安全算法、Diffie-Hellman 组、私有证书和流量。 IPv6

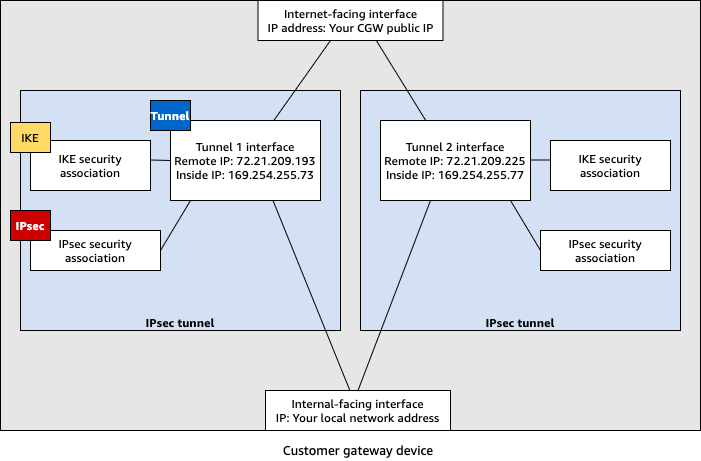

下图概述了在客户网关设备上配置的各种组件。它包括隧道接口 IP 地址的示例值。

Cisco 设备:其他信息

某些 Cisco ASAs 仅支持 Active/Standby 模式。使用这些 Cisco 时 ASAs,一次只能有一个活动隧道。仅在第一个隧道不可用的情况下,备用隧道才可用。借助该冗余度,您应该始终可以通过其中一个隧道连接到您的 VPC。

思科 ASAs 9.7.1 及更高版本支持 Active/Active 模式。使用这些 Cisco 时 ASAs,可以同时激活两条隧道。借助该冗余度,您应该始终可以通过其中一个隧道连接到您的 VPC。

对于 Cisco 设备,您必须执行以下操作:

-

配置外部接口。

-

确保 Crypto ISAKMP 策略序列号具有唯一性。

-

确保 Crypto 列表策略序列号具有唯一性。

-

确保加密 IPsec 转换集和加密 ISAKMP 策略序列与设备上配置的任何其他 IPsec 隧道保持一致。

-

确保 SLA 监控号具有唯一性。

-

对在客户网关设备和您的本地网络之间传输流量的所有路由选择进行配置。