本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

Windows 執行個體的 Credential Guard

AWS Nitro 系統支援 Amazon Elastic Compute Cloud (Amazon EC2) Windows 執行個體的 Credential Guard。Credential Guard 是基於 Windows 虛擬化的安全性 (VBS) 功能,可讓您建立隔離環境以保護諸如 Windows 使用者憑證和程式碼完整性強制執行等安全性資產,而這些超出了 Windows 核心保護範圍。當您執行 EC2 Windows 執行個體時, Credential Guard 會使用 AWS Nitro 系統來保護 Windows 登入憑證,避免從作業系統的記憶體中擷取。

先決條件

Windows 執行個體必須滿足以下先決條件,才能使用 Credential Guard。

- Amazon Machine Images (AMI)

-

必須預先設定 AMI,才能啟用 NitroTPM 和 UEFI Secure Boot。如需受支援 AMI 的詳細資訊,請參閱 搭配 Amazon EC2 執行個體使用 NitroTPM 的需求。

- 記憶體完整性

-

不支援記憶體完整性 (也稱為受 Hypervisor 保護的程式碼完整性 (HVCI)) 或 Hypervisor 強制執行的程式碼完整性。開啟 Credential Guard 之前,您必須確定此功能已停用。如需詳細資訊,請參閱停用記憶體完整性。

- 執行個體類型

-

除非另有說明,否則下列執行個體類型的所有大小均支援 Credential Guard:

C5、C5d、C5n、C6i、C6id、C6in、C7i、C7i-flex、M5、M5d、M5dn、M5n、M5zn、M6i、M6id、M6idn、M6in、M7i、M7i-flex、R5、R5b、R5d、R5dn、R5n、R6i、R6id、R6idn、R6in、R7i、R7iz、T3。注意

-

雖然 NitRoTPM 有一些共同的必要執行個體類型,但執行個體類型必須是上述執行個體類型的其中一種,才能支援 Credential Guard。

-

Credential Guard 不支援:

-

裸機執行個體。

-

下列執行個體類型:

C7i.48xlarge、M7i.48xlarge和R7i.48xlarge。

-

如需執行個體類型的詳細資訊,請參閱 Amazon EC2 執行個體類型指南。

-

啟動支援的執行個體

您可以使用 Amazon EC2 主控台或 AWS Command Line Interface (AWS CLI) 來啟動可支援 Credential Guard 的執行個體。您將需要一個相容 AMI ID 來啟動執行個體,該 ID 對於每個 AWS 區域都是唯一的。

提示

可以使用下列連結在 Amazon EC2 主控台中探索並啟動具有相容 Amazon 提供之 AMI 的執行個體:

停用記憶體完整性

在支援的情況下,您可以使用本機群組政策編輯器停用記憶體完整性。下列指引適用於程式碼完整性的虛擬化型保護下的各組態設定:

-

已啟用但未鎖定:將設定修改為已停用以停用記憶體完整性。

-

已透過 UEFI 鎖定啟用:已透過 UEFI 鎖定啟用記憶體完整性。透過 UEFI 鎖定啟用記憶體完整性後,就無法停用記憶體完整性。建議您建立停用記憶體完整性的新執行個體,並終止未使用且不受支援的執行個體。

使用本機群組政策編輯器停用記憶體完整性

-

使用遠端桌面通訊協定 (RDP) 以擁有管理員權限的使用者帳戶身分連線至執行個體。如需詳細資訊,請參閱使用 RDP 用戶端連線至您的 Windows 執行個體。。

-

開啟「開始」選單並搜尋

cmd以啟動命令提示。 -

執行以下命令以開啟本機群組政策編輯器:

gpedit.msc -

在本機群組政策編輯器中,選擇電腦設定、管理範本、系統、Device Guard。

-

選取開啟基於虛擬化的安全性,然後選取編輯政策設定。

-

開啟虛擬化型程式碼完整性保護的設定下拉式清單,選擇已停用,然後選擇套用。

-

重新啟動執行個體以套用變更。

開啟 Credential Guard

啟動具有受支援執行個體類型和相容 AMI 的 Windows 執行個體,並確認已停用記憶體完整性之後,可以開啟 Credential Guard。

重要

需要管理員權限執行以下步驟來開啟 Credential Guard。

開啟 Credential Guard

-

使用遠端桌面通訊協定 (RDP) 以擁有管理員權限的使用者帳戶身分連線至執行個體。如需詳細資訊,請參閱使用 RDP 用戶端連線至您的 Windows 執行個體。。

-

開啟「開始」選單並搜尋

cmd以啟動命令提示。 -

執行以下命令以開啟本機群組政策編輯器:

gpedit.msc -

在本機群組政策編輯器中,選擇電腦設定、管理範本、系統、Device Guard。

-

選取開啟基於虛擬化的安全性,然後選取編輯政策設定。

-

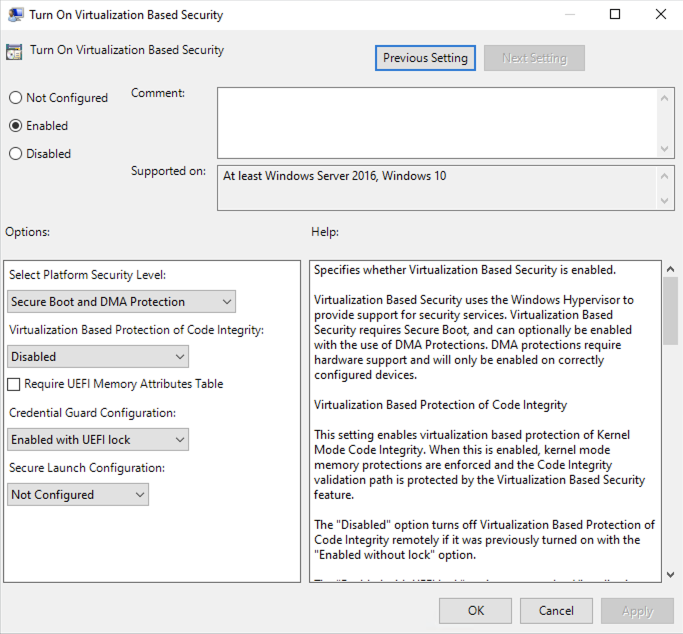

在開啟基於虛擬化的安全性選單中選擇已啟用。

-

針對選取平台安全性層級,選擇安全開機和 DMA 保護。

-

針對 Credential Guard 組態,選擇已啟用且搭配 UEFI 鎖定。

注意

其餘的政策設定不需要來啟用 Credential Guard,而且可以保留為未設定。

下圖顯示如先前所述配置的 VBS 設定:

-

重新啟動執行個體以套用設定。

驗證 Credential Guard 正在執行

可以使用 Microsoft System Information (Msinfo32.exe) 工具來確認 Credential Guard 是否正在執行。

重要

您必須先重新啟動執行個體,才能完成套用啟用 Credential Guard 所需的政策設定。

驗證 Credential Guard 正在執行

-

使用遠端桌面通訊協定 (RDP) 連線至執行個體。如需詳細資訊,請參閱使用 RDP 用戶端連線至您的 Windows 執行個體。。

-

在執行個體的 RDP 工作階段中,開啟「開始」選單並搜尋

cmd以啟動命令提示。 -

透過執行以下命令,開啟 System Information:

msinfo32.exe -

Microsoft System Information 工具會列出 VBS 組態的詳細資訊。在基於虛擬化的安全性服務旁邊,確認 Credential Guard 顯示為正在執行。

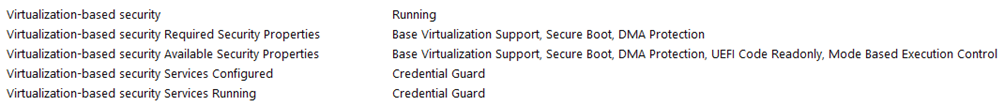

下圖顯示 VBS 正在執行,如前所述: