本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

Amazon EC2 金鑰對和 Amazon EC2 執行個體

金鑰對 (由公有金鑰和私有金鑰組成) 是一組安全登入資料,您可以在連線至 Amazon EC2 執行個體時用來證明身分。針對 Linux 執行個體,私有金鑰讓您可安全地將 SSH 傳送至執行個體。針對 Windows 執行個體,需要私有金鑰才能解密之後要用來連接執行個體的管理員密碼。

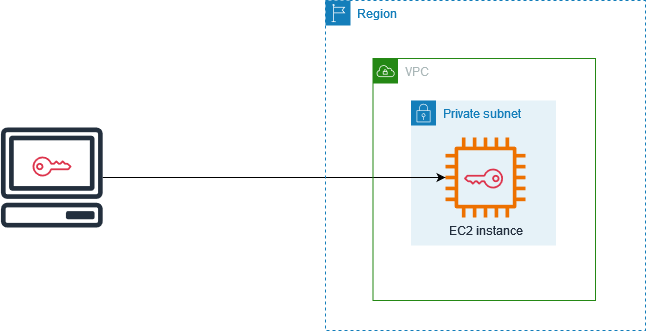

Amazon EC2 會在執行個體上儲存公有金鑰,而您可存放私有金鑰,如以下圖表所示。請務必將私有金鑰存放在安全之處,因為擁有私有金鑰的任何人都可連線至使用金鑰對的執行個體。

在您啟動執行個體時,可以指定金鑰對,以便使用需要金鑰對的方法來連線至執行個體。根據您管理安全性的方式,您可以為所有執行個體指定相同的金鑰對,也可以指定不同的金鑰對。

針對 Linux 執行個體,在您的執行個體第一次啟動時,啟動時所指定的公有金鑰會放置在 ~/.ssh/authorized_keys 內某個條目中的 Linux 執行個體中。當您使用 SSH 連線到 Linux 執行個體時,若要登入,則必須指定與公有金鑰相對應的私有金鑰。

如需連線至 EC2 執行個體的詳細資訊,請參閱 連線至 EC2 執行個體。

重要

由於 Amazon EC2 不會保留您私有金鑰的複本,因此,如果私有金鑰遺失了,就無法恢復。但是,仍然有一種方法可以連線到遺失私有金鑰的執行個體。如需詳細資訊,請參閱我的私有金鑰遺失。如何連線到我的執行個體?

做為金鑰對的替代方案,您可以使用 以互動式一鍵式瀏覽器型 shell 或 AWS Command Line Interface () AWS Systems Manager Session Manager連線至執行個體AWS CLI。