本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

啟用 FIDO 安全性金鑰 (主控台)

FIDO 安全金鑰是一種多重要素驗證 (MFA) 裝置,可用來保護資源。 AWS 您可以將 FIDO 安全性金鑰插入您電腦上的 USB 連接埠,然後依循後續說明來啟用它。在您啟用它之後,您可以在出現提示時點選它來安全的完成登入程序。如果您已經將 FIDO 安全性金鑰與其他服務搭配使用,而且該金鑰具有AWS 受支援的組態 (例如 Yubico 的 YubiKey 5 系列),您也可以搭配使用。 AWS否則,如果要在中用 WebAuthn 於 MFA,則需要購買 FIDO 安全金鑰。 AWS此外,FIDO 安全金鑰可支援同一裝置上的多個 IAM 或 root 使用者,進而增強其帳戶安全性的公用程式。如需兩種裝置類型的規格及購買資訊,請參閱多重要素驗證

FIDO2 是 FIDO U2F 的開放認證標準,也是 FIDO U2F 的延伸,可根據公有金鑰加密技術提供相同的高度安全性。FIDO2 由 W3C 網頁驗證規範 (WebAuthn API) 和 FIDO 聯盟用戶端對驗證器通訊協定 (CTAP) 組成,這是一種應用程式層通訊協定。CTAP 可透過外部驗證器在用戶端或平台之間進行通訊,例如瀏覽器或作業系統。當您在中啟用 FIDO 認證驗證器時 AWS,FIDO 安全金鑰會建立一個新的金鑰組,僅供搭配使用。 AWS首先,您需要輸入您的憑證。出現提示時,您需要點選 FIDO 安全性金鑰,回應 AWS發出的身分驗證查問。若要進一步了解 FIDO2 標準,請參閱 FIDO2 專案

您最多可以向 AWS 帳戶 根使用者和 IAM 使用者註冊最多八個 MFA 裝置,其中包括目前支援的 MFA 類型

注意

存取 AWS時,我們建議您要求人類使用者使用暫時性憑證。您的使用者可以 AWS 與身分識別提供者聯合,在該提供者中使用其公司認證和 MFA 組態進行驗證。若要管理對應用程式的存取 AWS 和商業應用程式,建議您使用 IAM 身分中心。如需了解詳細資訊,請參閱 IAM Identity Center 使用者指南。

必要許可

若要管理您自己的 IAM 使用者的 FIDO 安全性金鑰,同時保護敏感的 MFA 相關動作,您必須擁有下列政策的許可:

注意

ARN 值是靜態值,不是哪項協定被用來註冊驗證器的指示器。我們已經棄用了 U2F,因此所有新實現都使用 WebAuthn.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "AllowManageOwnUserMFA", "Effect": "Allow", "Action": [ "iam:DeactivateMFADevice", "iam:EnableMFADevice", "iam:GetUser", "iam:ListMFADevices", "iam:ResyncMFADevice" ], "Resource": "arn:aws:iam::*:user/${aws:username}" }, { "Sid": "DenyAllExceptListedIfNoMFA", "Effect": "Deny", "NotAction": [ "iam:EnableMFADevice", "iam:GetUser", "iam:ListMFADevices", "iam:ResyncMFADevice" ], "Resource": "*", "Condition": { "BoolIfExists": { "aws:MultiFactorAuthPresent": "false" } } } ] }

為您的 IAM 使用者啟用 FIDO 安全性金鑰 (主控台)

您可以 AWS Management Console 僅從 AWS CLI 或 AWS API 為自己的 IAM 使用者啟用 FIDO 安全金鑰。

注意

在您可以啟用 FIDO 安全性金鑰之前,您必須擁有裝置的實體存取權。

注意

您不應在要求使用 amazon.com 驗證您身分的 Google Chrome 彈出畫面中選擇任何可用選項。您只需要點選安全性金鑰。

為您自己的 IAM 使用者啟用 FIDO 安全性金鑰 (主控台)

-

使用您的 AWS 帳戶 ID 或帳戶別名、IAM 使用者名稱和密碼登入 IAM 主控台

。 注意

為了方便起見, AWS 登入頁面會使用瀏覽器 Cookie 來記住您的 IAM 使用者名稱和帳戶資訊。如果您先前以不同的使用者身分登入,請選擇在頁面底部附近的 Sign in to a different account (登入不同的帳戶),返回主要登入頁面。您可以在該處輸入帳 AWS 戶 ID 或帳戶別名,以重新導向至帳戶的 IAM 使用者登入頁面。

若要取得您的 AWS 帳戶 ID,請聯絡您的系統管理員。

-

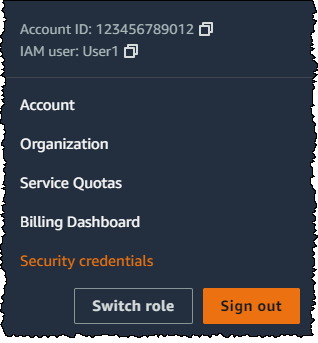

在右上方的導覽列中,選擇您的使用者名稱,然後選擇 安全憑證 。

-

在 AWS IAM credentials ( IAM 憑證) 索引標籤上,在 Multi-factor authentication (MFA) (多重要素驗證 (MFA)) 區段,選擇 Assign MFA device (指派 MFA 裝置)。

-

在精靈中,輸入一個裝置名稱,然後選取 Security Key (安全金鑰),再選擇 Next (下一步)。

-

將 FIDO 安全性金鑰插入您電腦的 USB 連接埠。

-

點擊 FIDO 安全金鑰。

FIDO 安全性金鑰已準備好可供搭配 AWS使用。若要取得有關搭配使用 MFA 的資訊 AWS Management Console,請參閱透過您的 IAM 登入頁面來使用 MFA 裝置。

為另一個 IAM 使用者啟用 FIDO2 安全性金鑰 (主控台)

您可以從唯一的方式為另一個 IAM 使用者啟用 FIDO 安全金鑰, AWS Management Console 而不是從 AWS CLI 或 AWS API 啟用。

為另一個 IAM 使用者啟用 FIDO2 安全性金鑰 (主控台)

登入 AWS Management Console 並開啟身分與存取權管理主控台,網址為 https://console.aws.amazon.com/iam/

。 -

在導覽窗格中,選擇使用者 。

-

選擇要為其啟用 MFA 的使用者名稱。

-

選擇 安全憑證 標籤。在 Multi-Factor Authentication (MFA) (多重要素驗證 (MFA)) 區段下方,選擇 Assign MFA device (指派 MFA 裝置)。

-

在精靈中,輸入一個裝置名稱,然後選取 Security Key (安全金鑰),再選擇 Next (下一步)。

-

將 FIDO 安全性金鑰插入您電腦的 USB 連接埠。

-

點擊 FIDO 安全金鑰。

FIDO 安全性金鑰已準備好可供搭配 AWS使用。若要取得有關搭配使用 MFA 的資訊 AWS Management Console,請參閱透過您的 IAM 登入頁面來使用 MFA 裝置。

替換 FIDO 安全性金鑰

您最多可以有八個 MFA 裝置,其中任何目前支援的 MFA 類型

-

如需停用目前與 IAM 使用者相關聯的裝置,請參閱 停用 MFA 裝置。

-

若要為 IAM 使用者新增新的 FIDO 安全性金鑰,請參閱 為您的 IAM 使用者啟用 FIDO 安全性金鑰 (主控台)。

若您無法存取新的 FIDO 安全金鑰,您可以啟用新的虛擬 MFA 裝置或硬體 TOTP 權杖。請參閱以下其中一項以取得說明: