本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

AWS 身分管理概觀:使用者

您可以將 AWS 帳戶 的存取權授與特定使用者,並向對方提供特定權限,來存取您 AWS 帳戶 中的資源。您可以使用 IAM 和 AWS IAM Identity Center 來建立新使用者,或將現有使用者聯合到 AWS。這兩者之間的主要差異在於 IAM 使用者會獲得 AWS 資源的長期憑證,而 IAM Identity Center 中的使用者則擁有每次使用者登入 AWS 時系統建立的臨時憑證。其中一項最佳實務是,要求人類使用者搭配身分提供者使用聯合功能,以便使用暫時性憑證而不是 IAM 使用者來存取 AWS。IAM 使用者的主要用途是,為無法使用 IAM 角色的工作負載提供透過 API 或 CLI 向 AWS 服務提出程式設計請求的能力。

僅限第一次存取:您的根使用者憑證

如果是建立 AWS 帳戶,您會先有一個登入身分,可以完整存取帳戶中所有 AWS 服務 與資源。此身分稱為 AWS 帳戶 根使用者,使用建立帳戶時所使用的電子郵件地址和密碼即可登入並存取。強烈建議您不要以根使用者處理日常作業。保護您的根使用者憑證,並將其用來執行只能由根使用者執行的任務。如需這些任務的完整清單,了解需以根使用者登入的任務,請參閱《IAM 使用者指南》中的需要根使用者憑證的任務。僅有組織中的服務控制政策 (SCP) 可以限制授與根使用者的許可。

IAM 使用者和 IAM Identity Center 中的使用者

IAM 使用者不是分開帳戶,他們是您帳戶內的使用者。每個使用者都擁有自己的密碼來存取 AWS Management Console。您也可以為每個使用者建立個別的存取金鑰,讓使用者能利用程式設計方式提出請求,進而能使用您帳戶中的資源。

IAM 使用者會獲得存取您 AWS 資源的長期憑證。最佳實務是不要為人類使用者建立具有長期憑證的 IAM 使用者。相反地,請要求您的人類使用者在存取 AWS 時使用臨時憑證。

注意

對於需要具有程式化存取和長期憑證的 IAM 使用者的情況,我們建議您視需要更新存取金鑰。如需詳細資訊,請參閱 更新存取金鑰。

反之,系統會授與 AWS IAM Identity Center 的使用者 存取您 AWS 資源的短期憑證。如果是集中式存取管理,我們建議您使用 AWS IAM Identity Center (IAM Identity Center) 管理您帳戶的存取權和這些帳戶內的許可。系統會自動為 IAM Identity Center 設定一個 Identity Center 目錄來做為預設身分來源,您可以在這裡建立使用者和群組,並指派對方存取您 AWS 資源的存取層級。如需詳細資訊,請參閱 AWS IAM Identity Center 使用者指南中的什麼是 AWS IAM Identity Center。

聯合現有的使用者

如果組織中的使用者已有進行身分驗證的方式 (例如登入到公司網路),則您不需要為他們建立個別 IAM 使用者,或建立 IAM Identity Center 使用者。相反地,您可以將這些使用者身分 聯合 到使用 IAM 或 AWS IAM Identity Center 的 AWS。

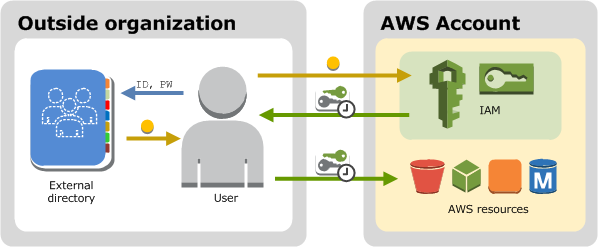

下圖會說明使用者如何取得臨時 AWS 安全憑證來存取 AWS 帳戶 中的資源。

在下列情況下,聯合特別有用:

-

您的使用者已存在於公司目錄。

如果您的公司目錄與安全性聲明標記語言 2.0 (SAML 2.0) 相容,您可以為您的使用者將公司目錄設定為提供 AWS Management Console 的單一登入 (SSO) 存取權。如需詳細資訊,請參閱 暫時性憑證的常見案例。

如果您的公司目錄與 SAML 2.0 不相容,您可以建立一個身分經紀人應用程式,為您的使用者提供 AWS Management Console 的單一登入 (SSO) 存取權。如需詳細資訊,請參閱 啟用自訂身分識別代理存取主 AWS 控台。

如果您的公司目錄是 Microsoft Active Directory,您可以使用 AWS IAM Identity Center 連結 Active Directory 中的自主管理目錄或 AWS Directory Service

中的目錄,進而在公司目錄與 AWS 帳戶 之間建立信任。 如果您使用的是外部身分提供者 (IdP) (例如 Okta 或 Microsoft Entra) 來管理使用者,則可以使用 AWS IAM Identity Center 在 IdP 與 AWS 帳戶 之間建立信任。如需詳細資訊,請參閱《AWS IAM Identity Center 使用者指南》 中的 連結至外部身分供應商。

-

您的使用者已經有網際網路身分。

如果您正在建立行動應用程式或 Web 為基礎的應用程式,讓使用者透過網際網路身分提供者 (例如,Login with Amazon、Facebook、Google 或任何與 OpenID Connect (OIDC) 相容的身分提供者) 識別自己的身分,則該應用程式可以使用聯合功能存取 AWS。如需詳細資訊,請參閱 OIDC 聯盟。

提示

若要搭配網際網路身分提供者使用聯合身分,建議您使用 Amazon Cognito。

存取控制方法

以下是可控制對 AWS 資源進行存取的方法。

| 使用者存取類型 | 為什麼要使用它? | 我在哪裡可以獲得更多資訊? |

|---|---|---|

|

針對人類使用者 (如您的人力使用者),使用 IAM Identity Center 的單一登入存取來存取 AWS 資源 |

IAM Identity Center 提供一個中心位置,將使用者管理及其對 AWS 帳戶 和雲端應用程式的存取集中在一起。 您可以在 IAM Identity Center 中設定身分存放區,或者您也可以使用現有的身分提供者 (IdP) 設定聯合。我們建議的安全最佳實務是,授予您的人類使用者對於 AWS 資源的必要而有限的憑證。 使用者有更簡單的登入體驗,而您也能從單個系統持續控制他們的資源存取權。IAM Identity Center 支援多重要素驗證 (MFA),以提高對帳戶安全的保護。 |

如需有關設定 IAM Identity Center 的詳細資訊,請參閱《AWS IAM Identity Center 使用者指南》中的入門。 如需有關使用 IAM Identity Center 中的 MFA 的詳細資訊,請參閱《AWS IAM Identity Center 使用者指南》中的多重要素驗證。 |

針對人類使用者 (如您的人力使用者),使用 IAM 身分提供者的聯合存取來存取 AWS 服務 |

與 OpenID Connect(OIDC)或 SAML 2.0(安全斷言標記語言 2.0)兼容的 IAM 支持 IdPs 。在建立 IAM 身分提供者以後,您必須建立一或多個可被動態指派給聯合身分使用者的 IAM 角色。 |

如需有關 IAM 身分提供者與聯合的詳細資訊,請參閱 身分提供者與聯合。 |

|

AWS 帳戶 之間的跨帳戶存取權 |

您希望與其他 AWS 帳戶 中的使用者共享特定 AWS 資源的存取。 角色是授予跨帳戶存取的主要方式。不過,一些 AWS 服務允許您直接將政策連接到資源 (而不是使用角色做為代理)。這些政策稱為資源型政策。 |

如需關於 IAM 角色的詳細資訊,請參閱 IAM 角色。 如需服務連結角色的詳細資訊,請參閱使用服務連結角色。 如需有關哪些服務支援使用服務連結角色的資訊,請參閱 AWS 與 IAM 搭配使用的服務。尋找服務連結角色欄中顯示 Yes (是) 的服務。若要檢視該服務的服務連結角色文件,請選擇該欄中與 Yes (是) 相關聯的連結。 |

|

您的 AWS 帳戶 中指定 IAM 使用者的長期憑證 |

您可能有某些特定使用案例,需要長期憑證和 AWS 中的 IAM 使用者。您可以在您的 AWS 帳戶 中使用 IAM 來建立這些 IAM 使用者,並且使用 IAM 來管理其許可。以下是部分使用案例:

對於需要具有程式化存取和長期憑證的 IAM 使用者的情況,我們建議的最佳實務是視需要更新存取金鑰。如需詳細資訊,請參閱 更新存取金鑰。 |

如需有關設定 IAM 使用者的詳細資訊,請參閱 在您的 AWS 帳戶 中建立 IAM 使用者。 如需 IAM 使用者存取金鑰的詳細資訊,請參閱管理 IAM 使用者的存取金鑰。 如需有關AWS CodeCommit或 Amazon Keyspaces 服務特定登入資料的詳細資訊,請參閱搭配 CodeCommit 使用 IAM:Git 憑證、SSH 金鑰和 AWS 存取金鑰和。使用 IAM 與 Amazon Keyspaces (適用於 Apache Cassandra) |