本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

政策評估邏輯

當委託人嘗試使用 AWS 管理主控台、 AWS API 或 時 AWS CLI,該委託人會傳送請求至 AWS。當 AWS 服務收到請求時, AWS 會完成數個步驟,以決定是否允許或拒絕請求。

-

身分驗證 – 如有必要, AWS 首先驗證提出請求的委託人。有少數幾個服務並不需要這個步驟,例如 Amazon S3,它允許匿名使用者的一些請求。

-

處理請求內容 – AWS 處理請求中收集的資訊,以判斷哪些政策適用於請求。

-

AWS 強制執行程式碼邏輯如何評估請求以允許或拒絕存取 – AWS 評估所有政策類型和政策的順序會影響它們的評估方式。 AWS 然後, 會根據請求內容處理政策,以判斷是否允許或拒絕請求。

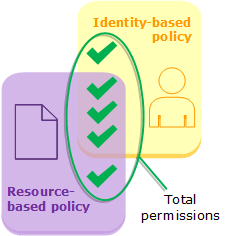

搭配以資源為基礎的政策來評估以身分為基礎的政策

以身分為基礎的政策和以資源為基礎的政策,可為其連接到其中的身分或資源授予許可。當 IAM 實體 (使用者或角色) 請求存取相同帳戶中的資源時, 會 AWS 評估身分型和資源型政策授予的所有許可。最終產生的許可是這兩種許可的聯合。如果以身分為基礎的政策、以資源為基礎的政策或兩者都允許動作,則 AWS 允許該動作。在這些政策的明確拒絕會覆寫允許。

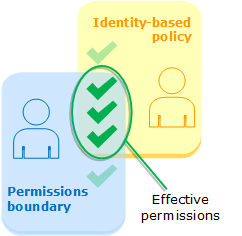

搭配許可界限來評估以身分為基礎的政策

當 AWS 評估使用者的身分型政策和許可界限時,產生的許可是兩個類別的交集。這表示,當您新增許可界限到已有現有以身分為基礎之政策的使用者時,您可能會減少使用者可執行的動作。或者,當您移除使用者的許可界限時,您可能會增加他們可以執行的動作。在這些政策的明確拒絕會覆寫允許。若要檢視有關如何搭配許可界限來評估其他政策類型的詳細資訊,請參閱評估含界限的有效許可。

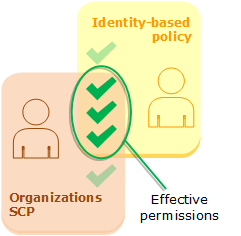

使用 AWS Organizations SCPs或 RCPs 評估身分型政策

當使用者屬於組織成員帳戶,並存取未設定資源型政策的資源時,產生的許可是使用者政策、服務控制政策 (SCP) 和資源控制政策 (RCP) 的交集。這表示動作必須得到所有三種政策類型的允許。身分型政策、SCP 或 RCP 中的明確拒絕會覆寫允許。

您可以了解您的帳戶是否為 AWS Organizations中組織的成員。組織成員可能會受到 SCP 或 RCP 的影響。若要使用 AWS CLI 命令或 AWS API 操作檢視此資料,您必須具有 AWS Organizations 實體 organizations:DescribeOrganization動作的許可。您必須擁有其他許可,才能在 AWS Organizations 主控台中執行 操作。若要了解 SCP 或 RCP 是否拒絕存取特定請求,或變更您的有效許可,請聯絡您的 AWS Organizations 管理員。