本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

使用 ODBC、SAML 2.0 和 Okta Identity Provider 設定單一登入

若要連接到資料來源,您可以將 Amazon Athena 與 PingOne、Okta、OneLogin 等身分提供者 (IdP) 一起使用。從 Athena ODBC 驅動程式 1.1.13 版和 Athena JDBC 驅動程式 2.0.25 版開始,包含瀏覽器 SAML 外掛程式,您可以將其設定為與任何 SAML 2.0 提供者一起使用。此主題說明如何設定 Amazon Athena ODBC 驅動程式和以瀏覽器為基礎的 SAML 外掛程式,以使用 Okta 身分提供者新增單一登入 (SSO) 功能。

先決條件

完成本教學課程中的步驟需要以下內容:

-

Athena ODBC 驅動程式 1.1.13 版或更高版本。1.1.13 版及更新版本包括瀏覽器 SAML 支援。如需下載連結,請參閱使用 ODBC 連接到 Amazon Athena。

-

您要搭配 SAML 使用的 IAM 角色。如需詳細資訊,請參閱《IAM 使用者指南》中的為 SAML 2.0 聯合身分建立角色。

-

Okta 帳戶。如需詳細資訊,請造訪 okta.com

。

在 Okta 中建立應用程式整合作業

首先,使用 Okta 儀表板建立和設定 SAML 2.0 應用程式,以進行單一登入至 Athena。

使用 Okta 儀表板設定 Athena 的單一登入

-

登入 Okta 管理頁面,網址為

okta.com。 -

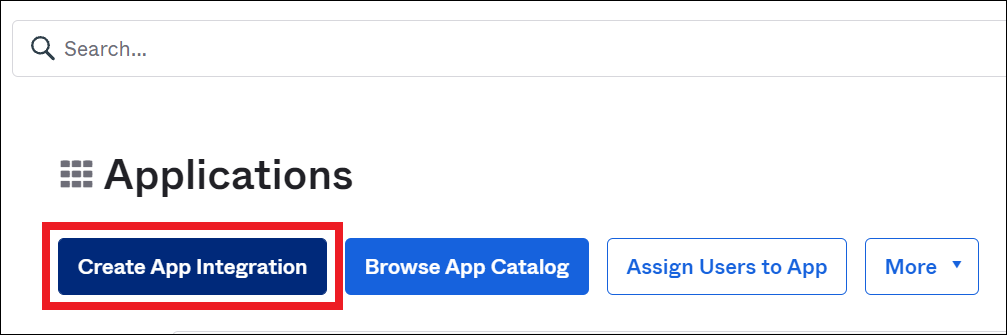

在導覽窗格中,選擇 Applications (應用程式)、Applications (應用程式)。

-

在 Applications (應用程式) 頁面,選擇 Create App Integration (建立應用程式整合)。

-

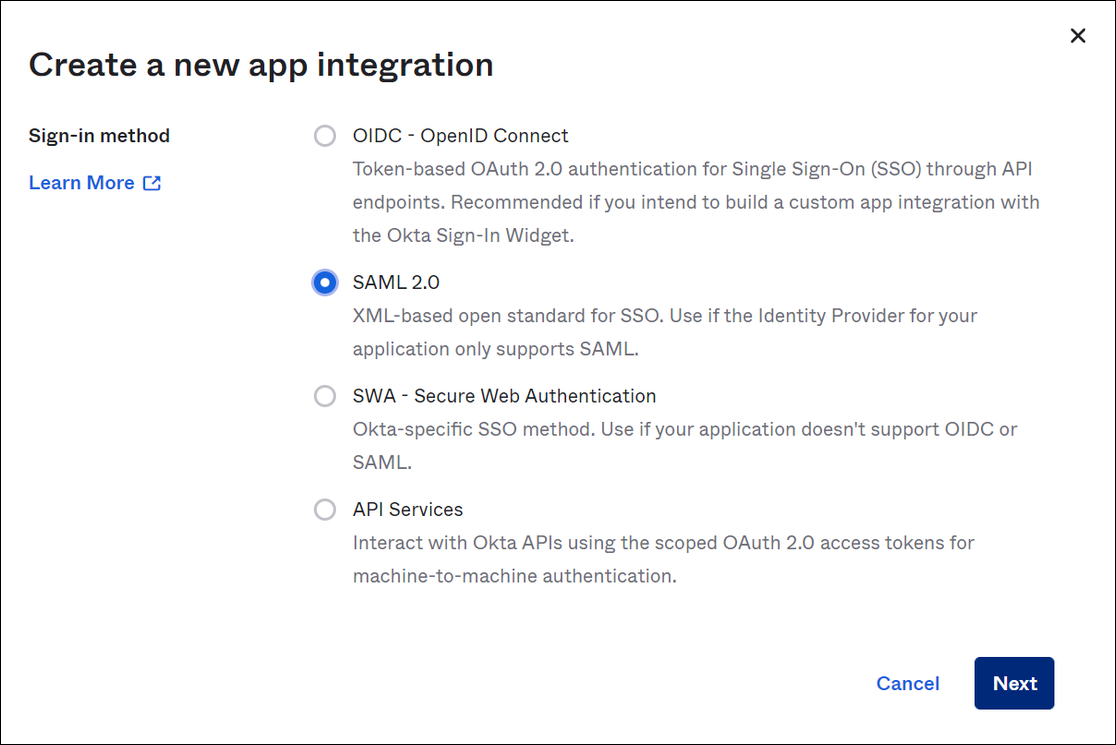

在 Create a new app integration (建立新的應用程式整合) 對話方塊中,為 Sign-in method (登入方法) 選取 SAML 2.0,然後選擇 Next (下一步)。

-

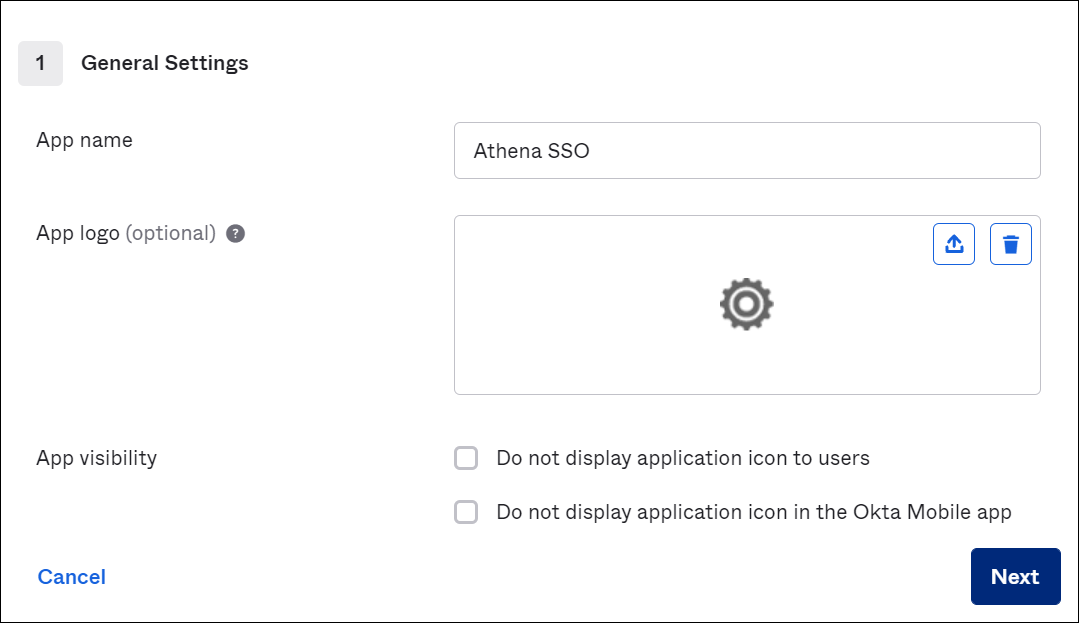

在 Create SAML Integration (建立 SAML 整合) 頁面的 General Settings (一般設定) 區段中,輸入應用程式的名稱。本教學課程使用名稱 Athena SSO。

-

選擇 Next (下一步)。

-

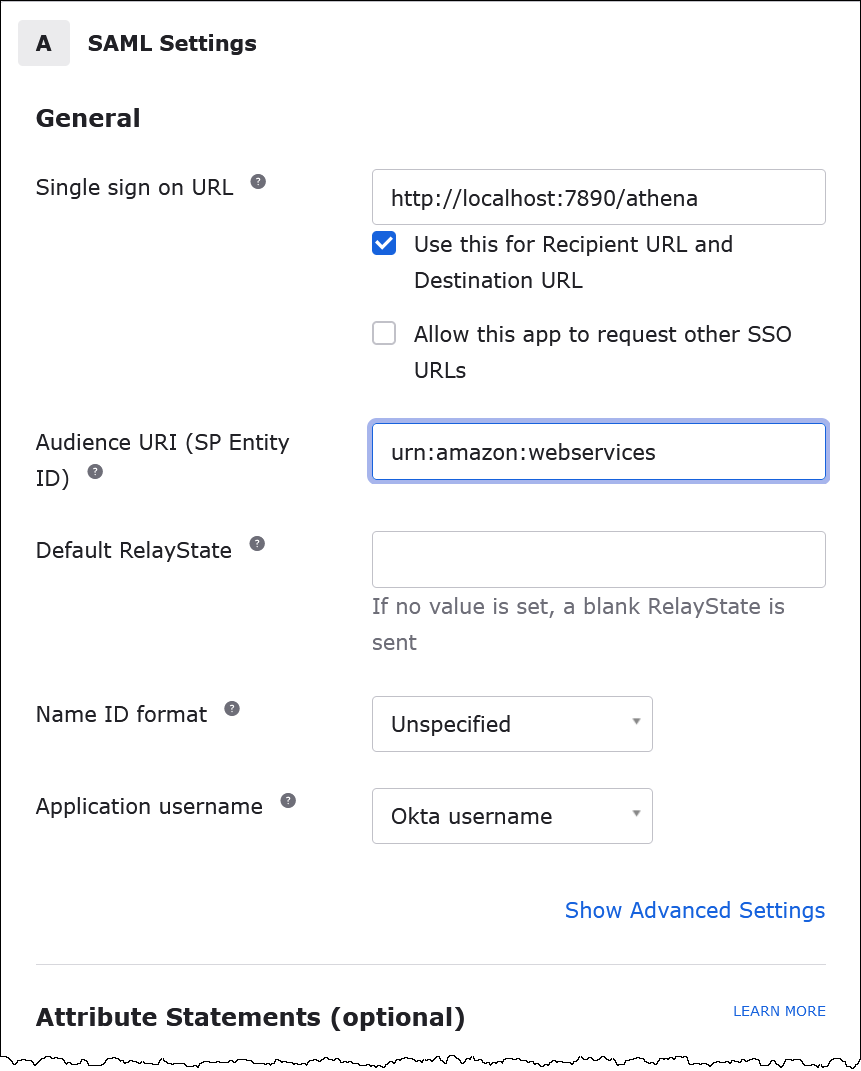

在 Configure SAML (設定 SAML) 頁面的 SAML Settings (SAML 設定) 區段中,輸入以下值:

-

Single sign on URL (URL 上的單一登入):輸入

http://localhost:7890/athena -

Audience URI (對象 URI):輸入

urn:amazon:webservices

-

-

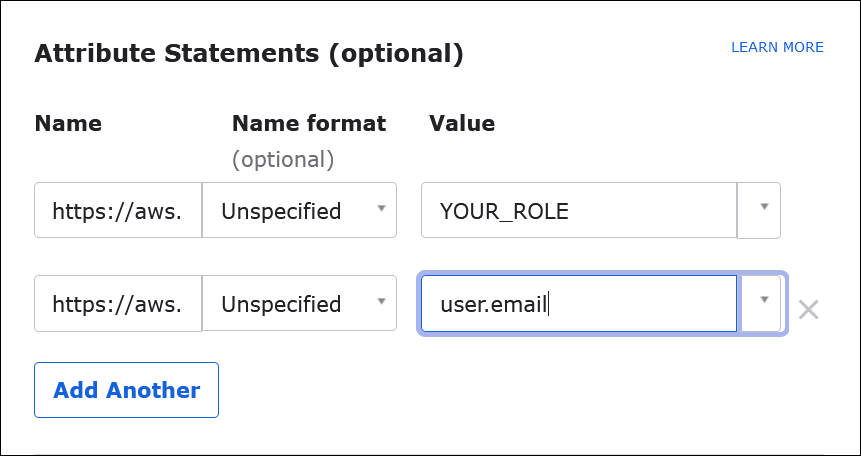

Attribute Statements (optional) (屬性陳述式 (選用)):輸入以下兩個名稱/值對。這些是必要的映射屬性。

-

於 Name (名稱) 輸入下列 URL:

https://aws.amazon.com/SAML/Attributes/RoleValue (值):輸入 IAM 角色名稱。如需 IAM 角色格式的相關資訊,請參閱《IAM 使用者指南》的為身分驗證回應設定 SAML 聲明。

-

於 NAME (名稱) 輸入下列 URL:

https://aws.amazon.com/SAML/Attributes/RoleSessionName於 Value (數值) 輸入

user.email。

-

-

選擇 Next (下一步),然後選擇 Finish (完成)。

Okta 建立應用程式時還會建立您的登入 URL;接下來會擷取該 URL。

從 Okta 儀表板取得登入 URL

現在您的應用程式已建立完畢,您可以從 Okta 儀表板取得其登入 URL 和其他中繼資料。

從 Okta 儀表板取得登入 URL

-

在 Okta 導覽窗格中,選擇 Applications (應用程式)、Applications (應用程式)。

-

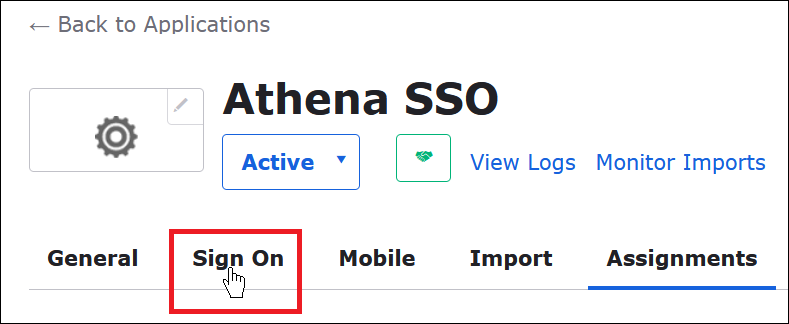

選擇您要尋找登入 URL 的應用程式,(例如 AthenaSSO)。

-

在您應用程式的頁面中,選擇 Sign On (登入)。

-

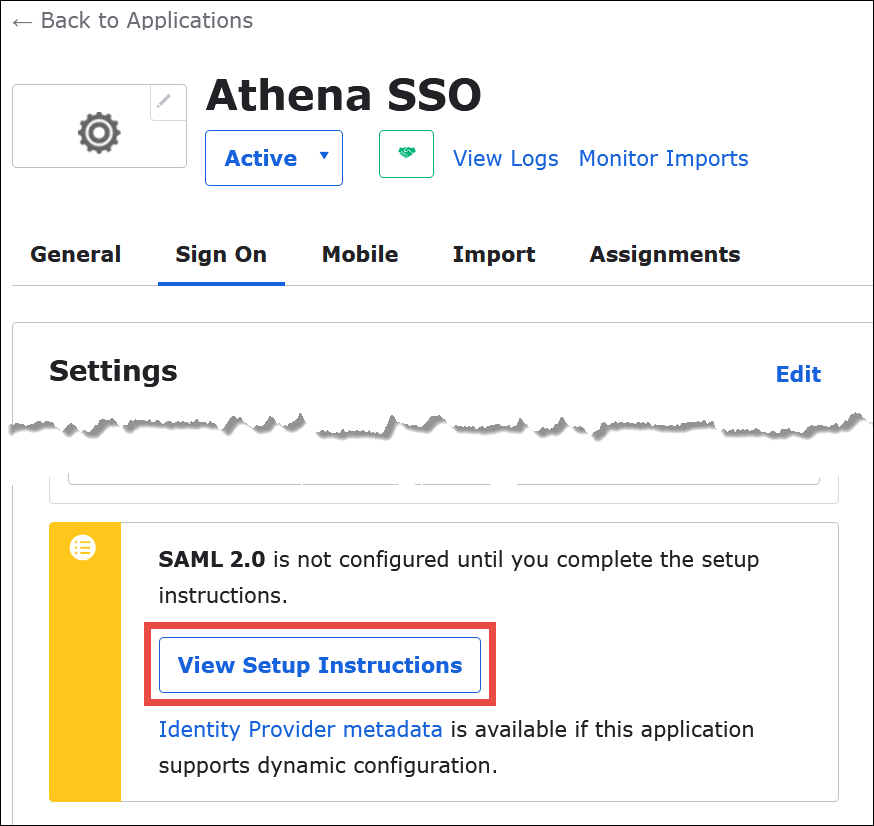

選擇 View Setup Instructions (檢視設定指示)。

-

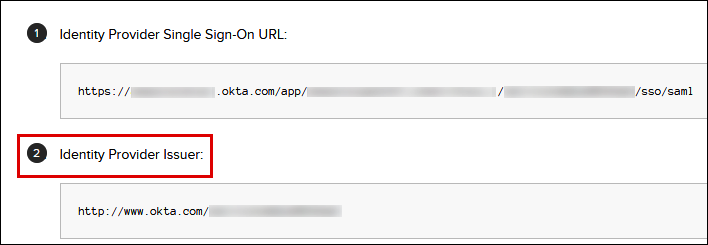

在 How to Configure SAML 2.0 for Athena SSO (如何為 Athena SSO 設定 SAML 2.0) 頁面上,尋找身分提供者身分提供者發行者的 URL。Okta 儀表板中的某些位置會將此 URL 視為 SAML 發行者 ID。

-

複製或存放身分提供者身分提供者單一登入 URL 的值。

在下一區段中,當您設定 ODBC 連接時,您將提供這個值作為瀏覽器 SAML 外掛程式的登入 URL 連接參數。

設定瀏覽器 SAML ODBC 連接至 Athena

現在,您已經準備好在 Windows 中使用 ODBC 資料來源程式來設定瀏覽器 SAML 與 Athena 的連接。

設定瀏覽器 SAML ODBC 連接至 Athena

-

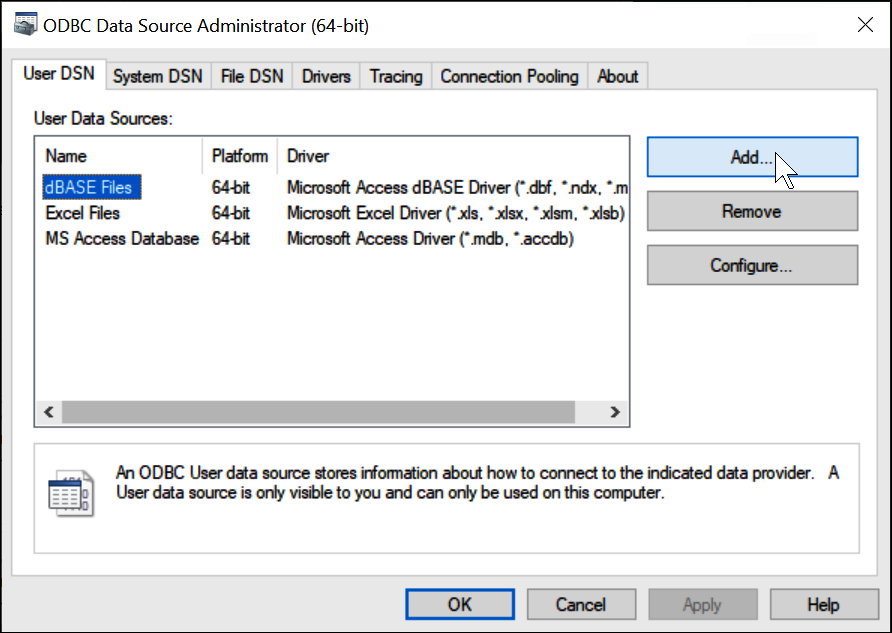

在 Windows 中,啟動 ODBC 資料來源程式。

-

在 ODBC Data Source Administrator (ODBC 資料來源管理員) 程式中,選擇 Add (新增)。

-

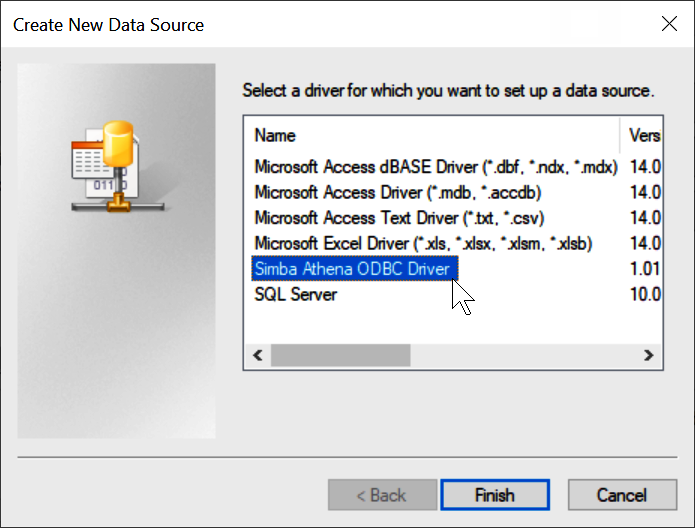

選擇 Simba Athena ODBC Driver (Simba Athena ODBC 驅動程式),然後選擇 Finish (完成)。

-

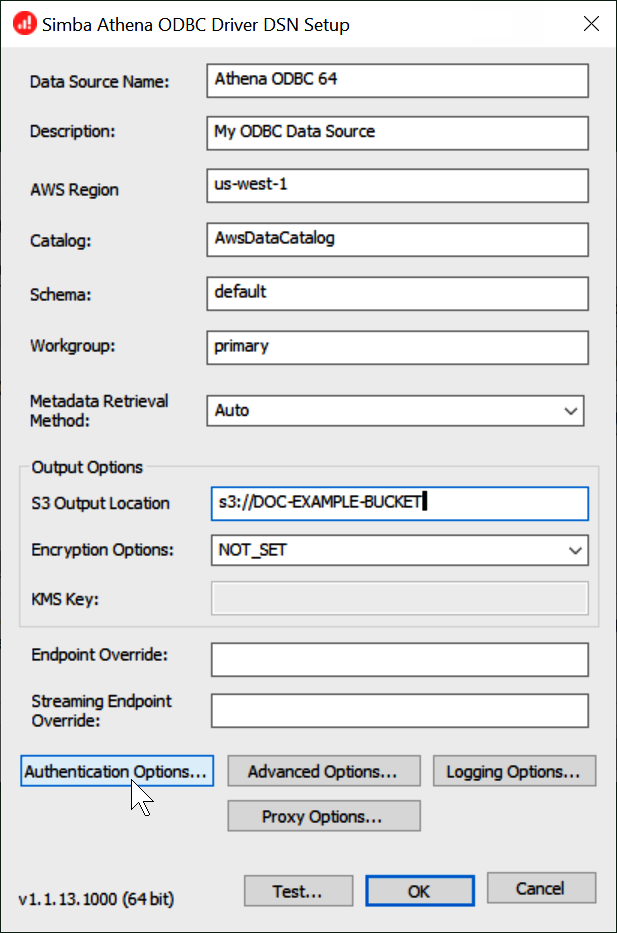

在 Simba Athena ODBC Driver DSN Setup (Simba Athena ODBC 驅動程式 DSN 設定) 對話方塊中,輸入描述的值。

-

Data Source Name (資料來源名稱):輸入您的資料來源名稱 (例如 Athena ODBC 64)。

-

於 Description (描述) 輸入您資料來源的描述。

-

針對 AWS 區域,輸入 AWS 區域 您正在使用的 (例如

us-west-1)。 -

在 S3 Output Location (S3 輸出位置) 輸入您要存放輸出內容的 Amazon S3 路徑。

-

-

選擇 Authentication Options (身分驗證選項)。

-

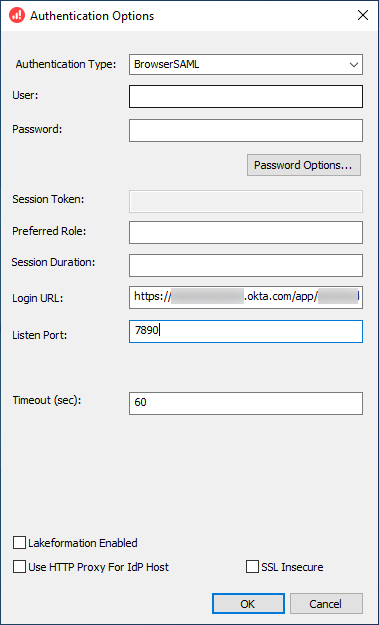

在 Authentication Options (身分驗證選項) 對話方塊中,選擇或輸入以下值。

-

Authentication Type (身分驗證類型):選擇 BrowserSAML。

-

對於登入 URL,輸入您從 Okta 儀表板取得的身分提供者身分提供者單一登入 URL。

-

於 Listen Port (接聽連接埠) 輸入 7890。

-

Timeout (sec) (逾時 (秒)):輸入連接逾時值 (以秒為單位)。

-

-

選擇 OK (確定),以關閉 Authentication Options (身分驗證選項)。

-

選擇 Test (測試) 以測試連接,或 OK (確定) 以完成操作。