本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

啟用跨帳戶聯合查詢

聯合查詢允許您使用部署在 AWS Lambda上的資料來源連接器查詢 Amazon S3 以外的資料來源。跨帳戶聯合查詢功能允許 Lambda 函數和要查詢的資料來源位於不同的帳戶中。

注意

只有在您尚未向 註冊聯合資料來源時,才使用此方法 AWS Glue Data Catalog。如果您已向 註冊資料來源 AWS Glue Data Catalog,請使用 AWS Glue Data Catalog 跨帳戶功能和許可模型。如需詳細資訊,請參閱AWS Glue 《 使用者指南》中的授予跨帳戶存取權。

作為資料管理員,您可以透過與資料分析師的帳戶共用資料連接器來啟用跨帳戶聯合查詢,或者作為資料分析師,透過使用資料管理員提供的共用 Lambda ARN 新增至您的帳戶,來啟用此功能。當對原始帳戶中的連接器進行組態變更時,更新的組態將自動套用於其他使用者帳戶中的連接器共用執行個體。

考量與限制

-

跨帳戶聯合查詢功能適用於使用 Lambda 型資料來源的非 Hive 中繼儲存資料連接器。

-

此功能不適用於 AWS Glue Data Catalog 資料來源類型。如需有關跨帳戶存取 AWS Glue Data Catalog的資訊,請參閱 設定 AWS Glue 資料目錄的跨帳戶存取。

-

如果來自連接器 Lambda 函數的回應超過 6 MB 的 Lambda 回應大小限制,Athena 會自動對您設定的 Amazon S3 儲存貯體進行加密、批次處理和溢出回應。執行 Athena 查詢的實體必須能夠存取溢出位置,這樣 Athena 才能讀取溢出的資料。建議您設定 Amazon S3 生命週期政策,從溢出位置刪除物件,因為查詢完成後就不需要資料了。

-

AWS 區域 不支援跨 使用聯合查詢。

所需的許可

若要設定必要的許可,必須在帳戶 A (444455556666) 和帳戶 B (111122223333) 中採取動作。

帳戶 A 的動作

若資料管理員帳戶 A 要與資料分析師帳戶 B 共用 Lambda 函數,帳戶 B 需要 Lambda 叫用函數和溢出儲存貯體存取權限。因此,帳戶 A 應將資源型政策新增至 Lambda 函數中,並將主體存取權限新增至 Amazon S3 中的溢出儲存貯體。

-

以下政策向帳戶 B 授予帳戶 A 中 Lambda 函數的 Lambda 叫用函數許可。

-

以下政策允許溢出儲存貯體存取帳戶 B 中的主體。

-

如果 Lambda 函數使用 AWS KMS 金鑰加密溢出儲存貯體,而不是聯合 SDK 提供的預設加密,帳戶 A AWS KMS 中的金鑰政策必須將存取權授予帳戶 B 中的使用者,如下列範例所示。

{ "Sid": "Allow use of the key", "Effect": "Allow", "Principal": { "AWS": ["arn:aws:iam::account-B-id:user/username"] }, "Action": [ "kms:Decrypt" ], "Resource": "*" // Resource policy that gets placed on the KMS key. }

帳戶 B 的動作

若要讓帳戶 A 與帳戶 B 共用其連接器,帳戶 B 必須透過呼叫 AWS 安全字符服務 AssumeRole API 動作來建立名為AthenaCrossAccountCreate-帳戶 A 擔任的角色。account-A-id

-

使用 IAM 主控台或 AWS CLI 在 中建立

AthenaCrossAccountCreate-角色做為自訂信任政策角色。自訂信任政策會委派存取權,並允許其他人在您的 AWS 帳戶中執行動作。如需步驟,請參閱《IAM 使用者指南》中的使用自訂信任政策建立角色。account-A-id信任關係應具有主體物件,其中金鑰為 ,

AWS而值為帳戶 A 的 ARN,如下列範例所示。... "Principal": { "AWS": ["arn:aws:iam::account-A-id:user/username"] }, ... -

此外,在帳戶 B 中建立允許

CreateDataCatalog動作的政策,如下所示。{ "Effect": "Allow", "Action": "athena:CreateDataCatalog", "Resource": "arn:aws:athena:*:account-B-id:datacatalog/*" } -

將允許

CreateDataCatalog動作的政策新增至您使用帳戶 B 建立AthenaCrossAccountCreate-的角色。account-A-id

與帳戶 B 共享帳戶 A 中的資料來源

取得許可後,您可以使用 Athena 主控台中的資料來源和目錄頁面,將帳戶中的資料連接器 (帳戶 A) 與其他帳戶 (帳戶 B) 共用。帳戶 A 保留連接器的完全控制權和擁有權。當帳戶 A 對連接器進行組態變更時,更新的組態將套用於帳戶 B 中的共用連接器。

注意

您只能共用 Lambda 類型資料來源,而且無法共用使用 AWS Glue 連線的資料來源。如需詳細資訊,請參閱可用資料來源連接器。

與帳戶 B 共用帳戶 A 中的 Lambda 資料來源

前往 https://console.aws.amazon.com/athena/

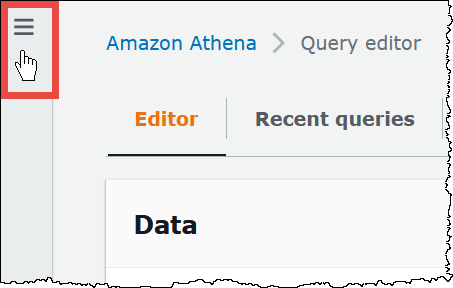

開啟 Athena 主控台。 如果未顯示主控台的導覽窗格,請選擇左側的展開選單。

-

選擇資料來源和目錄。

-

在資料來源和目錄頁面上,選擇您要共用的連接器連結。

-

在 Lambda 資料來源的詳細資訊頁面上,從右上角的動作選單中,選擇共用。

-

在與其他帳戶共享

Lambda-name?對話方塊中,輸入必要資訊。-

針對 Data source name (資料來源名稱) 中,輸入您希望複製的資料來源在其他帳戶中顯示的名稱。

-

針對 Account ID (帳戶 ID) 中,輸入要與其共用資料來源的帳戶 ID (在本例中為帳戶 B)。

-

-

選擇共用。您指定的共用資料連接器會建立在帳戶 B 中。帳戶 A 中連接器的組態變更會套用於帳戶 B 中的連接器。

將共用資料來源從帳戶 A 新增至帳戶 B

作為資料分析師,您可能會從資料管理員處獲得連接器的 ARN,以將其新增至您的帳戶中。您可以使用 Athena 主控台的資料來源和目錄頁面,將管理員提供的 Lambda ARN 新增至您的帳戶。

將共用資料連接器的 Lambda ARN 新增至您的帳戶

前往 https://console.aws.amazon.com/athena/

開啟 Athena 主控台。 -

如果導覽窗格不可見,請選擇左側的擴展選單。

-

選擇資料來源和目錄。

-

在資料來源和目錄頁面上,選擇建立資料來源。

-

在選擇資料來源頁面上,選擇自訂或共用連接器。

-

選擇下一步。

-

在輸入資料來源詳細資訊頁面的連線詳細資訊區段中,針對選取或輸入 Lambda 函數,輸入帳戶 A 的 Lambda ARN。

-

選擇下一步。

-

在檢閱和建立頁面上,選擇建立資料來源。

故障診斷

如果您收到錯誤訊息,指出帳戶 A 沒有在帳戶 B 中擔任角色的許可,請確認在帳戶 B 中建立的角色的名稱拼寫正確,並且連接了正確的政策。