本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

叢集備份的安全性

當 從 HSM AWS CloudHSM 進行備份時,HSM 會先加密其所有資料,再將其傳送至 AWS CloudHSM。資料永遠不會以純文字格式離開 HSM。此外, 備份無法由 解密, AWS 因為 AWS 無法存取用來解密備份的金鑰。

為了加密其資料,HSM 使用唯一、暫時性的加密金鑰,也就是暫時性備份金鑰 (EBK)。EBK 是在 AWS CloudHSM 進行備份時,在 HSM 內產生的 AES 256 位元加密金鑰。HSM 會產生 EBK,然後用它來加密 HSM 的資料,使用符合 NIST 特刊 800-38F

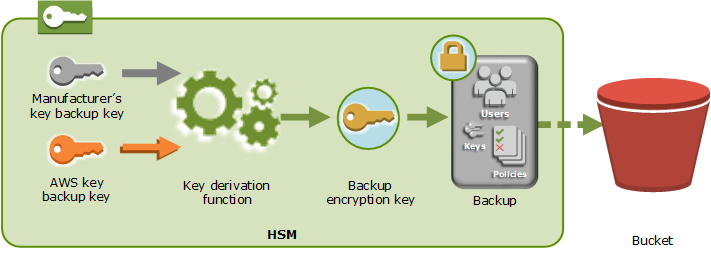

若要加密 EBK,HSM 會使用另一個加密金鑰,稱為持久性備份金鑰 (PBK)。PBK 也是 AES 256 位元加密金鑰。若要產生 PBK,HSM 會在符合 NIST 特刊 800-108

-

製造商金鑰備份金鑰 (MKBK),由硬體製造商永久內嵌在 HSM 硬體中。

-

AWS 金鑰備份金鑰 (AKBK),最初設定時可安全地安裝在 HSM 中 AWS CloudHSM。

下圖彙總加密程序。備份加密金鑰代表持久性備份金鑰 (PBK) 和暫時性備份金鑰 (EBK)。

AWS CloudHSM 可以將備份還原至相同製造商所建立的僅 AWS擁有 HSMs。因為每個備份包含來自原始 HSM 的所有使用者、金鑰和組態,還原的 HSM 會包含與原始 HSM 相同的保護和存取控制。還原的資料會將還原之前已在 HSM 上的所有其他資料覆寫。

備份僅包含加密的資料。在服務將備份存放在 Amazon S3 之前,服務會使用 AWS Key Management Service () 再次加密備份AWS KMS。