本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

AD Connector 疑難排解

以下可協助您疑難排解在建立或使用 AD Connector 時可能遇到的一些常見問題。

建立問題

以下是 AD Connector 的常見建立問題

當我建立目錄時,收到「AZ 限制」錯誤

在 2012 年之前建立的某些 AWS 帳戶可能可以存取美國東部 (維吉尼亞北部)、美國西部 (加利佛尼亞北部) 或亞太區域 (東京) 區域中不支援 AWS Directory Service 目錄的可用區域。如果您在建立 Active Directory 時收到這類錯誤,請選擇不同可用區域中的子網路,然後再次嘗試建立目錄。

當我嘗試建立 AD Connector 時,收到「偵測到連線問題」錯誤

如果您在嘗試建立 AD Connector 時收到「偵測到連線問題」錯誤,則錯誤可能是因為連接埠可用性或 AD Connector 密碼複雜性。您可以測試 AD Connector 的連線,以查看下列連接埠是否可用:

-

53 (DNS)

-

88 (Kerberos)

-

389 (LDAP)

若要測試您的連線,請參閱 測試您的 AD Connector。連線測試應在與 AD Connector 的 IP 地址相關聯的兩個子網路聯結的執行個體上執行。

如果連線測試成功且執行個體加入網域,請檢查 AD Connector 的密碼。AD Connector 必須符合 AWS 密碼複雜性要求。如需詳細資訊,請參閱 中的服務帳戶AD Connector 事前準備。

如果您的 AD Connector 不符合這些要求,請使用符合這些要求的密碼重新建立 AD Connector。

我收到「連線目錄時遇到內部服務錯誤。請重試操作。」 建立 AD Connector 時發生錯誤

當 AD Connector 無法建立且無法連線至自我管理 Active Directory 網域的有效網域控制站時,通常會發生此錯誤。

注意

最佳實務是,如果您的自我管理網路已定義 Active Directory 網站,您必須確保下列事項:

-

AD Connector 所在的 VPC 子網路定義於 Active Directory 網站。

-

您的 VPC 子網路與其他站台中的子網路之間不存在衝突。

AD Connector 使用其子網路 IP 地址範圍接近包含 AD Connector 之 VPC 的 Active Directory Site 來探索 AD 網域控制站。如果您有一個站點,其子網路的 IP 地址範圍與 VPC 中的 IP 地址範圍相同,AD Connector 將探索該站點中的網域控制站。網域控制站可能不是實際靠近 AD Connector 所在的區域。

-

DNS SRV 記錄中的不一致 (這些記錄使用以下在客戶受管 Active Directory 網域中建立的語法:

_ldap._tcp.<DnsDomainName>和_kerberos._tcp.<DnsDomainName>)。當 AD Connector 找不到並根據這些 SRV 記錄連線到有效的網域控制器時,可能會發生這種情況。 -

AD Connector 與客戶受管 AD 之間的聯網問題,例如防火牆裝置。

您可以在網域控制站、DNS 伺服器和目錄網路介面的 VPC 流程日誌上使用網路封包擷取

連線問題

以下是 AD Connector 的常見連線問題

當我嘗試連線到內部部署目錄時,收到「偵測到連線問題」錯誤

連線至內部部署目錄時,您會收到類似以下的錯誤訊息:偵測到連線問題:IP 無法使用 LDAP (TCP 連接埠 389):<IP 地址> Kerberos/身分驗證無法使用 (TCP 連接埠 88):<IP 地址> 請確保列出的連接埠可用,然後重試操作。

AD Connector 必須能夠經由透過下列連接埠的 TCP 和 UDP 與您的內部部署域控制站通訊。確認您的安全群組和內部部署防火牆允許透過這些連接埠的 TCP 和 UDP 通訊。如需詳細資訊,請參閱AD Connector 事前準備。

-

88 (Kerberos)

-

389 (LDAP)

視您的需求而定,您可能需要額外的 TCP/UDP 連接埠。如需其中一些連接埠,請參閱下列清單。如需 Active Directory 使用之連接埠的詳細資訊,請參閱 Microsoft 文件中的如何設定 Active Directory 網域和信任的防火牆

-

135 (RPC 端點映射器)

-

646 (LDAP SSL)

-

3268 (LDAP GC)

-

3269 (LDAP GC SSL)

當我嘗試連線到內部部署目錄時,收到「DNS 無法使用」錯誤

當您連線到內部部署目錄時,您會收到類似如下的錯誤訊息:

DNS unavailable (TCP port 53) for IP: <DNS IP address>AD Connector 必須能夠經由透過連接埠 53 的 TCP 和 UDP 與您的內部部署 DNS 伺服器通訊。確認您的安全群組和內部部署防火牆允許透過此連接埠的 TCP 和 UDP 通訊。如需詳細資訊,請參閱AD Connector 事前準備。

當我嘗試連線到內部部署目錄時,收到「SRV 記錄」錯誤

當您連線到內部部署目錄時,您會收到類似下列一或多個錯誤訊息:

SRV record for LDAP does not exist for IP: <DNS IP address> SRV record for Kerberos does not exist for IP: <DNS IP address>連線到您的目錄時,AD Connector 需要取得 _ldap._tcp. 和 <DnsDomainName>_kerberos._tcp. SRV 記錄。如果此服務無法從您在連線到目錄時所指定的 DNS 伺服器取得這些記錄,您會收到此錯誤。如需這些 SRV 記錄的詳細資訊,請參閱「SRV record requirements」。<DnsDomainName>

身分驗證問題

以下是 AD Connector 的一些常見身分驗證問題:

當我嘗試 Amazon WorkSpaces 使用智慧卡登入 時,收到「憑證驗證失敗」錯誤

當您嘗試使用智慧卡登入 WorkSpaces 時,會收到類似以下的錯誤訊息:錯誤:憑證驗證失敗。請重新啟動瀏覽器或應用程式,並確定您選取正確的憑證,然後再試一次。如果智慧卡的憑證未正確存放在使用憑證的用戶端上,就會發生錯誤。如需 AD Connector 和智慧卡需求的詳細資訊,請參閱先決條件。

使用下列程序對智慧卡在使用者憑證存放區中存放憑證的能力進行疑難排解:

-

在無法存取憑證的裝置上,存取 Microsoft Management Console(MMC)。

重要

在繼續之前,請建立智慧卡憑證的副本。

-

導覽至 MMC 中的憑證存放區。從憑證存放區刪除使用者的智慧卡憑證。如需在 MMC 中檢視憑證存放區的詳細資訊,請參閱 Microsoft 文件中的如何:使用 MMC 嵌入式檢視憑證

。 -

移除智慧卡。

-

重新插入智慧卡,以便在使用者的憑證存放區中重新填入智慧卡憑證。

警告

如果智慧卡沒有將憑證重新複製到使用者存放區,則無法用於 WorkSpaces 智慧卡身分驗證。

AD Connector 的服務帳戶應具有下列項目:

-

my/spn已新增至服務原則名稱 -

委派給 LDAP 服務

在智慧卡上重新填入憑證後,應檢查內部部署網域控制器,以確定它們是否被封鎖,而無法映射主體別名的 使用者主體名稱 (UPN)。如需此變更的詳細資訊,請參閱 Microsoft 文件中的如何停用 UPN 映射的主體別名

使用下列程序來檢查網域控制器的登錄機碼:

-

在登錄編輯器中,導覽至下列 hive 金鑰

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Kdc\UseSubjectAltName

-

檢查 UseSubjectAltName 的值:

-

如果值設為 0,則會停用主體別名映射,而且您必須明確地將指定的憑證映射至僅 1 個使用者。如果憑證映射到多個使用者,且此值為 0,使用該憑證登入將會失敗。

-

如果值未設定或設定為 1,您必須明確地將指定的憑證對應至僅 1 個使用者,或使用主體別名欄位進行登入。

-

如果憑證上存在主體別名欄位,則會排定優先順序。

-

如果憑證上不存在主體別名欄位,且憑證明確對應至多個使用者,使用該憑證登入將會失敗。

-

-

-

注意

如果在現場部署網域控制站上設定登錄機碼,AD Connector 將無法在 Active Directory 中找到使用者,並導致上述錯誤訊息。

Certificate Authority (CA) 憑證應上傳至 AD Connector 智慧卡憑證。憑證應包含 OCSP 資訊。下列列出 CA 的其他需求:

-

憑證應該位於網域控制站的信任根授權機構、憑證授權機構伺服器和 WorkSpaces 中。

-

離線和根 CA 憑證不會包含 OSCP 資訊。這些憑證包含撤銷的相關資訊。

-

如果您使用第三方 CA 憑證進行智慧卡身分驗證,則需要將 CA 和中繼憑證發佈到 Active Directory NTAuth 存放區。它們必須安裝在所有網域控制站、憑證授權機構伺服器和 WorkSpaces 的信任根授權機構中。

-

您可以使用下列命令,將憑證發佈至 Active Directory NTAuth 存放區:

certutil -dspublish -fThird_Party_CA.cerNTAuthCA

-

如需將憑證發佈至 NTAuth 存放區的詳細資訊,請參閱《使用通用存取卡存取 Amazon WorkSpaces 安裝指南》中的將發行 CA 憑證匯入企業 NTAuth 存放區。

您可以依照此程序檢查 OCSP 是否驗證使用者憑證或 CA 鏈結憑證:

-

將智慧卡憑證匯出至本機機器上的位置,例如 C: 磁碟機。

-

開啟命令列提示,並導覽至儲存匯出智慧卡憑證的位置。

-

輸入以下命令:

certutil -URLCertficate_name.cer -

應該會在 命令之後出現快顯視窗。選取右上角的 OCSP 選項,然後選取擷取。狀態應傳回為已驗證。

如需 certutil 命令的詳細資訊,請參閱 Microsoft 文件中的 certutil

當 AD Connector 所使用的服務帳戶嘗試進行身分驗證時,我收到「憑證無效」錯誤

如果您的網域控制器上的硬碟空間不足,就會發生此問題。請確定您的網域控制器硬碟未滿。

當我嘗試更新 AD Connector 服務帳戶時,收到「發生錯誤」或「未預期的錯誤」

在 Amazon WorkSpaces 主控台啟動精靈等 AWS 企業應用程式中搜尋使用者時,發生下列錯誤或徵狀:

-

發生錯誤。如果您持續遇到問題,請聯絡社群論壇上的 AWS 支援 團隊,並透過 AWS Premium Support 進行聯絡。 -

發生錯誤。您的目錄需要更新登入資料。請更新目錄登入資料。

如果您嘗試更新 AD Connector 中的 AD Connector 服務帳戶登入資料,您可能會收到下列錯誤訊息:

-

未預期的錯誤。發生非預期的錯誤。 -

發生錯誤。服務帳戶/密碼組合發生錯誤。請再試一次。

AD Connector 目錄的服務帳戶位於客戶受管 Active Directory 中。帳戶用作身分,以代表 AWS 企業應用程式透過 AD Connector 在客戶受管 Active Directory 網域上執行查詢和操作。AD Connector 使用 Kerberos 和 LDAP 來執行這些操作。

下列清單說明這些錯誤訊息的意義:

-

時間同步和 Kerberos 可能有問題。AD Connector 會將 Kerberos 身分驗證請求傳送至 Active Directory。這些請求具有時間敏感性,如果請求延遲,則會失敗。確保任何客戶受管網域控制站之間沒有時間同步問題。若要解決此問題,請參閱 建議 - 使用授權時間來源設定根 PDC,並避免文件中的廣泛時間偏移

。 Microsoft如需時間服務和同步的詳細資訊,請參閱下列內容: -

AD Connector 與客戶受管網域控制站之間具有防火牆或 VPN 硬體組態等網路 MTU

限制的中繼網路裝置,可能會因為網路分段 而導致此錯誤。 -

若要驗證 MTU 限制,您可以在客戶受管網域控制器與透過 AD Connector 連線的其中一個目錄子網路中啟動的 Amazon EC2 執行個體之間執行 Ping 測試

。影格大小不應大於預設大小的 1500 個位元組 -

ping 測試將協助您了解影格大小是否超過 1500 個位元組 (也稱為巨型影格),而且能夠到達 AD Connector VPC 和子網路,而不需要分段。進一步與您的網路團隊驗證,並確保中繼網路裝置上允許巨型訊框。

-

-

如果已在 AD Connector 上啟用用戶端 LDAPS,且憑證已過期,您可能會遇到此問題。確保伺服器端憑證和 CA 憑證都有效、尚未過期,並符合 LDAPs的要求。

-

如果在客戶受管 Active Directory 網域中停用虛擬清單檢視支援

,則 AWS 應用程式將無法搜尋使用者,因為 AD Connector 在 LDAP 查詢中使用 VLV 搜尋。虛擬清單檢視支援會在 DisableVLVSupport 設定為非零值時停用。確保使用下列步驟在 Active Directory 中啟用虛擬清單檢視 (VLV) 支援 : -

使用具有結構描述管理員憑證的帳戶,以結構描述主要角色擁有者的身分登入網域控制器。

-

選取開始,然後選取執行,然後輸入

Adsiedit.msc。 -

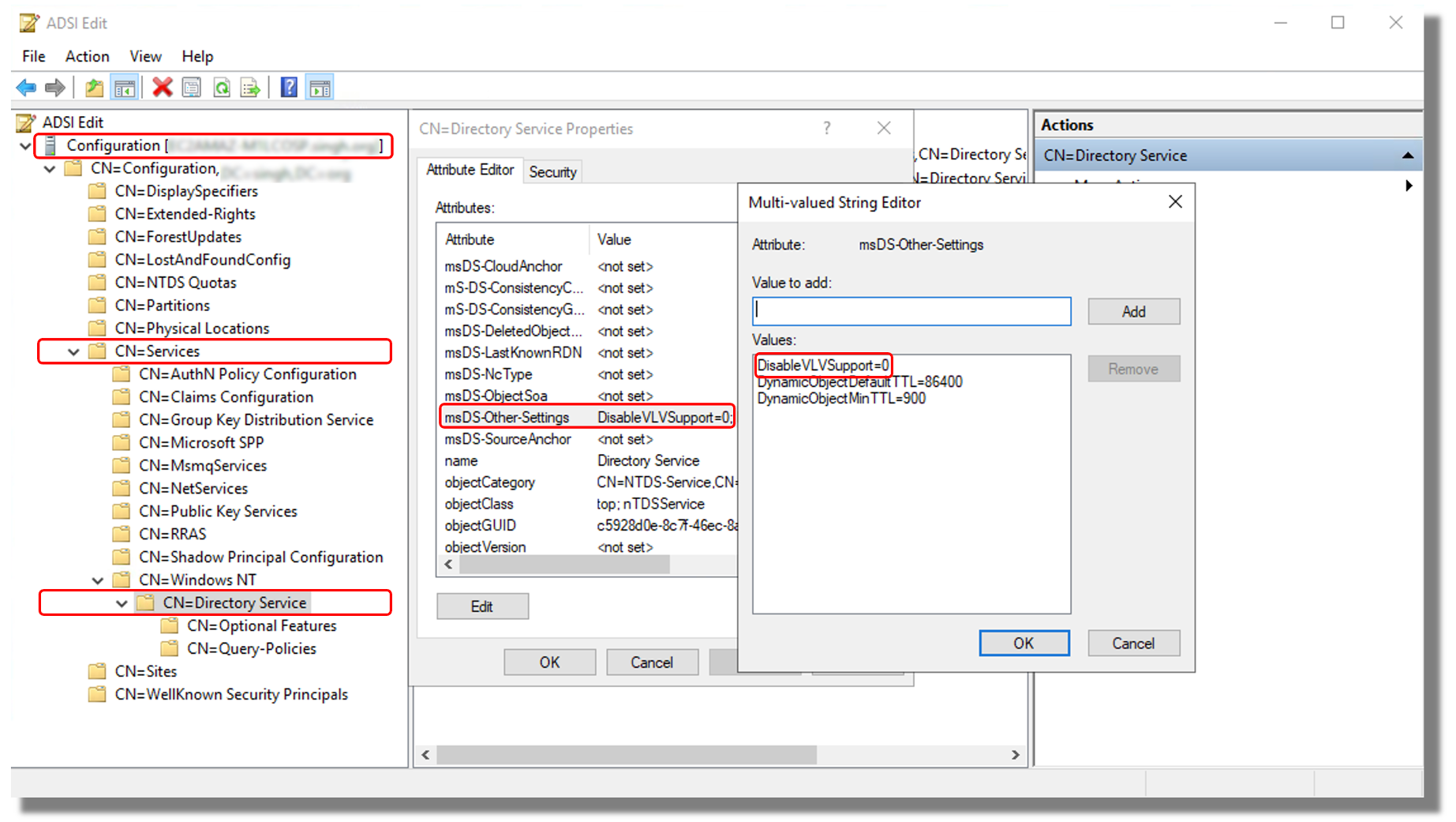

在 ADSI 編輯工具中,連線至組態分割區,然後展開 Configuration【DomainController】 節點。

-

展開 CN=Configuration,DC=DomainName 容器。

-

展開 CN=Services 物件。

-

展開 CN=Windows NT 物件。

-

選取 CN=Directory Service 物件。選取屬性。

-

在屬性清單中,選取 msds-Other-Settings。選擇 Edit (編輯)。

-

在值清單中,選取任何 DisableVLVSupport=x 的執行個體,其中 x 不等於 0,然後選取移除。

-

移除後,輸入

DisableVLVSupport=0。選取新增。 -

選取 OK (確定)。您可以關閉 ADSI 編輯工具。下圖顯示 ADSI 編輯視窗中的多值字串編輯器對話方塊:

注意

在超過 100,000 名使用者的大型 Active Directory 基礎設施中,您可能只能搜尋特定使用者。不過,如果您嘗試一次列出所有使用者 (例如,在 WorkSpaces 啟動精靈中顯示所有使用者),即使啟用 VLV 支援,也可能導致相同的錯誤。AD Connector 需要使用子樹狀目錄索引來排序屬性 "CN" 的結果。子樹狀目錄索引是索引類型,可讓網域控制站準備執行虛擬清單檢視 (LDAP) 搜尋操作,讓 AD Connector 完成排序搜尋。此索引可改善 VLV 搜尋,並防止使用名為 MaxTempTableSize

的暫存資料庫資料表。此資料表的大小可能有所不同,但根據預設,項目數量上限為 10000 (預設查詢政策的 MaxTempTableSize 設定)。增加 MaxTempTableSize 比使用子樹狀目錄索引效率低。為了避免在大型 AD 環境中發生這些錯誤,建議使用子樹狀目錄索引。 -

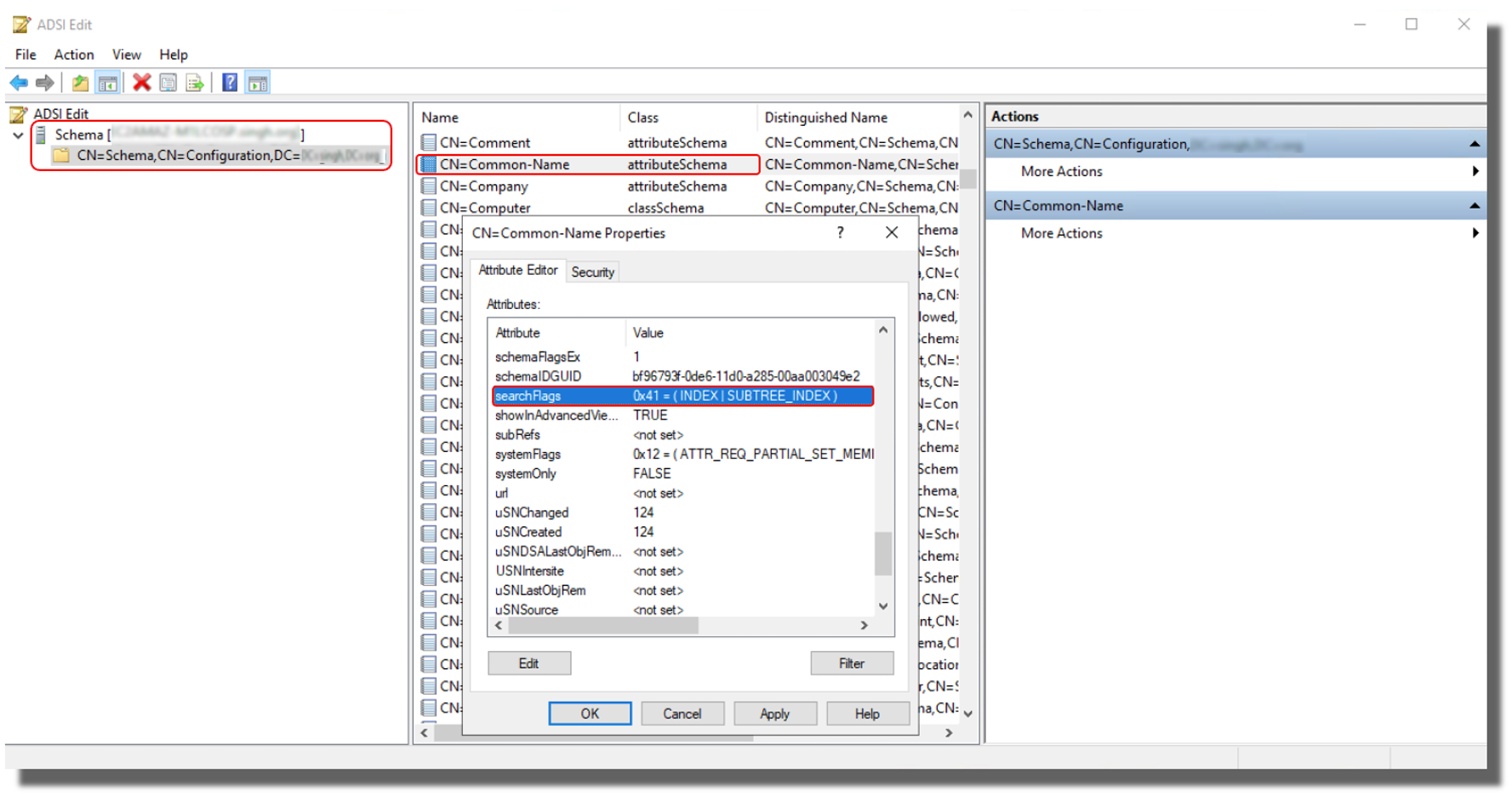

您可以在 Active Directory 結構描述中修改屬性定義上的 searchflags

-

使用具有結構描述管理員憑證的帳戶,以結構描述主要角色擁有者的身分登入網域控制器。

-

選取開始和執行,輸入

Adsiedit.msc。 -

在 ADSI 編輯工具中,連線至結構描述分割區。

-

展開 CN=Schema,CN=Configuration,DC=DomainName 容器。

-

找到「Common-Name」屬性,然後按一下滑鼠右鍵並選取屬性。

-

尋找 searchFlags 屬性,並將其值變更為

65 (0x41),以啟用 SubTree 索引與正常索引。下圖顯示 ADSI 編輯視窗中的 CN=Common-Name 屬性對話方塊:

-

選取 OK (確定)。您可以關閉 ADSI 編輯工具。

-

對於確認,您應該能夠看到事件 ID 1137 (來源 :Active Directory_DomainServices),這表示 AD 已成功為指定的屬性建立新索引。

如需詳細資訊,請參閱 Microsoft 文件

使用 AWS 應用程式搜尋使用者或群組時,我收到「無法驗證」錯誤

即使 AD Connector 狀態處於作用中狀態,您在搜尋使用者或登入 AWS 應用程式時仍可能會發生錯誤,例如 WorkSpaces 或 QuickSight。如果 AD Connector 的服務帳戶密碼已變更或已過期,AD Connector 就無法再查詢 Active Directory 網域。請聯絡您的 AD 管理員並驗證下列項目:

-

檢查 AD Connector 服務帳戶密碼是否尚未過期

-

已檢查 AD Connector 服務帳戶沒有此選項 使用者必須在下次登入時變更密碼。

-

檢查 AD Connector 服務帳戶是否未鎖定。

-

如果您不確定密碼是否已過期或變更,您可以重設服務帳戶密碼,也可以在 AD Connector 中更新相同的密碼。

當我嘗試更新 AD Connector 服務帳戶時,收到有關目錄登入資料的錯誤

嘗試更新 AD Connector 服務帳戶時,您會收到類似下列一或多個項目的錯誤訊息:

訊息:發生錯誤 您的目錄需要更新登入資料。請更新目錄登入資料。發生錯誤 您的目錄需要更新登入資料。更新 AD Connector 服務帳戶登入資料訊息:發生錯誤 您的請求發生問題後,請更新目錄登入資料。請參閱下列詳細資訊。服務帳戶/密碼組合發生錯誤

時間同步和 Kerberos 可能有問題。AD Connector 會將 Kerberos 身分驗證請求傳送至 Active Directory。這些請求具有時間敏感性,如果請求延遲,則會失敗。若要解決此問題,請參閱建議 - 使用授權時間來源設定根 PDC,並避免文件中的廣泛時間偏移

我有一些使用者無法使用我的目錄進行身分驗證

您的使用者帳戶必須啟用 Kerberos 預先驗證。此為新使用者帳戶的預設設定,不應該予以修改。如需此設定的詳細資訊,請前往 Microsoft TechNet 上的預先驗證

維護問題

以下是 AD Connector 的常見維護問題

-

我的目錄凍結於「已請求」狀態

-

Amazon EC2 執行個體的無縫網域聯結已停止運作

我的目錄凍結於「已請求」狀態

如果您的目錄處於「已請求」狀態超過五分鐘,請嘗試刪除目錄後再重新建立。如果問題仍存在,請聯絡 AWS 支援

Amazon EC2 執行個體的無縫網域聯結已停止運作

如果適用於 EC2 執行個體的無縫域加入原本在運作中,並在 AD Connector 作用中時停止,則 AD Connector 服務帳戶的憑證可能已過期。 過期的憑證會使得 AD Connector 無法在 Active Directory 中建立電腦物件。

若要解決這個問題,請依下列順序更新服務帳戶密碼,讓密碼符合以下:

-

更新 Active Directory 中服務帳戶的密碼。

-

在 中更新 AD Connector 中服務帳戶的密碼 AWS Directory Service。如需詳細資訊,請參閱在 中更新您的 AD Connector 服務帳戶登入資料 AWS Management Console。

重要

僅更新 中的密碼 AWS Directory Service 不會將密碼變更推送至您現有的內部部署 Active Directory,因此請務必依照先前程序中顯示的順序執行。

我無法刪除我的 AD Connector

如果您的 AD Connector 切換到不可操作狀態,您將無法再存取域控制站。當仍有應用程式連結到某個 AD Connector 時,我們會阻止您刪除它,因為可能還有應用程式在使用相應目錄。如需您需要停用的應用程式清單,以便刪除 AD Connector,請參閱 刪除 AD Connector。如果您仍然無法刪除 AD Connector,您可以透過 請求協助AWS 支援

調查 AD Connector 發行者的一般工具

下列工具可用於疑難排解與建立、身分驗證和連線相關的各種 AD Connector 問題:

- DirectoryServicePortTest 工具

-

DirectoryServicePortTest 測試工具在對 AD Connector 與客戶受管 Active Directory 或 DNS 伺服器之間的連線問題進行故障診斷時很有幫助。如需如何使用 工具的詳細資訊,請參閱 測試您的 AD Connector。

- 封包擷取工具

-

您可以使用內建Windows套件擷取公用程式 (netsh

) 來調查和疑難排解潛在的網路或 Active Directory 通訊 (ldap 和 kerberos) 問題。如需詳細資訊,請參閱 Capture a Network Trace without installing anything 一文。 - VPC 流程日誌

-

若要進一步了解從 AD Connector 接收和傳送哪些請求,您可以設定目錄網路介面的 VPC 流程日誌。您可以透過 AWS Directory Service 描述識別保留用於 的所有網路介面:

AWS created network interface for directory。your-directory-id簡單的使用案例是使用具有大量網域控制站的客戶受管 Active Directory 網域建立 AD Connector 期間。您可以使用 VPC 流程日誌並依 Kerberos 連接埠 (88) 進行篩選,以了解正在聯絡客戶受管 Active Directory 中的哪些網域控制站進行身分驗證。