本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

步驟 2:準備您的 AWS Managed Microsoft AD

現在,讓我們讓您的 AWS Managed Microsoft AD 準備好建立信任關係。下列許多步驟幾乎都與您剛剛在自我管理域方面完成的步驟相同。不過,這次您正在使用 AWS Managed Microsoft AD。

設定您的 VPC 子網路和安全群組

您必須允許從自我管理網路到包含 AWS Managed Microsoft AD 的 VPC 的流量。若要這樣做,您需要確保與用來部署 AWS Managed Microsoft AD 的子網路相關聯的 ACLs 和網域控制站上設定的安全群組規則,都允許必要的流量支援信任。

連接埠要求取決於您網域控制器所使用的 Windows Server 以及使用信任的服務或應用程式。在此教學課程中,您需開啟以下連接埠:

傳入

TCP/UDP 53 - DNS

TCP/UDP 88 - Kerberos 身分驗證

UDP 123 - NTP

TCP 135 - RPC

TCP/UDP 389 - LDAP

TCP/UDP 445 - SMB

-

TCP/UDP 464 - Kerberos 身分驗證

TCP 636 - LDAPS (透過 TLS/SSL 的 LDAP)

TCP 3268-3269 - 通用類別

-

TCP/UDP 49152-65535 - RPC 暫時性連接埠

注意

不再支援 SMBv1。

傳出

ALL

注意

您至少需要這些連接埠,才可連線 VPC 和自我管理目錄。您特定的組態可能需要開啟其他連接埠。

設定 AWS Managed Microsoft AD 網域控制器傳出和傳入規則

-

返回 AWS Directory Service 主控台

。在目錄清單中,記下 AWS Managed Microsoft AD 目錄的目錄 ID。 在 https://console.aws.amazon.com/vpc/

開啟 Amazon VPC 主控台。 -

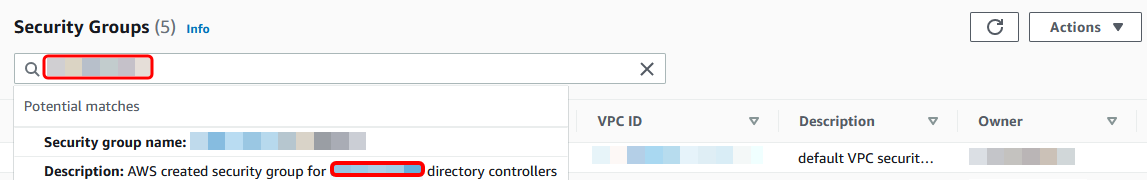

在導覽窗格中,選擇 Security Groups (安全群組)。

-

使用搜尋方塊來搜尋 AWS Managed Microsoft AD 目錄 ID。在搜尋結果中,選取描述為 的安全群組

AWS created security group for。yourdirectoryIDdirectory controllers

-

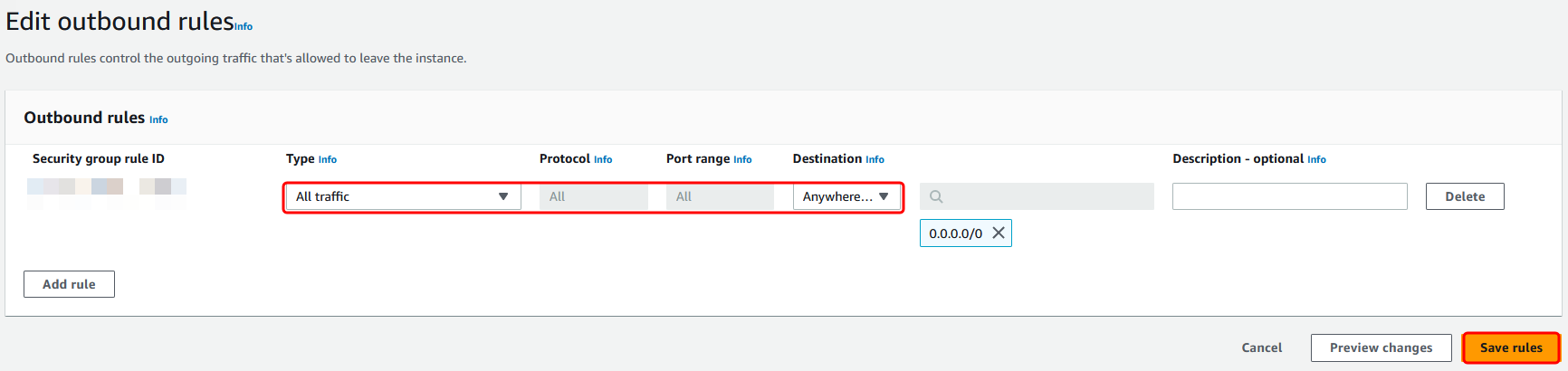

前往該安全群組的 Outbound Rules (傳出規則) 標籤。選擇編輯規則,然後選擇新增規則。針對新的規則,輸入下列值:

-

Type (類型):所有流量

-

Protocol (協定):全部

-

Destination (目標) 能決定可傳出您網域控制器的流量及該流量傳入的目標。請指定單一 IP 地址,或是以 CIDR 表示法表示的 IP 地址範圍 (例如 203.0.113.5/32)。您也可以指定位在相同區域的另一個安全群組的名稱或 ID。如需詳細資訊,請參閱了解目錄 AWS 的安全群組組態和使用。

-

-

選取儲存規則。

確定已啟用 Kerberos 預先驗證

現在,您想要確認 AWS Managed Microsoft AD 中的使用者也已啟用 Kerberos 預先驗證。這與您在自我管理目錄方面完成的程序相同。這是預設值,但請檢查以確定沒有任何變更。

檢視使用者的 Kerberos 設定

-

使用AWS Managed Microsoft AD Administrator 帳戶和群組許可網域的 或已委派管理網域中使用者許可的帳戶,登入屬於 AWS Managed Microsoft AD 目錄成員的執行個體。

-

如果尚未安裝,請安裝 Active Directory 使用者和電腦工具及 DNS 工具。若要了解如何安裝這些工具,請參閱安裝 AWS Managed Microsoft AD 的 Active Directory 管理工具。

-

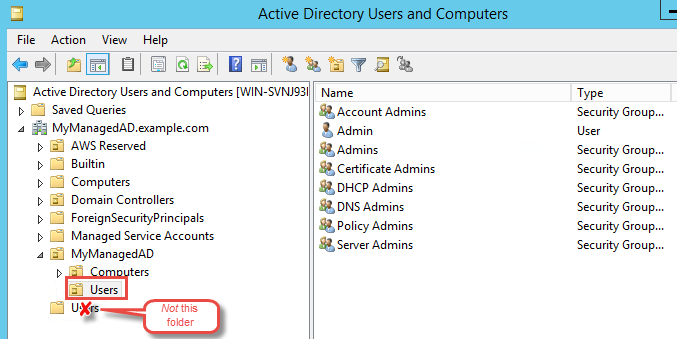

開啟伺服器管理員。在 Tools (工具) 選單上,選擇 Active Directory Users and Computers (Active Directory 使用者和電腦)。

-

選擇您網域中的 Users (使用者) 資料夾。請注意,這是在您的 NetBIOS 名稱下的 Users (使用者) 資料夾,而不是在完全合格的網域名稱 (FQDN) 下的 Users (使用者) 資料夾。

使用者清單中,請按一下滑鼠右鍵,選擇 Properties (屬性)。

-

選擇 Account (帳戶) 標籤。在 Account options (帳戶選項) 清單中,確認 Do not require Kerberos preauthentication (不需要 Kerberos 預先驗證) 未核取。

後續步驟