本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

設定績效詳情的存取政策

若要存取績效詳情,您必須具有來自 AWS Identity and Access Management (IAM) 的適用許可。您可以使用下列選項授予存取權:

-

將

AmazonRDSPerformanceInsightsReadOnly受管政策連接到許可集或角色。 -

建立自訂 IAM 政策,並將其連接至許可集或角色。

此外,如果您在開啟績效詳情時指定客戶受管金鑰,請確保您帳戶中的使用者具備 KMS 金鑰的 kms:Decrypt 和 kms:GenerateDataKey 許可。

注意

對於使用 AWS KMS 金鑰和安全群組管理encryption-at-rest,Amazon DocumentDB 會利用與 Amazon RDS

將 AmazonRDSPerformanceInsightsReadOnly 政策連接至 IAM 主體

AmazonRDSPerformanceInsightsReadOnly 是一種 AWS受管政策,可授予 Amazon DocumentDB Performance Insights API 所有唯讀操作的存取權。目前,此 API 中的所有操作都是唯讀操作。若您將 AmazonRDSPerformanceInsightsReadOnly 連接至許可集或角色,收件人可使用績效詳情搭配其他主控台功能。

建立績效詳情的自訂 IAM 政策

對於沒有 AmazonRDSPerformanceInsightsReadOnly 政策提供的使用者,您可以建立或修改由使用者管理的 IAM 政策來授予績效詳情的存取權。當您將政策連接到許可集或角色時,收件人可以使用績效詳情。

建立自訂政策

前往 https://console.aws.amazon.com/iam/

開啟 IAM 主控台。 -

在導覽窗格中,選擇政策。

-

選擇 Create policy (建立政策)。

-

在 Create Policy (建立政策) 頁面上,選擇 JSON 標籤。

-

複製並貼上下列文字,將

us-east-1取代為您的 AWS 區域名稱,並將111122223333取代為您的客戶帳戶號碼。 -

選擇 Review policy (檢閱政策)。

-

為政策提供名稱並選擇性輸入描述,然後選擇 Create policy (建立政策)。

現在您可以將政策連接到許可集或角色。以下程序假設您已有基於此用途使用的使用者。

將政策連接至使用者

在以下網址開啟 IAM 主控台:https://console.aws.amazon.com/iam/

。 -

在導覽窗格中,選擇 Users (使用者)。

-

從清單中選擇現有的使用者。

重要

若要使用績效詳情,請確定除了自訂政策之外,您還可以存取 Amazon DocumentDB。例如,AmazonDocDBReadOnlyAccess 預先定義的政策提供 Amazon DocDB.For詳細資訊,請參閱使用政策管理存取權。

-

在 Summary (摘要) 頁面上,選擇 Add permissions (新增許可)。

-

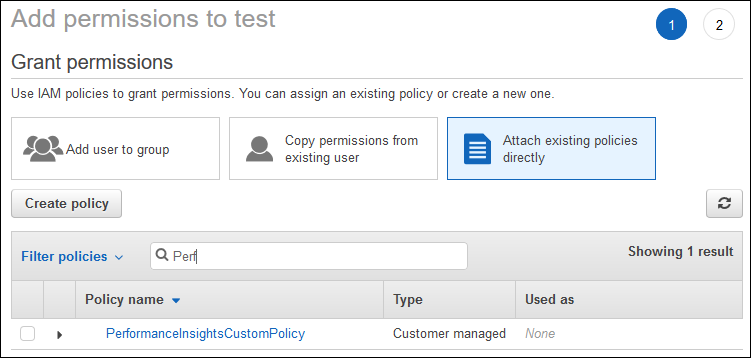

選擇 Attach existing policies directly (直接連接現有政策)。對於 Search (搜尋),請輸入政策名稱的前幾個字母,如下所示。

-

選擇您的政策,然後選擇 Next: Review (下一步:檢閱)。

-

選擇 Add permissions (新增許可)。

設定 Performance Insights AWS KMS 的政策

Performance Insights 使用 AWS KMS key 加密敏感資料。當您透過 API 或主控台啟用績效詳情時,可使用下列選項:

-

選擇預設值 AWS 受管金鑰。

Amazon DocumentDB 會將 AWS 受管金鑰 用於新的資料庫執行個體。Amazon DocumentDB 會 AWS 受管金鑰 為 AWS 您的帳戶建立 。每個 AWS 區域的 Amazon DocumentDB AWS 受管金鑰 AWS 帳戶都有不同的 。

-

選擇客戶受管金鑰。

如果您指定客戶受管金鑰,則您帳戶中呼叫績效詳情 API 的使用者需要 KMS 金鑰的

kms:Decrypt和kms:GenerateDataKey許可。您可以透過 IAM 政策設定這些許可。不過,我們建議您透過 KMS 金鑰政策來管理這些許可。如需詳細資訊,請參閱在 AWS KMS 中使用金鑰政策。

下列範例金鑰政策說明如何將陳述式新增至 KMS 金鑰政策。這些陳述式允許存取績效詳情。視您使用 的方式而定 AWS KMS,您可能想要變更一些限制。在將陳述式新增至您的政策之前,請先移除所有註解。