本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

Amazon OpenSearch Serverless 的安全概觀

Amazon OpenSearch Serverless 的安全功能在以下方面與 Amazon OpenSearch Service 的安全功能有根本上的不同:

| 功能 | OpenSearch Service | OpenSearch Serverless |

|---|---|---|

| 資料存取控制 | 資料存取由 IAM 政策和精細存取控制決定。 | 資料存取由資料存取政策決定。 |

| 靜態加密 | 網域的靜態加密是選擇性。 | 集合需要靜態加密。 |

| 安全設定和管理 | 您必須個別設定每個網域的網路、加密和資料存取。 | 您可以使用安全政策大規模管理多個集合的安全設定。 |

下圖說明構成功能集合的安全元件。集合必須具有指派的加密金鑰、網路存取設定和相符的資料存取政策,以授予其資源許可。

主題

加密政策

加密政策會定義您的集合是使用 AWS 擁有的金鑰 還是客戶受管金鑰加密。加密政策由兩個元件組成:資源模式和加密金鑰。資源模式定義政策適用於哪個或哪些集合。加密金鑰決定如何保護相關聯的集合。

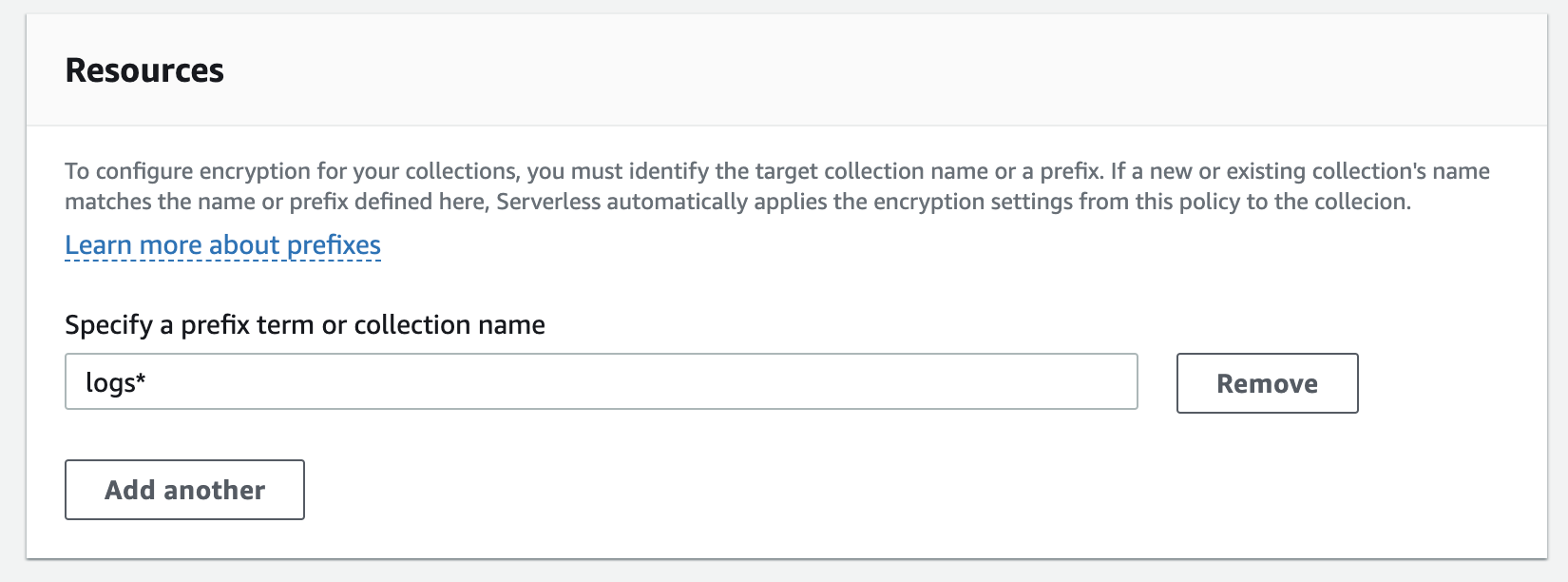

若要將政策套用至多個集合,請在政策規則中包含萬用字元 (*)。例如,下列政策適用於名稱以「logs」開頭的所有集合。

加密政策可簡化建立和管理集合的程序,尤其是以程式設計方式這樣做時。您可以指定名稱來建立集合,加密金鑰會在建立時自動指派給集合。

網路政策

網路政策會定義您的集合是否可私下存取,或從公有網路透過網際網路存取。私有集合可透過 OpenSearch Serverless 受管 VPC 端點,或使用私有存取的特定 Amazon Bedrock AWS 服務 存取。 AWS 服務 正如加密政策,網路政策可套用至多個集合,以便您大規模管理許多集合的網路存取。

網路政策由兩個元件組成:存取類型和資源類型。存取類型可以是公有或私有。資源類型決定您選擇的存取權是否套用至集合端點、OpenSearch Dashboards 端點,或兩者。

如果您計劃在網路政策內設定 VPC 存取,您必須先建立一個或多個 OpenSearch Serverless 受管 VPC 端點。這些端點可讓您像在 VPC 中一樣存取 OpenSearch Serverless,無需使用網際網路閘道、NAT 裝置、VPN 連線或 AWS Direct Connect 連線。

的私有存取 AWS 服務 只能套用至集合的 OpenSearch 端點,無法套用至 OpenSearch Dashboards 端點。 AWS 服務 無法授予 OpenSearch Dashboards 的存取權。

資料存取政策

資料存取政策定義您的使用者如何存取集合內的資料。資料存取政策會自動將存取許可指派給符合特定模式的集合和索引,以協助您大規模管理集合。可將多個政策套用至單一資源。

資料存取政策由一組規則組成,每個規則都有三個元件:資源類型、授予的資源和一組許可。資源類型可以是集合或索引。授予的資源可以是集合/索引名稱或具有萬用字元 (*) 的模式。許可清單指定政策授予存取權的 OpenSearch API 操作。此外,政策包含主體清單,其中指定要授予存取權的 IAM 角色、使用者和 SAML 身分。

如需有關資料存取政策格式的詳細資訊,請參閱政策語法。

建立資料存取政策之前,您必須擁有一個或多個 IAM 角色或使用者或 SAML 身分,才能在政策中提供存取權。如需詳細資訊,請參閱下節。

注意

將集合從公有切換到私有存取, 會移除 OpenSearch Serverless 集合主控台中的索引索引標籤。

IAM 和 SAML 身分驗證

IAM 主體和 SAML 身分是資料存取政策的其中一個建構區塊。在存取政策的 principal 陳述式中,您可以包含 IAM 角色、使用者和 SAML 身分。接著會將您在相關聯政策規則中指定的許可授予這些主體。

[ { "Rules":[ { "ResourceType":"index", "Resource":[ "index/marketing/orders*" ], "Permission":[ "aoss:*" ] } ], "Principal":[ "arn:aws:iam::123456789012:user/Dale", "arn:aws:iam::123456789012:role/RegulatoryCompliance", "saml/123456789012/myprovider/user/Annie" ] } ]

您可以直接在 OpenSearch Serverless 中設定 SAML 身分驗證。如需詳細資訊,請參閱Amazon OpenSearch Serverless 的 SAML 身分驗證。

基礎架構安全

Amazon OpenSearch Serverless 受到 AWS 全球網路安全的保護。如需安全服務和 如何 AWS 保護基礎設施的相關資訊 AWS ,請參閱AWS 雲端安全

您可以使用 AWS 發佈的 API 呼叫,透過網路存取 Amazon OpenSearch Serverless。用戶端必須支援 Transport Layer Security (TLS)。我們需要 TLS 1.2 並建議使用 TLS 1.3。如需 TLS 1.3 支援的密碼清單,請參閱 Elastic Load Balancing 文件中的 TLS 通訊協定和密碼。

此外,您必須使用存取金鑰 ID 和與 IAM 主體相關聯的私密存取金鑰來簽署請求。或者,您可以透過 AWS Security Token Service (AWS STS) 來產生暫時安全憑證來簽署請求。