本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

授予每個 OpsWorks 堆疊的 Stacks 使用者許可

重要

AWS OpsWorks Stacks 此服務已於 2024 年 5 月 26 日終止,並已針對新客戶和現有客戶停用。我們強烈建議客戶盡快將其工作負載遷移至其他解決方案。如果您對遷移有任何疑問,請透過 AWS re:Post

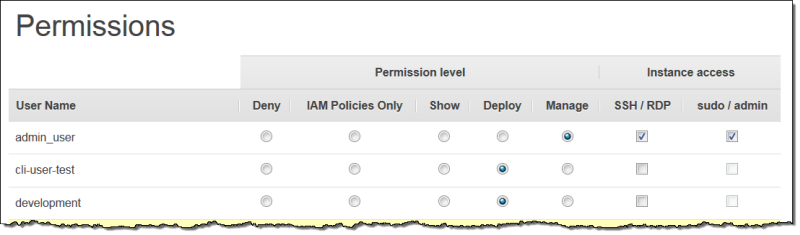

管理 OpsWorks Stacks 使用者許可的最簡單方法是使用堆疊的許可頁面。每個堆疊都有自己的頁面,可授予該堆疊的許可。

您必須以管理使用者身分或 Manage (管理) 使用者登入,才能修改任何許可設定。此清單只會顯示已匯入 Stacks OpsWorks 的使用者。如需如何建立和匯入使用者的資訊,請參閱管理使用者。

預設許可層級是僅限 IAM 政策,只會授予使用者在其 IAM 政策中的許可。

-

當您從 IAM 或其他區域匯入使用者時,系統會將使用者新增至具有 IAM 僅政策許可層級之所有現有堆疊的清單。

-

根據預設,您剛從另一個區域匯入的使用者無法存取目的地區域中的堆疊。如果您從另一個區域匯入使用者,若要讓他們管理目的地區域中的堆疊,則必須在您匯入使用者之後將許可指派給這些堆疊。

-

當您建立新的堆疊時,所有目前的使用者都會新增至清單,並帶有 IAM Policies Only (僅限 IAM 政策) 許可層級。

設定使用者的許可

設定使用者的許可

-

在導覽窗格中,選擇 Permissions (許可)。

-

在 Permissions (許可) 頁面上,選擇 Edit (編輯)。

-

變更 Permission level (許可層級) 和 Instance access (執行個體存取) 設定。

-

使用 Permissions level (許可層級) 設定指派其中一個標準許可層級給每個使用者。該許可層級會判斷使用者是否可以存取堆疊,以及使用者可執行的動作為何。如果使用者具有 IAM 政策, OpsWorks Stacks 會評估兩組許可。如需範例,請參閱範例政策。

-

Instance access (執行個體存取) SSH/RDP 設定會指定使用者是否具有堆疊執行個體的 SSH (Linux) 或 RDP (Windows) 存取。

若您授權 SSH/RDP 存取,您可以選擇性的選取 sudo/admin,授予使用者堆疊執行個體上的 sudo (Linux) 或管理 (Windows) 權限。

-

您可以將每個使用者指派給下列其中一個許可層級。如需每個層級允許動作的清單,請參閱OpsWorks Stacks 許可層級。

- 拒絕

-

使用者無法在堆疊上執行任何 OpsWorks Stacks 動作,即使他們具有授予 Stacks 完整存取許可的 IAM OpsWorks 政策。舉例來說,您可能會使用此層級來拒絕某些使用者存取未發行產品的堆疊。

- 僅限 IAM 政策

-

預設層級,這是指派給所有新匯入使用者,以及新建立堆疊中所有使用者的層級。使用者的許可取決於其 IAM 政策。如果使用者沒有 IAM 政策,或其政策沒有明確的 OpsWorks Stacks 許可,則無法存取堆疊。管理使用者通常會獲指派此層級,因為其 IAM 政策已授予完整存取許可。

- Show (顯示)

-

使用者可檢視堆疊,但無法執行任何操作。例如,管理人員可能希望監控帳戶的堆疊,但不需要部署應用程式或以任何方式修改堆疊。

- 部署

-

包含 Show (顯示) 許可,同時也會允許使用者部署應用程式。例如,應用程式開發人員可能需要將更新部署到堆疊的執行個體,但不需要將 layer 或執行個體新增至堆疊。

- Manage (管理)

-

包含 Deploy (部署) 許可,但同時也會允許使用者執行各種堆疊管理操作,包含:

-

新增或刪除 layer 和執行個體。

-

使用堆疊的 Permissions (許可) 頁面將許可層級指派給使用者。

-

註冊或取消註冊資源。

例如,每個堆疊可以有一名指定管理人員,負責確認堆疊具有適當數目及類型的執行個體、處理套件和作業系統更新等。

注意

管理層級無法讓使用者建立或複製堆疊。這些許可必須由 IAM 政策授予。如需範例,請參閱「管理許可」。

-

如果使用者也有 IAM 政策, OpsWorks Stacks 會評估兩組許可。這可讓您將許可層級指派給使用者,然後套用政策來限制或擴增層級的允許動作。例如,您可以套用允許管理使用者建立或複製堆疊的政策,或拒絕該使用者註冊或取消註冊資源的能力。如需這類政策的一些範例,請參閱範例政策。

注意

若使用者的政策允許額外的動作,其結果可能會覆寫 Permissions (許可) 頁面設定。例如,如果使用者的政策允許 CreateLayer 動作,但您使用許可頁面來指定部署許可,則該使用者仍然可以建立層。此規則的例外是拒絕選項,即使具有 AWSOpsWorks_FullAccess 政策的使用者也拒絕堆疊存取。如需詳細資訊,請參閱使用 政策控制對 AWS 資源的存取。

檢視您的許可

若已啟用 self-management,使用者可透過選擇位於右上角的 My Settings (我的設定),來檢視其在每個堆疊上的許可層級。 如果使用者的政策授予 DescribeMyUserProfile 和 UpdateMyUserProfile 動作的許可,使用者也可以存取 My Settings。

使用 IAM 條件金鑰驗證暫時登入資料

OpsWorks Stacks 具有內建的授權層,可支援其他授權案例 (例如簡化管理個別使用者的唯讀或讀寫堆疊存取)。此授權 layer 依存於使用暫時登入資料。因此,您無法使用 aws:TokenIssueTime條件來驗證使用者是否使用長期登入資料,或封鎖使用臨時登入資料之使用者的動作,如 IAM 文件中的 IAM JSON 政策元素參考中所述。