本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

本機閘道路由表

在機架安裝過程中, 會 AWS 建立本機閘道、設定 VIFs和 VIF 群組。本機閘道是由與 Outpost 相關聯的 AWS 帳戶所擁有。您可以建立本機閘道路由表。本機閘道路由表必須與 VIF 群組和 VPC 有關聯。您可以建立和管理 VIF 群組和 VPC 的關聯。只有本機閘道的擁有者可以修改本機閘道路由表。

Outpost 子網路路由表可以包含本機閘道 VIF 群組的路由,以提供與內部部署網路的連線。

本機閘道路由表的模式決定 Outposts 子網路中的執行個體如何與您的內部部署網路通訊。預設選項是直接 VPC 路由,它使用執行個體的私有 IP 地址。另一個選項是使用您提供的客戶擁有 IP 地址集區 (CoIP) 中的地址。直接 VPC 路由和 CoIP 是互斥選項,可控制路由的運作方式。若要判斷 Outpost 的最佳選項,請參閱如何在 AWS Outposts 機架上選擇 CoIP 和 Direct VPC 路由模式

您可以使用 與其他 AWS 帳戶或組織單位共用本機閘道路由表 AWS Resource Access Manager。如需詳細資訊,請參閱使用共用 AWS Outposts 資源。

直接 VPC 路由

直接 VPC 路由會使用 VPC 中執行個體的私有 IP 地址與您的內部部署網路進行通訊。這些地址會透過 BGP 公告到您的內部部署網路。BGP 的公告僅適用於屬於 Outposts 機架上子網路的私有 IP 地址。這種類型的路由是 Outpost 的預設模式。在此模式下,本機閘道不會針對執行個體執行 NAT,而且您不需要將彈性 IP 地址指派給 EC2 執行個體。您可以選擇使用自己的地址空間,而不是使用直接 VPC 路由模式。如需詳細資訊,請參閱客戶擁有的 IP 地址。

直接 VPC 路由模式不支援重疊的 CIDR 範圍。

直接 VPC 路由僅支援執行個體網路介面。透過代表您 AWS 建立的網路介面 (稱為申請者受管網路介面),無法從您的內部部署網路存取其私有 IP 地址。例如,無法從您的內部部署網路直接連線到 VPC 端點。

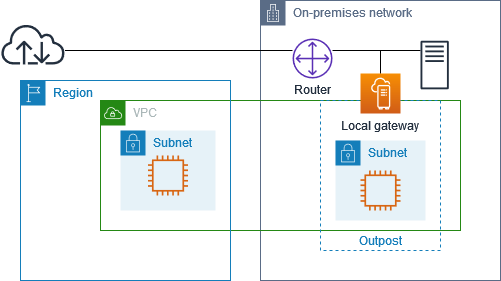

下列範例說明直接 VPC 路由。

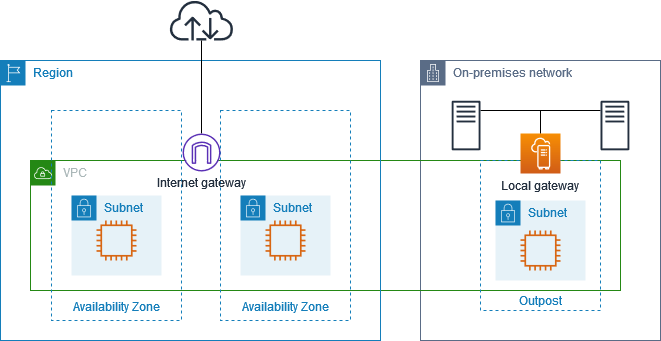

範例:透過 VPC 進行網際網路連線

Outpost 子網路中的執行個體可以透過連接至 VPC 的網際網路閘道存取網際網路。

請考慮下列組態:

-

父 VPC 跨越兩個可用區域,每個可用區域都有一個子網路。

-

Outpost 有一個子網路。

-

每個子網路都有一個 EC2 執行個體。

-

本機閘道會使用 BGP 公告,將 Outpost 子網路的私人 IP 地址公告到內部部署網路。

注意

只有 Outpost 上具有以本機閘道為目的地之路由的子網路,才支援 BGP 公告。任何其他子網路都不會透過 BGP 公告。

在下圖中,來自 Outpost 子網路中執行個體的流量可以使用網際網路閘道,讓 VPC 存取網際網路。

若要透過父區域實現網際網路連線,Outpost 子網路的路由表必須具有下列路由。

| 目的地 | 目標 | 說明 |

|---|---|---|

VPC CIDR |

區域 | 提供 VPC 中子網路之間的連線。 |

| 0.0.0.0 | internet-gateway-id |

將目的地為網際網路的流量傳送至網際網路閘道。 |

內部部署網路 CIDR |

local-gateway-id |

將目的地為內部部署網路的流量傳送至本機閘道。 |

範例:透過內部部署網路進行網際網路連線

Outpost 子網路中的執行個體可以透過內部部署網路存取網際網路。Outpost 子網路中的執行個體不需要公有 IP 地址或彈性 IP 地址。

請考慮下列組態:

-

Outpost 子網路有一個 EC2 執行個體。

-

內部部署網路中的路由器會執行網路位址轉譯 (NAT)。

-

本機閘道會使用 BGP 公告,將 Outpost 子網路的私人 IP 地址公告到內部部署網路。

注意

只有 Outpost 上具有以本機閘道為目的地之路由的子網路,才支援 BGP 公告。任何其他子網路都不會透過 BGP 公告。

在下圖中,來自 Outpost 子網路中執行個體的流量可以使用本機閘道存取網際網路或內部部署網路。來自內部部署網路的流量會使用本機閘道來存取 Outpost 子網路中的執行個體。

若要透過內部部署網路實現網際網路連線,Outpost 子網路的路由表必須具有下列路由。

| 目的地 | 目標 | 說明 |

|---|---|---|

VPC CIDR |

區域 | 提供 VPC 中子網路之間的連線。 |

| 0.0.0.0/0 | local-gateway-id |

將目的地為網際網路的流量傳送至本機閘道。 |

對網際網路的傳出存取

起始自 Outpost 子網路中執行個體且目的地為網際網路的流量會使用 0.0.0.0/0 的路由,將流量路由至本機閘道。本機閘道會將流量傳送至路由器。路由器會使用 NAT 將私有 IP 地址轉譯為路由器上的公有 IP 地址,然後將流量傳送至目的地。

對內部部署網路的傳出存取

起始自 Outpost 子網路中執行個體且目的地為內部部署網路的流量會使用 0.0.0.0/0 的路由,將流量路由至本機閘道。本機閘道會將流量傳送至內部部署網路中的目的地。

來自內部部署網路的傳入存取

來自內部部署網路且目的地為 Outpost 子網路中執行個體的流量會使用執行個體的私有 IP 地址。當流量到達本機閘道時,本機閘道會將流量傳送至 VPC 中的目的地。

客戶擁有的 IP 地址

根據預設,本機閘道會使用 VPC 中執行個體的私有 IP 地址與您的內部部署網路進行通訊。不過,您可以提供地址範圍 (稱為「客戶擁有的 IP 地址集區」(CoIP)),以支援重疊的 CIDR 範圍和其他網路拓撲。

如果選擇 CoIP,則必須建立地址集區、將其指派給本機閘道路由表,並透過 BGP 將這些地址公告回您的客戶網路。任何與本機閘道路由表相關聯的客戶擁有 IP 地址,都會在路由表中顯示為傳播路由。

客戶擁有的 IP 地址可讓您對內部部署網路中的資源進行本機或外部連線。您可以透過從客戶擁有的 IP 集區配置新的彈性 IP 地址,然後將其指派給您的資源,將這些 IP 地址指派給 Outpost 上的資源 (例如 EC2 執行個體)。如需詳細資訊,請參閱CoIP 集區。

注意

對於客戶擁有的 IP 地址集區,您必須能夠路由網路中的地址。

當您從客戶擁有的 IP 地址集區配置彈性 IP 地址時,您會繼續擁有客戶擁有 IP 地址集區中的 IP 地址。您有責任視需要在內部網路或 WAN 上公告這些地址。

您可以選擇使用 與組織中 AWS 帳戶 的多個 共用客戶擁有的集區 AWS Resource Access Manager。共用集區之後,參與者就可以從客戶擁有的 IP 地址集區配置彈性 IP 地址,然後將其指派給 Outpost 上的 EC2 執行個體。如需詳細資訊,請參閱共用您的 AWS Outposts 資源。

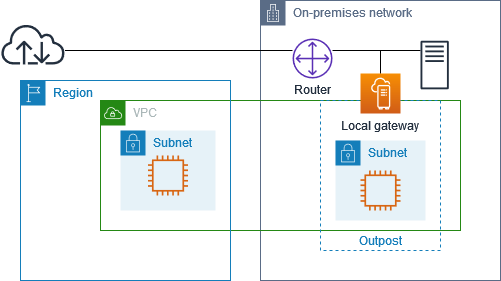

範例:透過 VPC 進行網際網路連線

Outpost 子網路中的執行個體可以透過連接至 VPC 的網際網路閘道存取網際網路。

請考慮下列組態:

-

父 VPC 跨越兩個可用區域,每個可用區域都有一個子網路。

-

Outpost 有一個子網路。

-

每個子網路都有一個 EC2 執行個體。

-

有一個客戶擁有的 IP 地址集區。

-

Outpost 子網路中的執行個體具有來自客戶擁有 IP 地址集區的彈性 IP 地址。

-

本機閘道會使用 BGP 公告,將客戶擁有的 IP 地址集區公告到內部部署網路。

若要透過區域實現網際網路連線,Outpost 子網路的路由表必須具有下列路由。

| 目的地 | 目標 | 說明 |

|---|---|---|

VPC CIDR |

區域 | 提供 VPC 中子網路之間的連線。 |

| 0.0.0.0 | internet-gateway-id |

將目的地為公有網際網路的流量傳送至網際網路閘道。 |

內部部署網路 CIDR |

local-gateway-id |

將目的地為內部部署網路的流量傳送至本機閘道。 |

範例:透過內部部署網路進行網際網路連線

Outpost 子網路中的執行個體可以透過內部部署網路存取網際網路。

請考慮下列組態:

-

Outpost 子網路有一個 EC2 執行個體。

-

有一個客戶擁有的 IP 地址集區。

-

本機閘道會使用 BGP 公告,將客戶擁有的 IP 地址集區公告到內部部署網路。

-

將 10.0.3.112 映射至 10.1.0.2 的彈性 IP 地址關聯。

-

客戶內部部署網路中的路由器會執行 NAT。

若要透過本機閘道實現網際網路連線,Outpost 子網路的路由表必須具有下列路由。

| 目的地 | 目標 | 說明 |

|---|---|---|

VPC CIDR |

區域 | 提供 VPC 中子網路之間的連線。 |

| 0.0.0.0/0 | local-gateway-id |

將目的地為網際網路的流量傳送至本機閘道。 |

對網際網路的傳出存取

起始自 Outpost 子網路中 EC2 執行個體且目的地為網際網路的流量會使用 0.0.0.0/0 的路由,將流量路由至本機閘道。本機閘道會將執行個體的私有 IP 地址映射至客戶擁有的 IP 地址,然後將流量傳送至路由器。路由器會使用 NAT 將客戶擁有的 IP 地址轉譯為路由器上的公有 IP 地址,然後將流量傳送至目的地。

對內部部署網路的傳出存取

起始自 Outpost 子網路中 EC2 執行個體且目的地為內部部署網路的流量會使用 0.0.0.0/0 的路由,將流量路由至本機閘道。本機閘道會將 EC2 執行個體的 IP 地址轉譯為客戶擁有的 IP 地址 (彈性 IP 地址),然後將流量傳送至目的地。

來自內部部署網路的傳入存取

來自內部部署網路且目的地為 Outpost 子網路中執行個體的流量會使用執行個體的客戶擁有 IP 地址 (彈性 IP 地址)。當流量到達本機閘道時,本機閘道會將客戶擁有的 IP 地址 (彈性 IP 地址) 映射至執行個體 IP 地址,然後將流量傳送至 VPC 中的目的地。此外,本機閘道路由表會評估任何以彈性網路介面為目標的路由。如果目的地地址符合任何靜態路由的目的地 CIDR,流量就會傳送至該彈性網路介面。當流量遵循彈性網路介面的靜態路由時,則會保留目的地地址,而不會將其轉譯為網路介面的私有 IP 地址。

自訂路由表

您可以為本機閘道建立自訂路由表。本機閘道路由表必須具有與 VIF 群組和 VPC 的關聯。如需step-by-step說明,請參閱設定本機閘道連線。