本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

參考架構

下列支援的連線選項可協助您連線至 Teradata VantageCloud Enterprise:

AWS Transit Gateway 可啟用cloud-to-cloud的連線。

AWS Site-to-Site VPN 可啟用on-premises-to-cloud連線和cloud-to-cloud連線。

AWS PrivateLink cloud-to-cloud連線

AWS Direct Connect 可啟用on-premises-to-cloud的連線。

您可以使用 Direct Connect (建議選項) 和 Site-to-Site VPN 將內部部署環境連線至 Teradata VantageCloud Enterprise。Transit Gateway (建議選項)、PrivateLink 和 Site-to-Site VPN 是將您的 AWS 帳戶連線至 Teradata VantageCloud Enterprise 的支援選項。

VPC 連線選項

Teradata 支援下列虛擬私有連線 (VPC) 連線選項。

Connection (連線) | 典型使用案例 | Description |

轉換閘道 | 將 AWS 帳戶中的 VPC 連接到 Teradata AWS 帳戶中的 VPC 從 AWS 帳戶中的 VPC 連線到多個網站和多個設備,再連線到 Teradata AWS 帳戶中的 VPC | 如果您在為 Teradata 使用多個 AWS 網站時需要擴展和單一控制點,特別是在混合式設定中 在管理網路流量時提供更多控制 不支援區域間連線 |

站台對站台 VPN | 將 AWS 帳戶中的 VPC 連接到 Teradata AWS 帳戶中的 VPC 將內部部署資料中心連接到 Teradata AWS 帳戶中的 VPC Vantage 必須啟動與 VPC 中一或多個應用程式的連線* | 雙向連線啟動 IP 地址抽象,防止對 IP 地址規劃的需求 |

PrivateLink | 將 AWS 帳戶中的 VPC 連接到 Teradata AWS 帳戶中的 VPC Vantage 不得啟動與 VPC 中任何應用程式* 的通訊 | 單向連線啟動 如果需要 LDAP (從 Teradata VPC 到 VPC),則需要設定和維護一個反向 PrivateLink 端點 所需的 PrivateLink 端點數量會因應用程式而異* |

Direct Connect | 將內部部署資料中心連接到 Teradata AWS 帳戶中的 VPC | 實作的 ISP 相依性 |

*應用程式範例包括另一個 Teradata 執行個體、Teradata QueryGrid

Transit Gateway 架構

以 AWS Transit Gateway

您可以使用 Transit Gateway 來建立下列類型的連線:

Teradata VantageCloud 至 Teradata VantageCloud Enterprise

您的 VPC 至 Teradata VantageCloud Enterprise

Transit Gateway 由您擁有和管理。Transit Gateway-to-Teradata VantageCloud Enterprise VPC 連線和資料輸出會增加您負責的額外成本。

下圖顯示如何使用 Direct Connect 或 VPN 將資料中心連接到 AWS 帳戶中的 VPC。您可以使用 Transit Gateway 關閉資料中心的連線。

注意

由 Teradata 管理的 Teradata VantageCloud Enterprise 部署VPCs 會連接到您 AWS 帳戶中的 Transit Gateway。

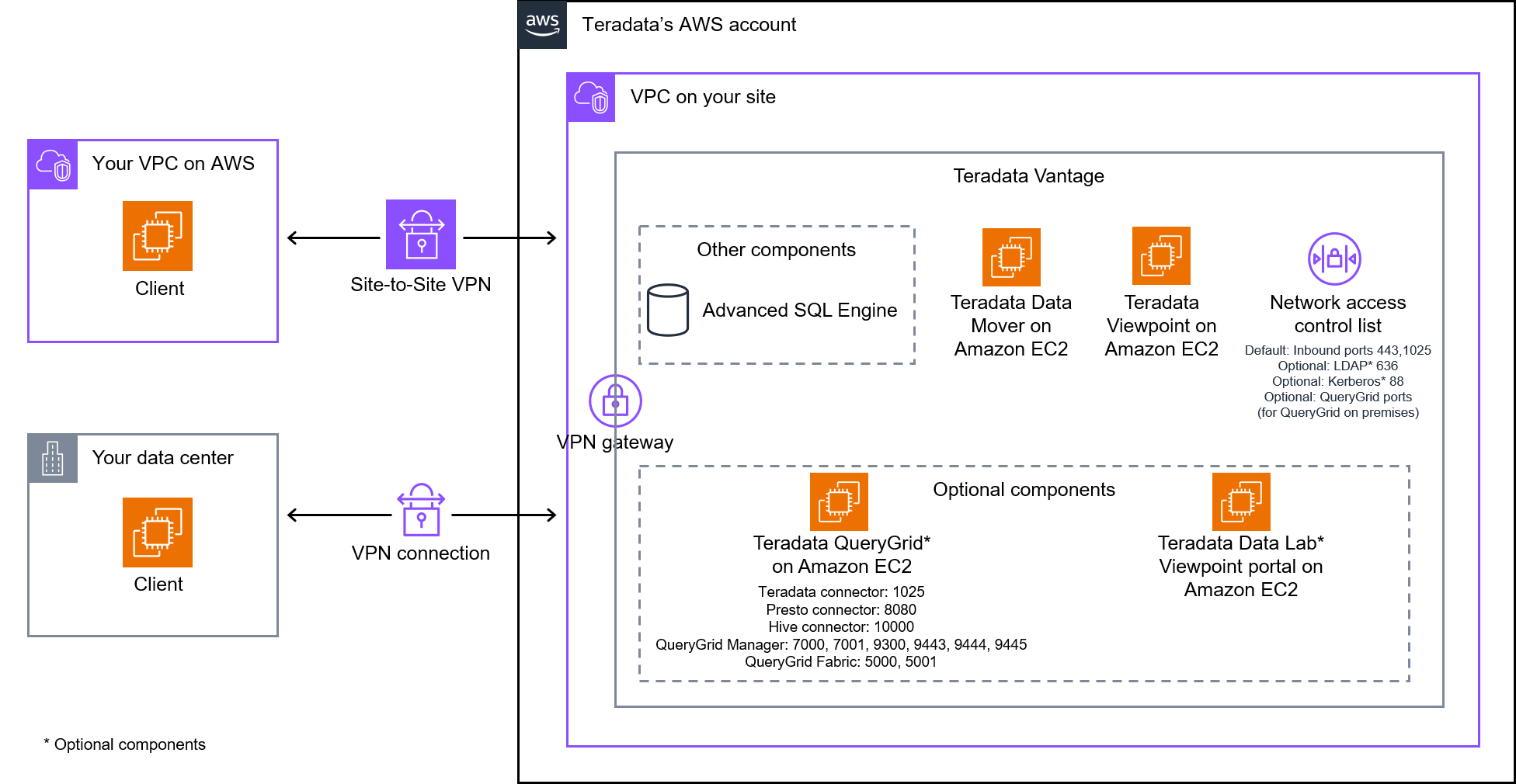

Site-to-site架構

訂閱 Teradata VantageCloud Enterprise 包含單一 AWS Site-to-Site VPN 連線。這種類型的連線也稱為 AWS 受管 VPN 連線。連線每秒最多可支援 1.25 GB (Gb)。當 VPN 流量透過網際網路路由時,需支付網路輸出費用。

支援混合雲端和多雲端對 AWS 受管 VPN 選項。對於 Amazon VPC-to-Amazon VPC VPN 連線,您可以設定軟體 VPN。如需詳細資訊,請參閱 AWS 白皮書文件中的軟體 VPN-to-AWS AWS Site-to-Site VPN。

下圖顯示支援兩種 VPN 組態的Site-to-Site架構。您可以將 Site-to-Site VPN 從資料中心連線至 Teradata VantageCloud Enterprise VPCs。您也可以將 Site-to-Site VPN 從 AWS 帳戶連接到 Teradata VantageCloud Enterprise VPCs。

PrivateLink 架構

AWS PrivateLink

PrivateLink 僅允許單向網路連線。需要從兩個端點啟動連線的應用程式需要兩個 PrivateLink 連線。

下圖顯示 PrivateLink 架構,其中 AWS 帳戶中的私有端點使用 PrivateLink 連線至 Teradata Vantage SQL Engine 節點。AWS 帳戶中的私有端點也會使用 PrivateLink 連線至 Teradata Viewpoint 伺服器。在圖表中,LDAP 設定了兩個 PrivateLink 連線,用於在 Teradata AWS 帳戶中的 VPC 與 AWS 帳戶中的 VPC 之間進行通訊。

如需詳細資訊,請參閱 AWS PrivateLink

Direct Connect 架構

您可以使用 AWS Direct Connect

Direct Connect 支援兩種架構選項。第一個選項是建議的選項,並使用 Direct Connect 閘道和虛擬私有閘道,如下圖所示。

若要根據上述圖表建置架構,您必須在 AWS 帳戶中建立 Direct Connect 閘道,並關閉私有虛擬介面 (VIF) 至 Direct Connect 閘道。然後,您將需要接受 Teradata AWS 帳戶上虛擬私有閘道的關聯提案。

第二個架構選項使用託管私有 VIF 和虛擬私有閘道,如下圖所示。

若要根據上述圖表建置架構,您必須建立託管私有 VIF,並與 Teradata VantageCloud Enterprise 共用 VIF 以建立連線。私有 VIF 是一種網路介面,可讓您使用 Direct Connect 連線至另一個 AWS 帳戶,例如 Teradata VantageCloud Enterprise AWS 帳戶。網路輸出費用適用於私有 VIFs。