本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

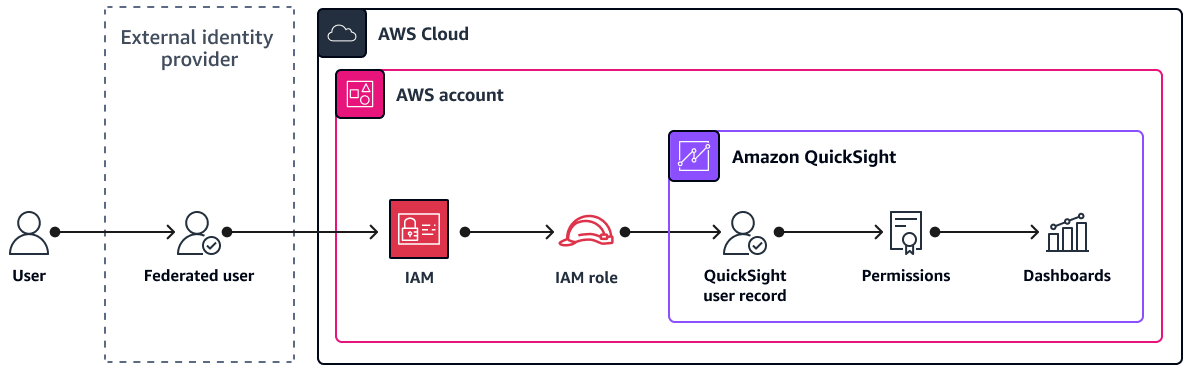

透過 IAM 和外部 IdP 設定聯合身分使用者對 QuickSight 的存取權

以下是此架構的特性:

-

Amazon QuickSight 使用者記錄會連結至 AWS Identity and Access Management (IAM) 角色和 IdP 中的使用者名稱,例如

QuickSightReader/DiegoRamirez@example.com。 -

使用者可以自行佈建存取權。

-

使用者登入其外部身分提供者。

-

如果停用電子郵件同步,使用者可在登入 QuickSight 時提供他們偏好的電子郵件地址。如果啟用電子郵件同步,QuickSight 會使用企業 IdP 中定義的電子郵件地址。如需詳細資訊,請參閱本指南中的 聯合身分使用者的 QuickSight 電子郵件同步。

-

IAM 角色包含信任政策,僅允許來自外部 IdP 的聯合身分使用者擔任該角色。

考量事項和使用案例

如果您已使用聯合身分來存取您的 AWS 帳戶,您可以使用此現有組態來擴展 QuickSight 的存取。對於 QuickSight 存取,您可以重複使用與佈建和檢閱存取權相同的程序 AWS 帳戶。

先決條件

-

QuickSight 中的管理許可。

-

您的組織已使用外部身分提供者,例如 Okta或 Ping。

設定存取權

如需說明,請參閱 QuickSight 文件中的使用 IAM 和 QuickSight 設定 IdP 聯合。如需設定 QuickSight 許可政策的詳細資訊,請參閱本指南設定 IAM 政策中的 。