本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

人力資源身分管理

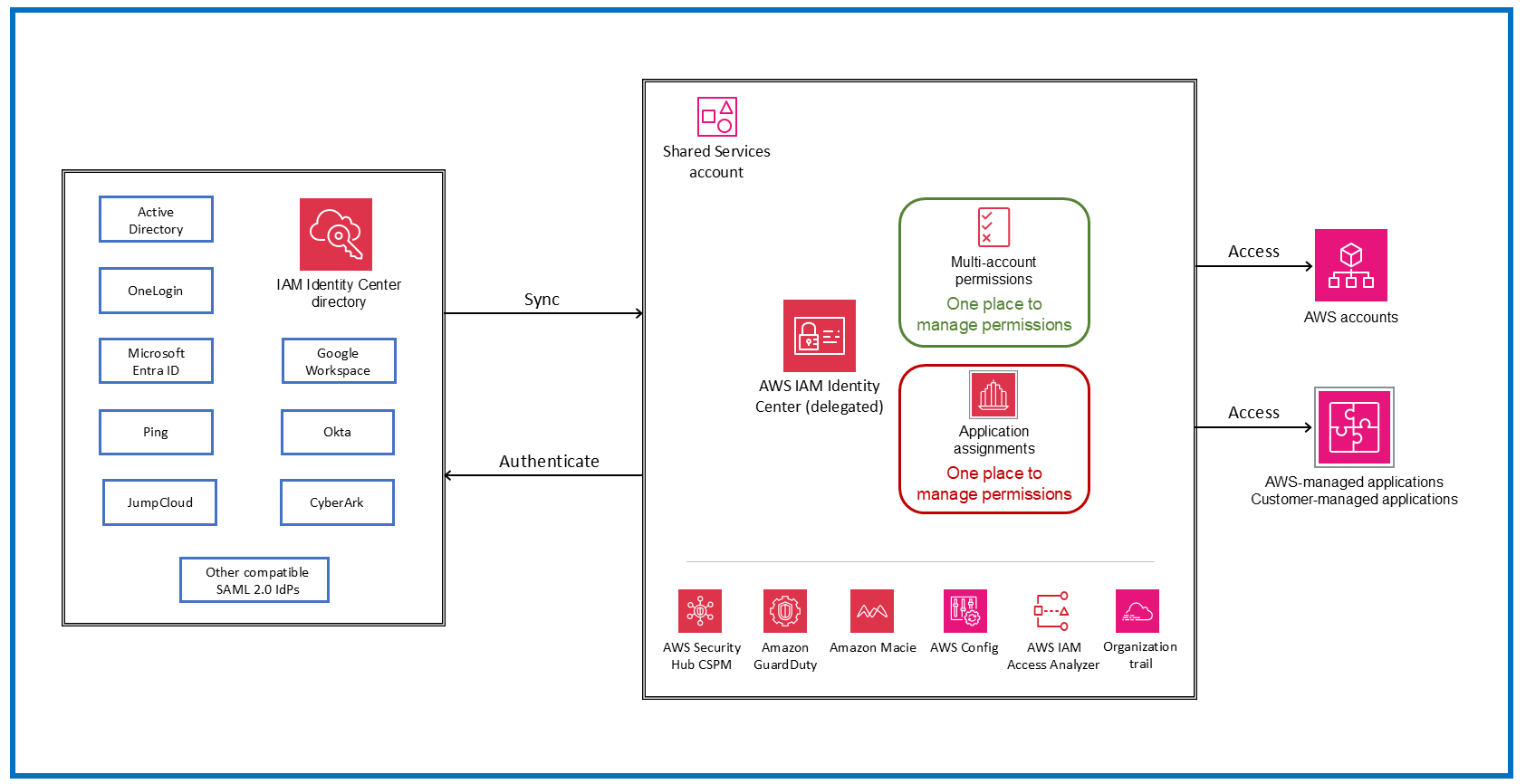

下圖中說明的人力資源身分管理是指管理對 資源的人工存取,以協助在您的雲端基礎設施和應用程式中建置和管理業務。它支援安全佈建、管理和移除存取權,因為員工加入組織、在角色之間移動,以及離開組織。身分管理員可以直接在 AWS 中建立身分,或連線到外部身分提供者 (IdP),讓員工能夠使用其公司登入資料,從一處安全地存取 AWS 帳戶和商業應用程式。

透過使用 AWS IAM Identity Center 管理對 AWS 受管應用程式的存取,您可以受益於新功能,例如從查詢應用程式到 AWS 資料服務的受信任身分傳播,以及 Amazon Q 等新服務,可在使用者從啟用 Amazon Q 的服務移至另一個服務時提供持續的使用者體驗。使用 IAM Identity Center for AWS 帳戶存取可防止建立和使用具有長期資源存取權的 IAM 使用者。反之,它可讓人力身分使用來自 IAM Identity Center 的臨時登入資料來存取 AWS 帳戶中的資源,這是安全性最佳實務。人力身分管理服務可讓您根據特定任務函數或使用者屬性,定義多帳戶 AWS 環境中 AWS 資源或應用程式的精細存取控制。這些服務也有助於稽核和檢閱 AWS 環境中的使用者活動。

AWS 提供多種人力資源身分和存取管理選項:AWS IAM Identity Center、IAM SAML 聯合和 AWS Managed Microsoft AD。

-

AWS IAM Identity Center 是管理人力存取 AWS 應用程式和多個 AWS 帳戶的建議服務。您可以搭配現有的身分來源使用此服務,例如 Okta、Microsoft Entra ID 或內部部署 Active Directory,或在目錄中建立使用者。IAM Identity Center 提供所有 AWS 服務,讓您對人力資源使用者和群組有共同的了解。AWS 受管應用程式與其整合,因此您不需要將身分來源個別連線至每個服務,而且您可以從中央位置管理和檢視您的人力資源存取權。您可以在繼續使用已建立的組態存取 AWS 帳戶時,使用 IAM Identity Center 來管理對 AWS 應用程式的存取。對於新的多帳戶環境,IAM Identity Center 是管理員工環境存取權的建議服務。您可以跨 AWS 帳戶一致地指派許可,而且您的使用者會收到跨 AWS 的單一登入存取權。

-

授予員工對 AWS 帳戶的存取權的替代方法是使用 IAM SAML 2.0 聯合。這涉及在您的組織的 IdP 和每個 AWS 帳戶之間建立one-to-one信任,不建議用於多帳戶環境。在您的組織中,您必須擁有支援 SAML 2.0 的 IdP,例如 Microsoft Entra ID、Okta 或其他相容的 SAML 2.0 供應商。

-

另一個選項是使用 Microsoft Active Directory (AD) 做為受管服務,在 AWS 中執行目錄感知工作負載。您也可以設定 AWS 雲端中 AWS Managed Microsoft AD 與現有內部部署 Microsoft Active Directory 之間的信任關係,透過使用 AWS IAM Identity Center 為使用者和群組提供任一網域中資源的存取權。

設計考量

-

雖然本節討論了多種服務和選項,但我們建議您使用 IAM Identity Center 來管理人力存取,因為它比其他兩種方法具有優勢。稍後章節討論個別方法的優點和使用案例。越來越多的 AWS 受管應用程式需要使用 IAM Identity Center。如果您目前使用 IAM 聯合,您可以啟用 IAM Identity Center 並搭配 AWS 應用程式使用,而無需變更現有的組態。

-

為了改善聯合彈性,建議您設定 IdP 和 AWS 聯合以支援多個 SAML 登入端點。如需詳細資訊,請參閱 AWS 部落格文章如何使用區域 SAML 端點進行容錯移轉

。