本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

身分和存取權管理

AWS Identity and Access Management (IAM) 可讓您更安全地管理對 AWS 帳戶 和 資源的存取。透過 IAM,您可以在主要 (根) 中建立多個使用者 AWS 帳戶。這些使用者可以擁有自己的登入資料:密碼、存取金鑰 ID 和私密金鑰,但所有 IAM 使用者都共用單一帳戶號碼。

您可以將 IAM 政策連接至使用者,以管理每個 IAM 使用者的資源存取層級。例如,您可以將政策連接至 IAM 使用者,以讓使用者存取帳戶中的 Amazon S3 服務和相關資源,但不提供任何其他服務或資源的存取權。

若要更有效率的存取管理,您可以建立 IAM 群組,這是使用者的集合。當您將政策連接到群組時,它將影響身為該群組成員的所有使用者。

除了在使用者和群組層級管理許可之外,IAM 還支援 IAM 角色的概念。如同使用者和群組,您可以將政策連接至 IAM 角色。然後,您可以將 IAM 角色與 Amazon EC2 執行個體建立關聯。在 EC2 執行個體上執行的應用程式可以使用 AWS IAM 角色提供的許可存取 。如需搭配 Toolkit 使用 IAM 角色的詳細資訊,請參閱建立 IAM 角色。如需 IAM 的詳細資訊,請前往 IAM 使用者指南。

建立和設定 IAM 使用者

IAM 使用者可讓您授予其他人存取您的 的權限 AWS 帳戶。由於您可以將政策連接至 IAM 使用者,因此您可以精確地限制 IAM 使用者可存取的資源,以及他們可以在這些資源上執行的操作。

最佳實務是,存取 的所有使用者都 AWS 帳戶 應該以 IAM 使用者身分執行此操作,即使是帳戶擁有者也是如此。這可確保如果其中一個 IAM 使用者的登入資料遭到入侵,只有這些登入資料可以停用。您不需要停用或變更帳戶的根登入資料。

從 Toolkit for Visual Studio 中,您可以透過將 IAM 政策連接至使用者,或將使用者指派給群組,將許可指派給 IAM 使用者。指派給群組的 IAM 使用者會從連接到群組的政策衍生其許可。如需詳細資訊,請參閱建立 IAM 群組,以及新增 IAM 使用者到 IAM 群組。

從 Toolkit for Visual Studio 中,您也可以為 IAM 使用者產生 AWS 登入資料 (存取金鑰 ID 和私密金鑰)。如需詳細資訊,請參閱為 IAM 使用者產生登入資料

Toolkit for Visual Studio 支援指定 IAM 使用者登入資料,以透過 AWS Explorer 存取 服務。由於 IAM 使用者通常無法完整存取所有 Amazon Web Services,因此可能無法使用 AWS Explorer 中的某些功能。如果您在作用中帳戶為 IAM 使用者時,使用 AWS Explorer 變更資源,然後將作用中帳戶切換至根帳戶,則在您重新整理 AWS Explorer 中的檢視之前,可能不會顯示變更。若要重新整理檢視,請選擇重新整理 () 按鈕。

如需有關如何從 設定 IAM 使用者的資訊 AWS Management Console,請參閱《IAM 使用者指南》中的使用使用者和群組。

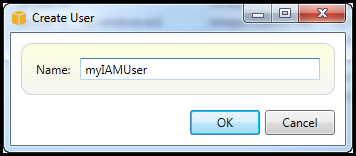

建立 IAM 使用者

新使用者會在AWS Identity and Access Management節點下的 使用者 下顯示為子節點。

如需如何建立政策並將其連接至使用者的詳細資訊,請參閱建立 IAM 政策。

建立 IAM 群組

群組提供將 IAM 政策套用至使用者集合的方法。如需有關如何管理 IAM 使用者和群組的資訊,請參閱《IAM 使用者指南》中的使用使用者和群組。

建立 IAM 群組

-

在 AWS Explorer 的 Identity and Access Management 下,開啟群組的內容 (按一下滑鼠右鍵) 選單,然後選擇建立群組。

-

在建立群組對話方塊中,輸入 IAM 群組的名稱,然後選擇確定。

Create IAM group

Create IAM group

新的 IAM 群組會出現在 Identity and Access Management 的 Groups 子節點下。

如需如何建立政策並將其連接至 IAM 群組的詳細資訊,請參閱建立 IAM 政策。

將 IAM 使用者新增至 IAM 群組

屬於 IAM 群組成員的 IAM 使用者會從連接到群組的政策衍生存取許可。IAM 群組的目的是更輕鬆地管理 IAM 使用者集合的許可。

如需連接至 IAM 群組的政策如何與連接至該 IAM 群組成員之 IAM 使用者的政策互動的相關資訊,請參閱《IAM 使用者指南》中的管理 IAM 政策。

在 AWS Explorer 中,您可以從使用者子節點將 IAM 使用者新增至 IAM 群組,而不是群組子節點。

將 IAM 使用者新增至 IAM 群組

-

在 AWS Explorer 的 Identity and Access Management 下,開啟使用者的內容 (按一下滑鼠右鍵) 選單,然後選擇編輯。

Assign an IAM user to a IAM group

Assign an IAM user to a IAM group -

群組索引標籤的左側窗格會顯示可用的 IAM 群組。右窗格會顯示指定 IAM 使用者已經是成員的群組。

若要將 IAM 使用者新增至群組,請在左側窗格中選擇 IAM 群組,然後選擇 > 按鈕。

若要從群組中移除 IAM 使用者,請在右窗格中選擇 IAM 群組,然後選擇 < 按鈕。

若要將 IAM 使用者新增至所有 IAM 群組,請選擇 >> 按鈕。同樣地,若要從所有群組中移除 IAM 使用者,請選擇 << 按鈕。

若要選擇多個群組,請依序選擇它們。您不需要按住 Control 金鑰。若要從您的選擇中清除群組,只需再次選擇即可。

-

當您完成將 IAM 使用者指派給 IAM 群組後,請選擇儲存。

產生 IAM 使用者的登入資料

透過 Toolkit for Visual Studio,您可以產生用於進行 API 呼叫的存取金鑰 ID 和私密金鑰 AWS。您也可以透過 Toolkit 指定這些金鑰來存取 Amazon Web Services。如需如何指定登入資料以搭配 Toolkit 使用的詳細資訊,請參閱 網頁。如需如何安全地處理登入資料的詳細資訊,請參閱管理 AWS 存取金鑰的最佳實務。

Toolkit 無法用來產生 IAM 使用者的密碼。

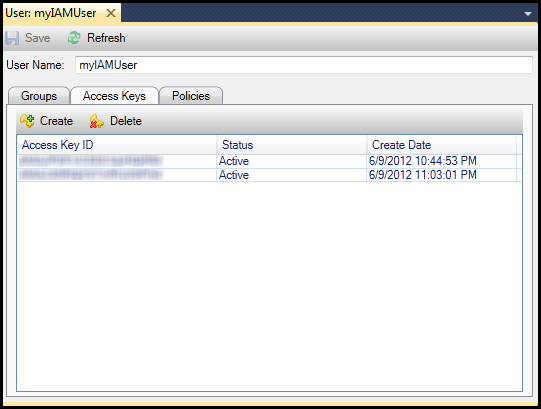

為 IAM 使用者產生登入資料

-

在 AWS Explorer 中,開啟 IAM 使用者的內容 (按一下滑鼠右鍵) 選單,然後選擇編輯。

-

若要產生登入資料,請在存取金鑰索引標籤上,選擇建立。

您可以為每位 IAM 使用者產生最多兩組登入資料。如果您已有兩組登入資料,且需要建立額外的集合,則必須刪除其中一個現有的集合。

reate credentials for IAM user

reate credentials for IAM user如果您希望 Toolkit 將秘密存取金鑰的加密副本儲存到本機磁碟機,請選取本機儲存秘密存取金鑰。 AWS 只有在建立時才會傳回秘密存取金鑰。您也可以從對話方塊複製私密存取金鑰,並將其儲存在安全的位置。

-

選擇確定。

產生登入資料後,您可以從存取金鑰索引標籤檢視登入資料。如果您已選取選項,讓 Toolkit 在本機儲存私密金鑰,則會顯示在這裡。

如果您自行儲存私密金鑰,並希望 Toolkit 儲存私密金鑰,請在私密存取金鑰方塊中輸入私密存取金鑰,然後選取在本機儲存私密存取金鑰。

若要停用登入資料,請選擇設為非作用中。(如果您懷疑登入資料已洩露,您可以執行此操作。 如果您收到安全憑證的保證,您可以重新啟用憑證。)

建立 IAM 角色

Toolkit for Visual Studio 支援 IAM 角色的建立和組態。就像使用者和群組一樣,您可以將政策連接到 IAM 角色。然後,您可以將 IAM 角色與 Amazon EC2 執行個體建立關聯。與 EC2 執行個體的關聯是透過執行個體描述檔處理,這是角色的邏輯容器。在 EC2 執行個體上執行的應用程式會自動獲得與 IAM 角色相關聯之政策指定的存取層級。即使應用程式尚未指定其他 AWS 登入資料,也是如此。

例如,您可以建立角色並將政策連接至該角色,以限制只能存取 Amazon S3。將此角色與 EC2 執行個體建立關聯後,您可以在該執行個體上執行應用程式,而應用程式將可存取 Amazon S3,但不能存取任何其他服務或資源。這種方法的優點是您不需要擔心在 EC2 執行個體上安全地傳輸和儲存 AWS 憑證。

如需 IAM 角色的詳細資訊,請參閱《IAM 使用者指南》中的使用 IAM 角色。如需 AWS 使用與 Amazon EC2 執行個體相關聯的 IAM 角色存取 的程式範例,請前往 Java、.NET、PHP 和 Ruby 的 AWS 開發人員指南 (使用 IAM 設定登入資料、建立 IAM 角色和使用 IAM 政策)。

建立 IAM 角色

-

在 AWS Explorer 的 Identity and Access Management 下,開啟角色的內容 (按一下滑鼠右鍵) 選單,然後選擇建立角色。

-

在建立角色對話方塊中,輸入 IAM 角色的名稱,然後選擇確定。

Create IAM role

Create IAM role

新的 IAM 角色會出現在 Identity and Access Management 中的角色下。

如需如何建立政策並將其連接至角色的詳細資訊,請參閱建立 IAM 政策。

建立 IAM 政策

政策是 IAM 的基礎。政策可以與 IAM 實體建立關聯,例如使用者、群組或角色。政策會指定為使用者、群組或角色啟用的存取層級。

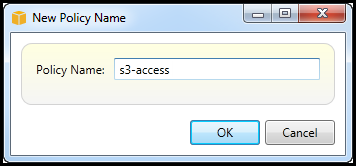

建立 IAM 政策

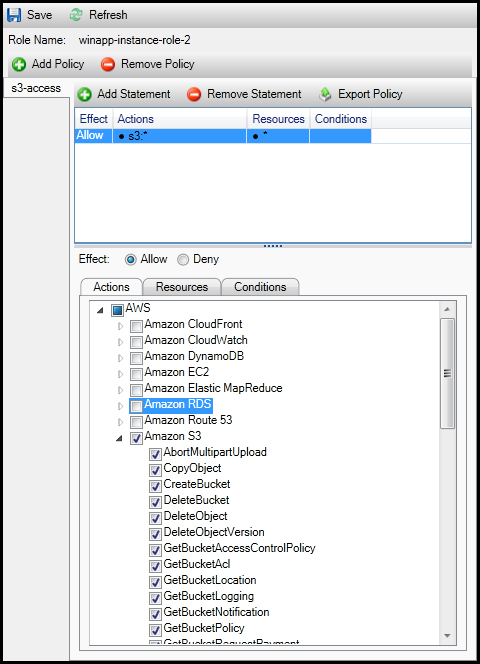

在 AWS Explorer 中,展開AWS Identity and Access Management節點,然後展開要連接政策的實體類型 (群組、角色或使用者) 節點。例如,開啟 IAM 角色的內容選單,然後選擇編輯。

與角色相關聯的標籤會顯示在 AWS Explorer 中。選擇新增政策連結。

在新政策名稱對話方塊中,輸入政策的名稱 (例如,s3-access)。

在政策編輯器中,新增政策陳述式以指定要提供給角色的存取層級 (在此範例中,為與政策相關聯的 winapp-instance-role-2。在此範例中,政策提供 Amazon S3 的完整存取權,但無法存取任何其他資源。

如需更精確的存取控制,您可以在政策編輯器中展開子節點,以允許或不允許與 Amazon Web Services 相關聯的動作。

編輯政策後,請選擇儲存連結。