本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

閘道端點

閘道 VPC 端點不需要您的 VPC 有網際網路閘道或 NAT 裝置,就可以提供與 Amazon S3 和 DynamoDB 的可靠連線。與其他類型的 VPC 端點不同 AWS PrivateLink,閘道端點不會使用。

Amazon S3 和 DynamoDB 同時支援閘道端點和界面端點。有關選項的比較,請參閱以下內容:

定價

使用閘道端點不需額外付費。

概要

您可以透過公有服務端點或透過閘道端點來存取 Amazon S3 和 DynamoDB。此概觀會比較這些方法。

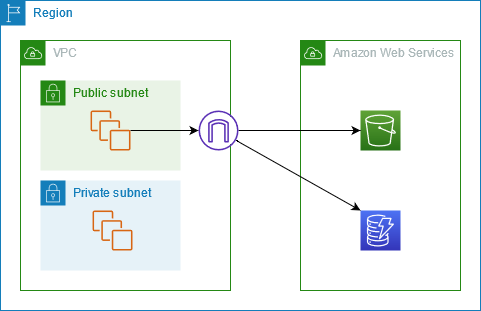

透過網際網路閘道進行存取

下圖顯示執行個體如何透過其公有服務端點存取 Amazon S3 和 DynamoDB。從公有子網中的執行個體到 Amazon S3 或 DynamoDB 的流量會路由到 VPC 的網際網路閘道,然後路由至該服務。私有子網中的執行個體無法將流量傳送到 Amazon S3 或 DynamoDB,因為根據定義,私有子網沒有通往網際網路閘道的路由。若要讓私有子網路中的執行個體將流量傳送到 Amazon S3 或 DynamoDB,您需要將 NAT 裝置新增到公有子網路,並將私有子網路中的流量路由到 NAT 裝置。雖然 Amazon S3 或 DynamoDB 的流量會周遊網際網路閘道,但不會離開網路。 AWS

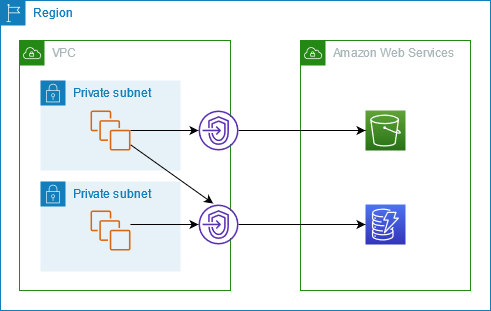

透過閘道端點進行存取

下圖顯示執行個體如何透過閘道端點來存取 Amazon S3 和 DynamoDB。從您的 VPC 到 Amazon S3 或 DynamoDB 的流量會路由至閘道端點。每個子網路由表都必須有一個路由,該路由會使用服務的字首清單,將目的地為該服務的流量傳送到閘道端點。如需詳細資訊,請參閱《Amazon VPC 使用者指南》中的 AWS受管字首清單。

路由

建立閘道端點時,您可以為啟用的子網選擇 VPC 路由表。下列路由會自動新增至您選取的每個路由表。目的地是所擁有之服務的前置詞清單 AWS ,目標是閘道端點。

| 目的地 | 目標 |

|---|---|

prefix_list_id |

gateway_endpoint_id |

考量事項

-

您可以查看我們新增到路由表中的端點路由,但無法修改或刪除它們。若要將端點路由新增至路由表,請將其與閘道端點建立關聯。當您取消路由表與閘道端點的關聯或刪除閘道端點時,我們會刪除端點路由。

-

與閘道端點相關聯的路由表關聯的子網中的所有執行個體會自動使用閘道端點來存取服務。與這些路由表沒有關聯的子網中的執行個體會使用公有服務端點,而不是閘道端點。

-

路由表可以同時具有到 Amazon S3 的端點路由和到 DynamoDB 的端點路由。您可以在多個路由表中擁有相同服務 (Amazon S3 或 DynamoDB) 的端點路由。您不能在單一路由表中擁有相同服務 (Amazon S3 或 DynamoDB) 的多個端點路由。

-

我們會使用最具體且符合流量的路由,從而判斷如何路由流量 (最長的字首相符)。對於具有端點路由的路由表,這意味著以下內容:

-

如果有一個路由將所有網際網路流量 (0.0.0.0/0) 傳送至網際網路閘道,則該端點路由對於目的地為當前區域中的服務 (Amazon S3 或 DynamoDB) 的流量具有優先權。目的地為不同的流量 AWS 服務 使用互聯網閘道。

-

目的地為不同區域中服務 (Amazon S3 或 DynamoDB) 的流量會前往網際網路閘道,因為字首清單是特定於某個區域。

-

如果有一個路由會為相同區域中的服務 (Amazon S3 或 DynamoDB) 指定確切的 IP 地址範圍,則該路由優先於端點路由。

-

安全

當執行個體透過閘道端點存取 Amazon S3 或 DynamoDB 時,會使用其公有端點來存取服務。這些執行個體的安全群組必須允許進出服務的流量。以下是傳出規則範例。其會參照服務的字首清單 ID。

| 目的地 | 通訊協定 | 連接埠範圍 |

|---|---|---|

prefix_list_id |

TCP | 443 |

這些執行個體之子網路的網路 ACL 也必須允許進出服務的流量。以下是傳出規則範例。您無法在網路 ACL 規則中參照字首清單,但可以從服務的字首清單中取得服務的 IP 地址範圍。

| 目的地 | 通訊協定 | 連接埠範圍 |

|---|---|---|

service_cidr_block_1 |

TCP | 443 |

service_cidr_block_2 |

TCP | 443 |

service_cidr_block_3 |

TCP | 443 |