本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

在沒有邊界閘道通訊協定的情況下對 AWS Site-to-Site VPN 連線進行故障診斷

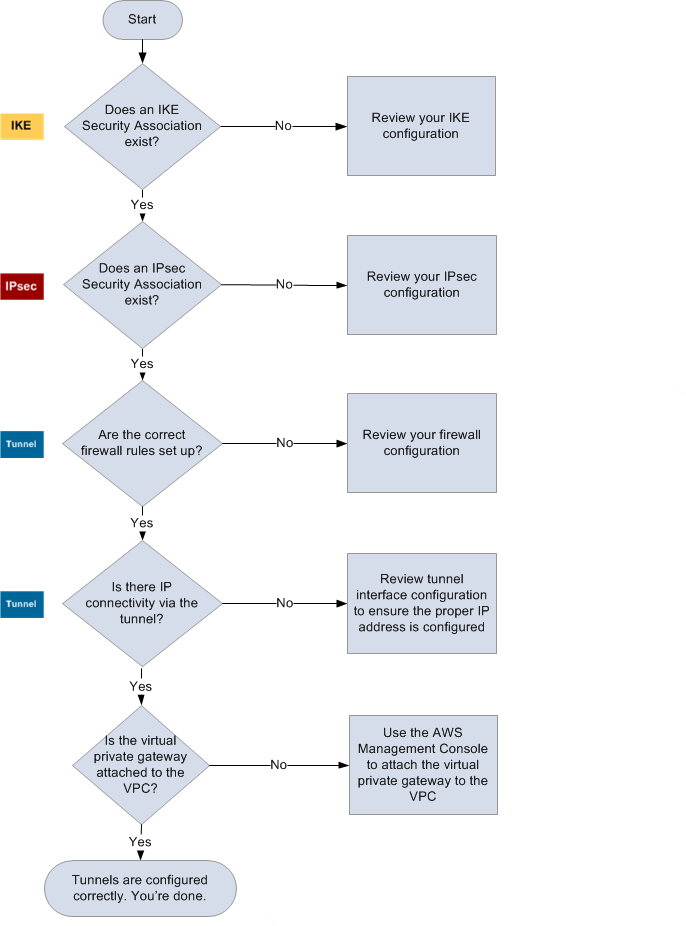

下圖及下表提供不使用邊界閘道協定 (BGP) 之客戶閘道裝置的故障診斷一般說明。我們也建議您啟用裝置的偵錯功能。詳細資訊請洽閘道裝置開發廠商。

| IKE |

判斷 IKE 安全關聯是否存在。 需要有 IKE 安全關聯才能交換用來建立 IPsec 安全關聯的金鑰。 如果 IKE 安全關聯不存在,請檢閱您的 IKE 組態設定。您必須如組態檔案中所列,設定加密、身分驗證、完美遠期保密和模式參數。 如果 IKE 安全關聯存在,請移至「IPsec」。 |

| IPsec |

判斷 IPsec 安全關聯 (SA) 是否存在。 IPsec SA 是通道本身。查詢您的客戶閘道裝置,以判斷 IPsec SA 是否處於作用中狀態。請務必如組態檔案中所列,設定加密、身分驗證、完美遠期保密和模式參數。 如果 IPsec SA 不存在,請檢閱您的 IPsec 組態。 如果 IPsec SA 存在,請移至「通道」。 |

| 通道 |

確認已設定必要的防火牆規則 (如需規則清單,請參閱AWS Site-to-Site VPN 客戶閘道裝置的防火牆規則)。如已設定,請繼續。 判斷 IP 連線是否通過通道。 通道的每一端皆有如組態檔案中指定的 IP 地址。虛擬私有閘道地址是做為 BGP 鄰近地址的地址。從您的客戶閘道裝置 ping 這個地址,判斷是否正確加密及解密 IP 流量。 如果 ping 不成功,請檢閱您的通道界面組態,確定設定正確的 IP 地址。 如果 ping 成功,請移至「靜態路由」。 |

|

靜態路由 |

針對每一個通道執行下列作業:

如果通道不在此狀態,請檢閱您的裝置組態。 確認兩個通道均處於此狀態,作業即完成。 |