本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

為客戶 AWS Virtual Private Network 閘道裝置設定動態路由

以下是使用使用者界面 (如果有的話) 來設定客戶閘道裝置的一些範例程序。

- Check Point

-

以下是使用 Gaia Web 入口網站和 Check Point SmartDashboard 來設定執行 R77.10 或更高版本 Check Point Security Gateway 裝置的步驟。您也可以參閱 Check Point Support Center 上的 Amazon Web Services (AWS) VPN BGP

文章。 設定通道界面

第一個步驟是建立 VPN 通道,並為每個通道提供客戶閘道和虛擬私有閘道的私有 (內部) IP 地址。若要建立第一個通道,請使用組態檔案

IPSec Tunnel #1區段下提供的資訊。若要建立第二個通道,請使用組態檔案IPSec Tunnel #2區段下提供的值。-

透過 SSH 連線到您的安全閘道。若您使用非預設的殼層,請藉由執行下列命令來變更到 clish:

clish -

執行下列命令來設定客戶閘道 ASN (在建立客戶閘道時提供的 ASN AWS)。

set as65000 -

使用組態檔案

IPSec Tunnel #1區段下提供的資訊,為第一個通道建立通道界面。為您的通道提供一個唯一名稱,例如AWS_VPC_Tunnel_1。add vpn tunnel 1 type numbered local169.254.44.234remote169.254.44.233peerAWS_VPC_Tunnel_1set interface vpnt1 state on set interface vpnt1 mtu1436 -

使用組態檔案

IPSec Tunnel #2區段下提供的資訊,重複這些命令來建立第二個通道。為您的通道提供一個唯一名稱,例如AWS_VPC_Tunnel_2。add vpn tunnel 1 type numbered local169.254.44.38remote169.254.44.37peerAWS_VPC_Tunnel_2set interface vpnt2 state on set interface vpnt2 mtu1436 -

設定虛擬私有閘道 ASN。

set bgp external remote-as7224on -

使用組態檔案

IPSec Tunnel #1區段下提供的資訊,設定第一個通道的 BGP。set bgp external remote-as7224peer169.254.44.233on set bgp external remote-as7224peer169.254.44.233holdtime 30 set bgp external remote-as7224peer169.254.44.233keepalive 10 -

使用組態檔案

IPSec Tunnel #2區段下提供的資訊,設定第二個通道的 BGP。set bgp external remote-as7224peer169.254.44.37on set bgp external remote-as7224peer169.254.44.37holdtime 30 set bgp external remote-as7224peer169.254.44.37keepalive 10 -

儲存組態。

save config

建立 BGP 政策

接著,建立一個 BGP 政策,其允許透過 AWS公告的路由匯入。然後,設定您的客戶閘道,將其本機路由公告到 AWS。

-

在 Gaia WebUI 中,選擇 Advanced Routing (進階路由)、Inbound Route Filters (傳入路由篩選條件)。選擇 Add (新增),然後選取 Add BGP Policy (Based on AS) (新增 BGP 政策 (以 AS 為基礎))。

-

對於 Add BGP Policy (新增 BGP 政策),在第一個欄位中選取介於 512 和 1024 間的數值,然後在第二個欄位輸入虛擬私有閘道 ASN (例如

7224)。 -

選擇 Save (儲存)。

公告本機路由

下列步驟適用於分佈本機界面路由。您也可以從不同的來源重新分佈路由 (例如:靜態路由,或是透過動態路由通訊協定取得的路由)。如需詳細資訊,請參閱 Gaia Advanced Routing R77 Versions Administration Guide

。 -

在 Gaia WebUI 中,選擇 Advanced Routing (進階路由)、Routing Redistribution (路由重新分佈)。選擇 Add Redistribution From (從...新增重新分佈),然後選取 Interface (界面)。

-

針對 To Protocol (至通訊協定),選取虛擬私有閘道 ASN (例如

7224)。 -

針對 Interface (界面),選取內部界面。選擇儲存。

定義新的網路物件

接著,建立每個 VPN 通道的網路物件,指定虛擬私有閘道的公有 (外部) IP 地址。您稍後會將這些網路物件新增為您 VPN 社群的附屬閘道。您也需要建立空白群組,做為 VPN 網域的預留位置。

-

開啟 Check Point SmartDashboard。

-

針對 Groups (群組),開啟內容選單,然後選擇 Groups (群組)、Simple Group (簡易群組)。您可以為每個網路物件使用相同的群組。

-

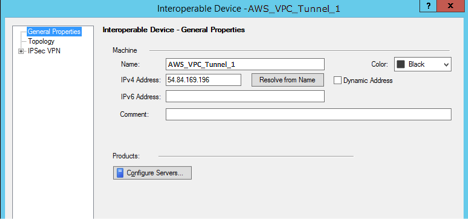

針對 Network Objects (網路物件),開啟內容 (按右鍵) 選單,然後選擇 New (新增)、Interoperable Device (互通裝置)。

-

針對 Name (名稱),輸入您在步驟 1 中為您的通道提供的名稱,例如

AWS_VPC_Tunnel_1或AWS_VPC_Tunnel_2。 -

針對 IPv4 Address (IPv4 地址),輸入組態檔案中提供的虛擬私有閘道外部 IP 地址,例如

54.84.169.196。儲存您的設定,然後關閉對話方塊。

-

在左側分類窗格中,選擇 Topology (拓撲)。

-

在 VPN Domain (VPN 網域) 區段中,選擇 Manually defined (手動定義),然後瀏覽並選取您在步驟 2 中建立的空白簡易群組。選擇確定。

-

使用組態檔案

IPSec Tunnel #2區段下的資訊,重複這些步驟來建立第二個網路物件。 -

前往您的閘道網路物件,開啟您的閘道或叢集物件,然後選擇 Topology (拓撲)。

-

在 VPN Domain (VPN 網域) 區段中,選擇 Manually defined (手動定義),然後瀏覽並選取您在步驟 2 中建立的空白簡易群組。選擇確定。

注意

您可以保留您已設定的任何現有 VPN 網域。但請確保使用或由新 VPN 連接提供的主機和網路都並非在該 VPN 網域中宣告,尤其是當 VPN 網域是自動衍生時。

注意

若您使用叢集,請編輯拓撲並將界面定義為叢集界面。使用組態檔案中指定的 IP 地址。

建立及設定 VPN 社群、IKE 和 IPsec 設定

接著,在您的 Check Point 閘道上建立 VPN 社群,並在將每個通道的網路物件 (互通裝置) 新增至其中。您也可以設定網際網路金鑰交換 (IKE) 和 IPsec 設定。

-

從您的閘道屬性中,在分類窗格中選擇 IPSec VPN。

-

選擇 Communities (社群)、New (新增)、Star Community (星型社群)。

-

為您的社群提供名稱 (例如

AWS_VPN_Star),然後在分類窗格中選擇 Center Gateways (中央閘道)。 -

選擇 Add (新增),然後將您的閘道或叢集新增到參與者閘道清單。

-

在分類窗格中,選擇 Satellite Gateways (附屬閘道)、Add (新增),然後將您先前建立的互通裝置 (

AWS_VPC_Tunnel_1和AWS_VPC_Tunnel_2) 新增到參與者閘道清單。 -

在分類窗格中,選擇 Encryption (加密)。在 Encryption Method (加密方法) 區段中,選擇 IKEv1 for IPv4 and IKEv2 for IPv6 (適用於 IPv4 的 IKEv1 和適用於 IPv6 的 IKEv2)。在 Encryption Suite (加密產品套件) 區段中,選擇 Custom (自訂)、Custom Encryption (自訂加密)。

注意

您必須為 IKEv1 功能選取 IKEv1 for IPv4 and IKEv2 for IPv6 (適用於 IPv4 的 IKEv1 和適用於 IPv6 的 IKEv2) 選項。

-

在對話方塊中,如下所示設定加密屬性,然後在完成時選擇 OK (確定):

-

IKE 安全關聯 (階段 1) 屬性:

-

Perform key exchange encryption with (使用下列方式執行金鑰交換):AES-128

-

Perform data integrity with (使用下列方式執行資料完整性):SHA-1

-

-

IPsec 安全關聯 (階段 2) 屬性:

-

Perform IPsec data encryption with (使用下列方式執行 IPsec 資料加密):AES-128

-

Perform data integrity with (使用下列方式執行資料完整性):SHA-1

-

-

-

在分類窗格中,選擇 Tunnel Management (通道管理)。選擇 Set Permanent Tunnels (設定永久通道)、On all tunnels in the community (在社群中的所有通道上)。在 VPN Tunnel Sharing (VPN 通道共享) 區段中,選擇 One VPN tunnel per Gateway pair (每個閘道對一個 VPN 通道)。

-

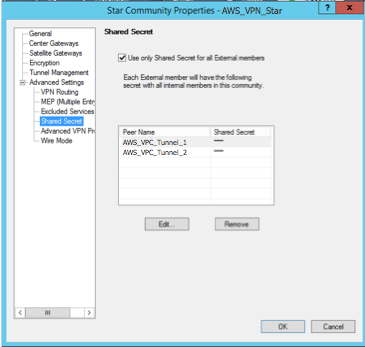

在分類窗格中,展開 Advanced Settings (進階設定) 並選擇 Shared Secret (共享秘密)。

-

選取第一個通道的對等名稱、選擇 Edit (編輯),然後輸入組態檔案中

IPSec Tunnel #1區段內指定的預先共用金鑰。 -

選取第二個通道的對等名稱、選擇 Edit (編輯),然後輸入組態檔案中

IPSec Tunnel #2區段內指定的預先共用金鑰。

-

在 Advanced Settings (進階設定) 分類中,選擇 Advanced VPN Properties (進階 VPN 屬性),設定屬性如下,然後在完成時選擇 OK (確定):

-

IKE (階段 1):

-

Use Diffie-Hellman group (使用 Diffie-Hellman 群組):

Group 2 (1024 bit) -

Renegotiate IKE security associations every

480minutes (每 480 分鐘重新交涉 IKE 安全關聯)

-

-

IPsec (階段 2):

-

選擇 Use Perfect Forward Secrecy (使用完美遠期保密)

-

Use Diffie-Hellman group (使用 Diffie-Hellman 群組):

Group 2 (1024 bit) -

Renegotiate IPsec security associations every

3600seconds (每 3600 秒重新交涉 IPsec 安全關聯)

-

-

建立防火牆規則

接著,使用防火牆規則和允許 VPC 和本機網路間通訊的方向性比對規則來設定政策。您接著便會在您的閘道上安裝政策。

-

在 SmartDashboard 中,為您的閘道選擇 Global Properties (全域屬性)。在分類窗格中,展開 VPN 並選擇 Advanced (進階)。

-

選擇 Enable VPN Directional Match in VPN Column (在 VPN 欄中啟用 VPN 方向性比對),然後選擇 OK (確定)。

-

在 SmartDashboard 中,選擇 Firewall (防火牆),然後使用下列規則建立政策:

-

允許 VPC 子網路透過必要的通訊協定,與本機網路進行通訊。

-

允許本機網路透過必要的通訊協定,與 VPC 子網路進行通訊。

-

-

開啟 VPN 欄中儲存格的內容選單,然後選擇 Edit Cell (編輯儲存格)。

-

在 VPN Match Conditions (VPN 比對條件) 對話方塊中,選擇 Match traffic in this direction only (僅比對此方向的流量)。透過為每個項目選擇 Add (新增) 來建立下列方向性比對規則,並在完成時選擇 OK (確定):

-

internal_clear> VPN 社群 (您先前建立的 VPN 星型社群,例如AWS_VPN_Star) -

VPN 社群 > VPN 社群

-

VPN 社群 >

internal_clear

-

-

在 SmartDashboard 中,選擇 Policy (政策)、Install (安裝)。

-

在對話方塊中,選擇您的閘道,然後選擇 OK (確定) 以安裝政策。

修改 tunnel_keepalive_method 屬性

您的 Check Point 閘道可以使用無效對等偵測 (DPD) 來識別 IKE 關聯是否已關閉。若要設定永久通道的 DPD,必須在 AWS VPN 社群中設定永久通道。

根據預設,VPN 閘道的

tunnel_keepalive_method屬性已設為tunnel_test。您必須將值變更為dpd。在 VPN 社群中的每個 VPN 閘道都會要求 DPD 監控必須設定tunnel_keepalive_method屬性,包括任何第三方 VPN 閘道。您不能為相同的閘道設定不同的監控機制。您可以使用 GuiDBedit 工具更新

tunnel_keepalive_method屬性。-

開啟 Check Point SmartDashboard,然後選擇 Security Management Server (安全管理伺服器)、Domain Management Server (網域管理伺服器)。

-

選擇 File (檔案)、Database Revision Control... (資料庫修訂控制...),並建立修訂快照。

-

關閉所有 SmartConsole 視窗,例如 SmartDashboard、SmartView Tracker 和 SmartView Monitor。

-

啟動 GuiDBedit 工具。如需詳細資訊,請參閱 Check Point Support Center 上的 Check Point Database Tool

文章。 -

選擇 Security Management Server (安全管理伺服器)、Domain Management Server (網域管理伺服器)。

-

在左上方的窗格中,選擇 Table (資料表)、Network Objects (網路物件)、network_objects。

-

在右上方窗格中,選取相關的 Security Gateway (安全閘道)、Cluster (叢集) 物件。

-

按下 CTRL+F,或使用 Search (搜尋) 選單搜尋下列內容:

tunnel_keepalive_method。 -

在下方窗格中,開啟

tunnel_keepalive_method的內容選單,然後選取 Edit... (編輯...)。選擇 dpd、OK (確定)。 -

為每個做為 AWS VPN 社群一部分的閘道重複步驟 7 到 9。

-

選擇 File (檔案)、Save All (全部儲存)。

-

關閉 GuiDBedit 工具。

-

開啟 Check Point SmartDashboard,然後選擇 Security Management Server (安全管理伺服器)、Domain Management Server (網域管理伺服器)。

-

在相關 Security Gateway (安全閘道)、Cluster (叢集) 物件上安裝政策。

如需詳細資訊,請參閱 Check Point Support Center 上的 New VPN features in R77.10

文章。 啟用 TCP MSS 夾鉗

TCP MSS 夾鉗降低 TCP 封包的區段大小上限,防止封包分散。

-

導覽至下列目錄:

C:\Program Files (x86)\CheckPoint\SmartConsole\R77.10\PROGRAM\。 -

透過執行

GuiDBEdit.exe檔案,開啟 Check Point Database Tool。 -

選擇 Table (資料表)、Global Properties (全域屬性)、properties (屬性)。

-

針對

fw_clamp_tcp_mss,選擇 Edit (編輯)。將值變更為true,然後選擇 OK (確定)。

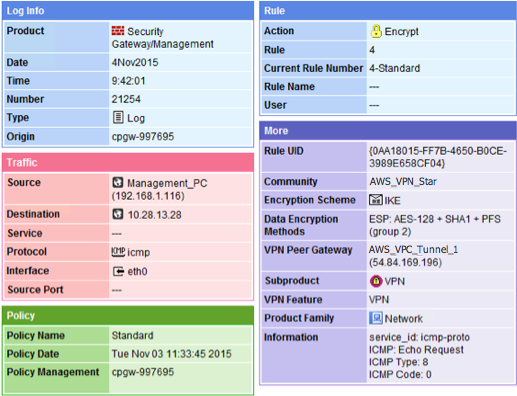

驗證通道狀態

您可以透過在命令列工具以專家模式執行下列命令,來驗證通道狀態。

vpn tunnelutil在顯示的選項中,選擇 1 來驗證 IKE 關聯,以及 2 來驗證 IPsec 關聯。

您也可以使用 Check Point Smart Tracker Log 來驗證連線上的封包都已加密。例如,下列日誌指出目標為 VPC 的封包是透過通道 1 傳送的且目前已加密。

-

- SonicWALL

-

您可以使用 SonicOS 管理界面設定 SonicWALL 裝置。如需設定通道的詳細資訊,請參閱 設定 AWS Site-to-Site VPN 客戶閘道裝置的靜態路由。

您無法使用管理界面設定裝置的 BGP。請改為使用範例組態檔案中提供的命令列說明 (位於名為 BGP 的區段下)。