本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

可下載 AWS Site-to-Site VPN 的客戶閘道裝置的靜態路由組態檔案

若要下載具有 Site-to-Site VPN 連線組態特定值的範例組態檔案,請使用 Amazon VPC 主控台、 AWS 命令列或 Amazon EC2 API。如需詳細資訊,請參閱步驟 6:下載組態檔案。

您也可以下載靜態路由的一般範例組態檔案,該檔案不包含針對您的 Site-to-Site VPN 連線組態的特定值:dynamic-routing-examples.zip

檔案為某些元件使用預留位置值。例如,檔案會使用:

-

VPN 連接 ID、客戶閘道 ID 和虛擬私有閘道 ID 的範例值

-

遠端 (外部) IP 地址 AWS 端點的預留位置 (

AWS_ENDPOINT_1和AWS_ENDPOINT_2) -

客戶閘道裝置上可透過網際網路路由外部界面之 IP 地址的預留位置 (

your-cgw-ip-address) -

預先共用金鑰值的預留位置 (pre-shared-key)

-

IP 地址內部通道的範例值。

-

MTU 設定的範例值。

注意

範本組態檔案中提供的 MTU 設定僅為範例。請參閱 AWS Site-to-Site VPN 客戶閘道裝置的最佳實務 以瞭解針對您的情況設定最佳 MTU 值的相關資訊。

除了提供預留位置值之外,檔案還指定了大多數 AWS 區域中 AES128, SHA1和 Diffie-Hellman 群組 2 Site-to-Site VPN 連接,以及 AWS GovCloud 區域中 AES128, SHA2 和 Diffie-Hellman 群組 14 的最低需求。它們也指定將預先共用金鑰用於身分身分驗證。您必須修改範例組態檔案,以利用其他安全性演算法、Diffie-Hellman 群組、私有憑證及 IPv6 流量。

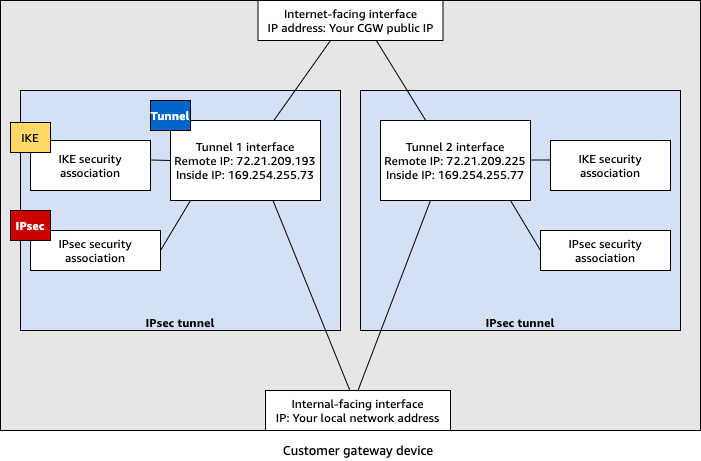

下圖提供客戶閘道裝置上所設定之不同元件的概觀。它包含通道界面 IP 地址的範例值。

Cisco 裝置:其他資訊

有些 Cisco ASA 僅支援作用中/待命模式。當您使用這些 Cisco ASA 時,一次只能有一個作用中的通道。如果第一個通道變成無法使用,則另一個待命通道會變成作用中。有此備援,您應能一直透過其中一個通道和您的 VPC 保持連線。

Cisco ASA 9.7.1 版和更新版本支援作用中/作用中模式。當您使用這些 Cisco ASA 時,可同時讓兩個通道皆為作用中模式。有此備援,您應能一直透過其中一個通道和您的 VPC 保持連線。

對於 Cisco 裝置,您必須執行下列動作:

-

設定外部界面。

-

確定 Crypto ISAKMP 政策序列號是唯一的。

-

確定 Crypto 清單政策序列號是唯一的。

-

確定 Crypto IPsec 轉換集合和 Crypto ISAKMP 政策序列與裝置上設定的任何其他 IPsec 通道都沒有衝突。

-

確定 SLA 監控編號是唯一的。

-

設定在客戶閘道裝置和您本機網路之間移動流量的所有內部路由。