推出 的新主控台體驗 AWS WAF

您現在可以使用更新後的體驗,在主控台的任何位置存取 AWS WAF 功能。如需詳細資訊,請參閱使用更新的主控台體驗。

本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

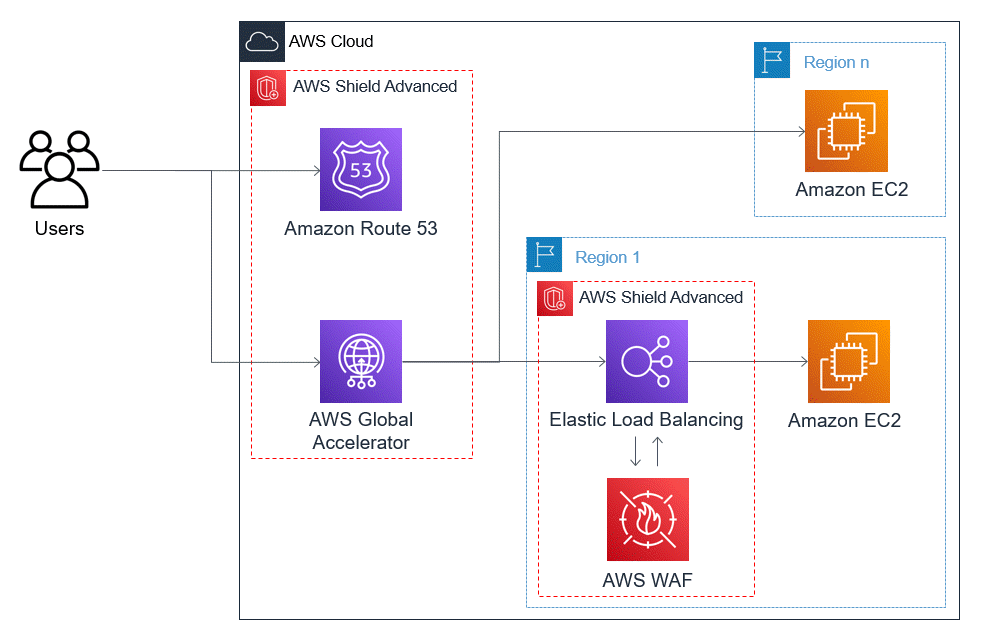

TCP 和 UDP 應用程式的 Shield 進階 DDoS 彈性架構範例

此範例顯示使用 Amazon Elastic Compute Cloud (Amazon EC2) 執行個體或彈性 IP (EIP) 地址的 AWS 區域中 TCP 和 UDP 應用程式的 DDoS 彈性架構。

您可以遵循此一般範例來改善下列應用程式類型的 DDoS 彈性:

TCP 或 UDP 應用程式。例如,用於遊戲、IoT 和 IP 語音的應用程式。

需要靜態 IP 地址或使用 Amazon CloudFront 不支援通訊協定的 Web 應用程式。例如,您的應用程式可能需要您的使用者可以新增到其防火牆允許清單的 IP 地址,而任何其他 AWS 客戶都不會使用。

您可以透過引入 Amazon Route 53 和 來改善這些應用程式類型的 DDoS 彈性 AWS Global Accelerator。這些服務可以將使用者路由到您的應用程式,並且可以為您的應用程式提供靜態 AWS IP 地址,這些 IP 地址會透過全球邊緣網路路由。Global Accelerator 標準加速器最多可將使用者延遲提高 60%。如果您有 Web 應用程式,您可以透過在 Application Load Balancer 上執行應用程式,然後使用 Web ACL 保護 Application Load Balancer,來偵測和緩解 AWS WAF Web 應用程式層請求洪水。

建置應用程式之後,請使用 Shield Advanced 來保護 Route 53 託管區域、Global Accelerator 標準加速器和任何 Application Load Balancer。當您保護 Application Load Balancer 時,您可以建立 AWS WAF Web ACLs的關聯,並為其建立以速率為基礎的規則。您可以透過關聯新的或現有的 Route 53 運作狀態檢查,為 Global Accelerator 標準加速器和 Application Load Balancer 設定 SRT 主動參與。若要進一步了解選項,請參閱 中的資源保護 AWS Shield Advanced。

下列參考圖表說明 TCP 和 UDP 應用程式的範例 DDoS 彈性架構。

此方法為您的應用程式提供的優勢包括:

-

防範最大的已知基礎設施層 (第 3 層和第 4 層) DDoS 攻擊。如果攻擊的量從上游造成擁塞 AWS,則故障會隔離到更接近其來源的位置,並將對合法使用者的影響降至最低。

-

防範 DNS 應用程式層攻擊,因為 Route 53 負責提供權威 DNS 回應。

-

如果您有 Web 應用程式,此方法可保護您免於 Web 應用程式層請求洪水。您在 AWS WAF Web ACL 中設定的速率型規則會在傳送的請求數量超過規則允許的數量時封鎖來源 IPs。

-

如果您選擇為合格資源啟用此選項,則主動與 Shield Response Team (SRT) 互動。當 Shield Advanced 偵測到影響應用程式運作狀態的事件時,SRT 會使用您提供的聯絡資訊,回應並主動與您的安全或營運團隊互動。