SEC10-BP03 準備鑑識功能

在安全事件發生之前,將開發鑑識功能納入考量,以協助安全事件調查。

未建立此最佳實務時的曝險等級:中

傳統內部部署鑑識的概念適用於 AWS。如需在 中開始建置鑑識能力的重要資訊 AWS 雲端,請參閱 中的鑑識調查環境策略 AWS 雲端

設定取證的環境和 AWS 帳戶 結構後,請定義在四個階段有效執行取證合理方法所需的技術:

-

集合:收集相關 AWS 日誌,例如 AWS CloudTrail AWS Config、、VPCFlow Logs 和主機層級日誌。收集可用時受影響 AWS 資源的快照、備份和記憶體傾印。

-

檢查:檢查透過擷取和評估相關資訊所收集的資料。

-

分析:分析收集的資料,以了解事件並從中得出結論。

-

報告:呈現分析階段所產生的資訊。

實作步驟

準備鑑識環境

AWS Organizations

對於事件回應,擁有支援事件回應功能的 AWS 帳戶 結構很有幫助,其中包括安全 OU 和鑑識 OU。在安全性 OU 中,您應該擁有下列項目的帳戶:

-

日誌封存:在許可 AWS 帳戶 有限的日誌封存中彙總日誌。

-

安全工具:在安全工具 中集中安全服務 AWS 帳戶。此帳戶會以安全性服務的委派系統管理員身分運作。

在鑑識 OU 中,您可以選擇為營運所在的每個區域實作一或多個鑑識帳戶,具體視哪個區域最適合您業務和營運模式而定。如果您為每個區域建立鑑識帳戶,則可以封鎖在該區域之外建立 AWS 資源,並降低資源複製到非預期區域的風險。例如,如果您只在美國東部 (維吉尼亞北部) 區域 (us-east-1) 和美國西部 (奧勒岡) (us-west-2) 進行營運,則鑑識 OU 中會有兩個帳戶:一個用於 us-east-1,另一個用於 us-west-2。

您可以為 AWS 帳戶 多個區域建立鑑識。在將 AWS 資源複製到該帳戶時,您應該小心謹慎,以確認您是否符合資料主權要求。佈建新帳戶需要一些時間,因此必須在事件之前建立和檢測鑑識帳戶,以便回應者能夠有效地使用這些帳戶進行回應。

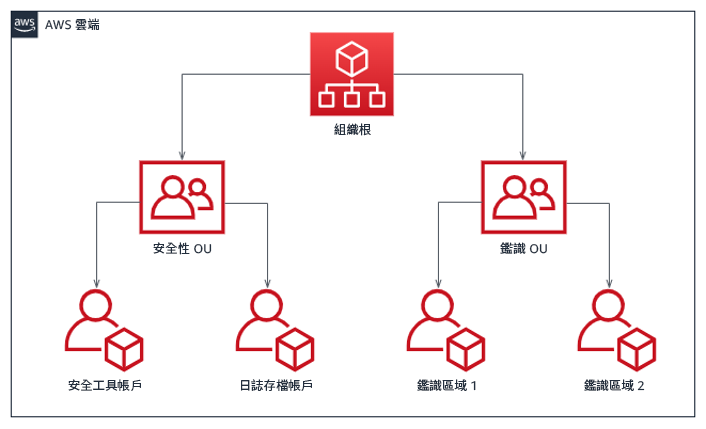

下圖顯示範例帳戶結構,包括具有每個區域鑑識帳戶的鑑識 OU:

事件回應的每個區域帳戶結構

擷取備份和快照

設定重要系統和資料庫的備份,對於從安全事件中復原和鑑識用途非常重要。備份就緒後,您可以將系統還原到先前的安全狀態。在 上 AWS,您可以拍攝各種資源的快照。快照可為您提供 point-in-time這些資源的備份。有許多 AWS 服務可以支援您進行備份和復原。如需有關這些備份和復原之服務和方法的詳細資訊,請參閱備份和復原方案指引和使用備份從安全事件中復原

尤其是當涉及勒索軟體等情況時,務必確保備份是否有充足的保護。如需有關保護備份的指引,請參閱在 AWS中保護備份的 10 大安全最佳實務

自動化鑑識

在安全事件期間,您的事件回應團隊必須能夠快速收集和分析證據,同時在事件周圍的期間內維持準確性 (例如擷取與特定事件或資源相關的日誌,或收集 Amazon EC2執行個體的記憶體傾印)。事件回應團隊手動收集相關證據既具挑戰性又耗時,尤其是範圍遍及大量執行個體和帳戶時。此外,手動收集可能容易出現人為錯誤。基於這些原因,您應盡可能開發和實作鑑識的自動化。

AWS 為鑑識提供了許多自動化資源,這些資源列於下列資源區段中。這些資源是我們已開發和客戶已實作的鑑識模式範例。雖然這些範例在一開始可能是有用的參考架構,但請根據環境、需求、工具和鑑識程序,考慮是否加以修改或建立新的鑑識自動化模式。

資源

相關文件:

相關影片:

相關範例: