本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

指標與警示

最佳作法是使用基礎結構和應用程式監視工具來檢查應用程式的可用性,以確保您的應用程式不受DDoS事件影響,您可以選擇為資源設定應用程式和基礎結構 Route 53 運作狀態檢查,以協助改善DDoS事件的偵測。如需狀態檢查的詳細資訊 AWS WAF,請參閱 Firewall Manager 員和 Shield 進階開發人員指南。

當金鑰作業指標大幅偏離預期值時,攻擊者可能會嘗試鎖定應用程式的可用性。熟悉應用程式的正常行為,意味著您可以在偵測到異常情況時更快地採取行動。Amazon CloudWatch 可以透過監控您執行的應用程式來提供協助 AWS。例如,您可以收集和追蹤指標、收集和監視記錄檔、設定警示,以及自動回應 AWS 資源中的變更。

如果您在架構應用程式時遵循 DDoS-彈性參考架構/彈性參考架構,常見的基礎架構層攻擊會在到達應用程式之前遭到封鎖。如果您已訂閱 AWS Shield Advanced,則可以存取許多指標,這些度 CloudWatch量可以指出您的應用程式已成為目標。

例如,您可以將警示設定為在DDoS攻擊進行時通知您,以便檢查應用程式的健康狀態並決定是否要參與 AWS SRT。您可以設定DDoSDetected指標,告訴您是否已偵測到攻擊。如果您想要根據攻擊量收到警示,您也可以使用DDoSAttackBitsPerSecondDDoSAttackPacketsPerSecond、或DDoSAttackRequestsPerSecond指標。您可以透過與自己的工具整 CloudWatch 合或使用第三方提供的工具 (例如 Slack 或 PagerDuty) 來監控這些指標。

應用程式層攻擊可提升許多 Amazon CloudWatch 指標。如果您正在使用 AWS WAF,則可以用 CloudWatch 來監控和啟用您設定為允許、計數或封鎖的 AWS WAF 要求增加時的警示。如果流量級別超過應用程式可以處理的範圍,這可讓您收到通知。您也可以使用追蹤的 Amazon CloudFront、Amazon Route 53、Application Load Balancer 用程式負載平衡器EC2、Network Load Balancer、Amazon 和 Auto Scaling 指標,以偵測可能指出DDoS攻擊的變更。 CloudWatch

下表列出常用於偵測和回應DDoS攻擊的 CloudWatch 度量說明。

表 3-推薦的 Amazon CloudWatch 指標

| 主題 | 指標 | 描述 |

|---|---|---|

| AWS Shield Advanced |

DDoSDetected

|

表示特DDoS定 Amazon 資源名稱 (ARN) 的事件。 |

| AWS Shield Advanced |

DDoSAttackBitsPerSecond

|

特定DDoS事件期間觀察到的位元組數ARN。此量度僅適用於第 3 層或第 4 層DDoS事件。 |

| AWS Shield Advanced |

DDoSAttackPacketsPerSecond

|

特定DDoS事件期間觀察到的封包數目ARN。此量度僅適用於第 3 層或第 4 層DDoS事件。 |

| AWS Shield Advanced |

DDoSAttackRequestsPerSecond

|

特定DDoS事件期間觀察到的要求數目ARN。此量度僅適用於第 7 層DDoS事件,且僅針對最重要的第 7 層事件報告。 |

| AWS WAF |

AllowedRequests

|

允許的 Web 要求數目。 |

| AWS WAF |

BlockedRequests

|

封鎖的 Web 要求數目。 |

| AWS WAF |

CountedRequests

|

計入的 Web 要求數目。 |

| AWS WAF |

PassedRequests

|

傳遞的要求數目。這僅適用於經過規則群組評估但不符合任何規則群組規則的要求。 |

| Amazon CloudFront |

Requests

|

HTTP/S 請求的數量。 |

| Amazon CloudFront |

TotalErrorRate

|

HTTP狀態碼為4xx或之所有要求的百分比5xx。 |

| Amazon Route 53 |

HealthCheckStatus

|

健全狀況檢查端點的狀態。 |

| Application Load Balancer |

ActiveConnectionCount

|

從用戶端到負載平衡器,以及從負載平衡器到目標的作用中並行TCP連線總數。 |

| Application Load Balancer |

ConsumedLCUs

|

負載平衡器使用的負載平衡器容量單位 (LCU) 數目。 |

| Application Load Balancer |

HTTPCode_ELB_4XX_Count

HTTPCode_ELB_5XX_Count |

負載平衡器產生的HTTP4xx或5xx用戶端錯誤碼數目。 |

| Application Load Balancer |

NewConnectionCount

|

從用戶端到負載平衡器,以及從負載平衡器到目標之間建立的新TCP連線總數。 |

| Application Load Balancer |

ProcessedBytes

|

負載平衡器處理的位元組總數。 |

| Application Load Balancer |

RejectedConnectionCount

|

因負載平衡器已達其連線數目上限而拒絕的連線數目。 |

| Application Load Balancer |

RequestCount

|

已處理的要求數目。 |

| Application Load Balancer |

TargetConnectionErrorCount

|

在負載平衡器與目標之間未成功建立的連線數目。 |

| Application Load Balancer |

TargetResponseTime

|

要求離開負載平衡器後,直到收到來自目標的回應所經過的時間 (以秒為單位)。 |

| Application Load Balancer |

UnHealthyHostCount

|

視為不健康的目標數目。 |

| Network Load Balancer |

ActiveFlowCount

|

從用戶端到目標的並行TCP流程 (或連線) 總數。 |

| Network Load Balancer |

ConsumedLCUs

|

負載平衡器使用的負載平衡器容量單位 (LCU) 數目。 |

| Network Load Balancer |

NewFlowCount

|

期間內從用戶端到目標建立的新TCP流程 (或連線) 總數。 |

| Network Load Balancer |

ProcessedBytes

|

負載平衡器處理的位元組總數,包括 TCP /IP 標頭。 |

| Global Accelerator |

NewFlowCount

|

此時段內從用戶端到端點建立的新UDP流程TCP和流程(或連線)總數。 |

| Global Accelerator |

ProcessedBytesIn

|

加速器處理的傳入位元組總數,包括 TCP /IP 標頭。 |

| Auto Scaling |

GroupMaxSize

|

Auto Scaling 群組的最高大小。 |

| Amazon EC2 |

CPUUtilization

|

目前使用中的已配置EC2運算單元百分比。 |

| Amazon EC2 |

NetworkIn

|

執行個體在所有網路介面上收到的位元組數目。 |

如需有關使用 Amazon 偵測應 CloudWatch 用程式DDoS攻擊的詳細資訊,請參閱 Amazon 入門 CloudWatch。

AWS 包含數個額外的指標和警示,以通知您有關攻擊並協助您監控應用程式的資源。 AWS Shield 控制台或API提供每個帳戶的事件摘要和有關已檢測到的攻擊的詳細信息。

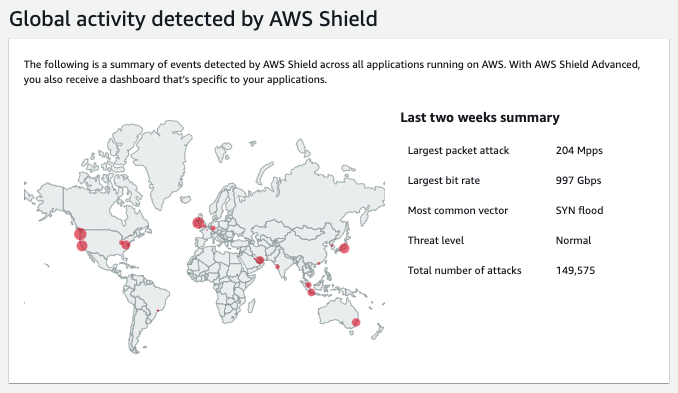

偵測到的全域活動 AWS Shield

此外,全域威脅環境儀表板還提供有關偵測到的所有DDoS攻擊的摘要資訊 AWS。除了攻擊趨勢之外,這項資訊可能有助於更好地瞭解更多應用程式中的DDoS威脅,並與您可能觀察到的攻擊進行比較。

如果您已訂閱 AWS Shield Advanced,服務儀表板會顯示在受保護資源上偵測到的事件的其他偵測和緩和措施指標,以及網路流量詳細資料。 AWS Shield 沿著多個維度評估受保護資源的流量。偵測到異常時, AWS Shield 會建立事件並報告觀察到異常的流量維度。使用放置緩解措施,可防止您的資源接收符合已知DDoS事件簽章的過多流量和流量。

偵測指標是以取樣的網路流程或 AWS WAF 記錄檔ACL為基礎,當網路與受保護的資源相關聯。緩解指標是以 Shield DDoS 緩解系統觀察到的流量為基礎。緩解指標是更精確地衡量資源流量。

網路主要貢獻者量度可讓您深入瞭解偵測到的事件期間流量來自何處。您可以檢視最高的磁碟區貢獻者,並依通訊協定、來源連接埠和TCP旗標等方面進行排序。頂級貢獻者量度包括在不同維度上在資源上觀察到的所有流量的指標。它提供了額外的指標維度,您可以用來瞭解事件期間傳送至資源的網路流量。請記住,對於非反射層 3 或第 4 層攻擊,源 IP 地址可能已被欺騙並且無法依賴。

服務儀表板也包含自動為緩解DDoS攻擊而採取的動作的詳細資料。此資訊可讓您更輕鬆地調查異常情況、探索流量的維度,並更好地瞭解 Shield Advanced 採取的行動來保護您的可用性。