本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

集中存取 VPC 私有端點

VPC 端點可讓您將 VPC 私下連線至支援的 AWS 服務,而不需要網際網路閘道或 NAT 裝置、VPN 連線或 AWS Direct Connect 連線。因此,VPC 不會公開至公有網際網路。VPC 中的執行個體不需要公有 IP 地址,即可使用此介面端點與 AWS 服務端點通訊。您的 VPC 與其他 服務之間的流量不會離開 AWS 網路骨幹。VPC 端點是虛擬裝置。這些端點是水平擴展、冗餘且高度可用的 VPC 元件。目前可佈建兩種類型的端點:介面端點 (由 提供支援AWS PrivateLink

介面 VPC 端點

界面端點包含一或多個彈性網路介面,其具有私有 IP 地址,可做為目的地為受 AWS 支援服務之流量的進入點。當您佈建介面端點時,端點與資料處理費用一起執行的每小時都會產生成本。根據預設,您會在您要存取 AWS 服務的每個 VPC 中建立介面端點。這在客戶想要跨多個 VPCs。若要避免這種情況,您可以在集中式 VPC 中託管介面端點。所有發言 VPCs 將透過 Transit Gateway 使用這些集中式端點。

當您建立服務 VPC 端點時 AWS ,您可以啟用私有 DNS。啟用時,設定會建立 AWS 受管 Route 53 私有託管區域 (PHZ),讓公有 AWS 服務端點能夠解析為介面端點的私有 IP。受管 PHZ 只能在具有介面端點的 VPC 內運作。在我們的設定中,當我們希望發言 VPCs 能夠解析集中式 VPC 中託管的 VPC 端點 DNS 時,受管 PHZ 將無法運作。若要克服此問題,請停用在建立介面端點時自動建立私有 DNS 的選項。接下來,手動建立符合服務端點名稱的 Route 53 私有託管區域,並將具有指向介面端點之完整 AWS 服務 端點名稱的別名記錄新增。 https://docs.aws.amazon.com/general/latest/gr/aws-service-information.html

-

登入 AWS Management Console 並導覽至 Route 53。

-

選取私有託管區域,然後導覽至建立記錄。

-

填入記錄名稱欄位,選取記錄類型為 A,然後啟用別名。

請注意,某些 服務,例如 Docker 和 OCI 用戶端端點 (

dkr.ecr),需要針對記錄名稱使用萬用字元別名 (*)。 -

在路由流量到區段下,選取流量應傳送到的服務,然後從下拉式清單中選取區域。

-

選取適當的路由政策,並啟用評估目標運作狀態的選項。

您可以將此私有託管區域與登陸區域中的其他 VPCs建立關聯。此組態允許發言 VPCs 將完整服務端點名稱解析為集中式 VPC 中的界面端點。

注意

若要存取共用私有託管區域,發言 VPCs 中的主機應使用其 VPC 的 Route 53 Resolver IP。界面端點也可以透過 VPN 和 Direct Connect 從內部部署網路存取。使用條件式轉送規則,將完整服務端點名稱的所有 DNS 流量傳送至 Route 53 Resolver 傳入端點,這會根據私有託管區域解析 DNS 請求。

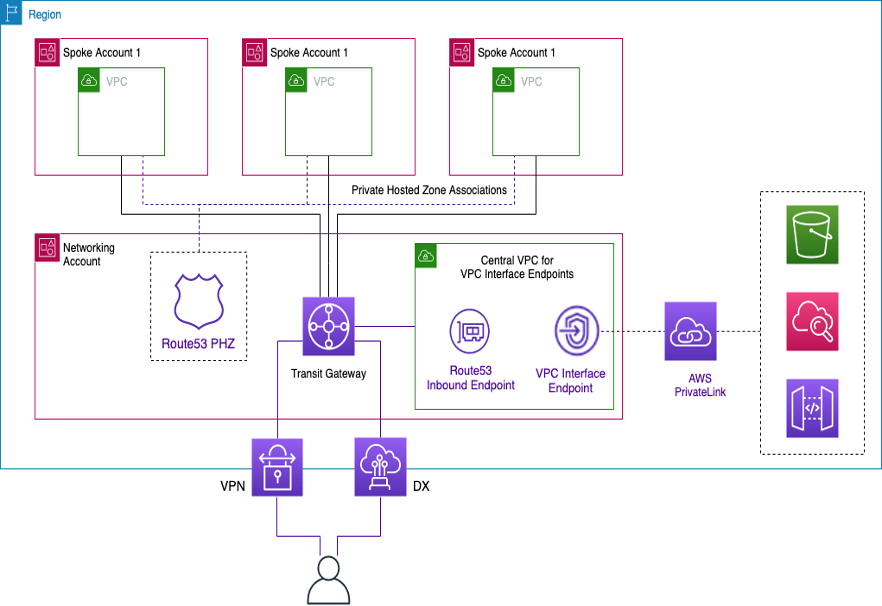

在下圖中,Transit Gateway 會啟用從輪輻 VPCs到集中式介面端點的流量流程。在 Network Services 帳戶中建立 VPC 端點和私有託管區域,並與發言帳戶中VPCs 共用。如需與其他 VPCs 共用端點資訊的詳細資訊,請參閱整合 AWS Transit Gateway 與 AWS PrivateLink 和 Amazon Route 53 Resolver

注意

分散式 VPC 端點方法,即每個 VPC 的端點可讓您在 VPC 端點上套用最低權限政策。在集中式方法中,您將套用和管理單一端點上所有發言 VPC 存取的政策。隨著 VPCs 數量的增加,使用單一政策文件維持最低權限的複雜性可能會增加。單一政策文件也會產生較大的爆量半徑。政策文件的大小也會受到限制 (20,480 個字元)。

集中界面 VPC 端點

跨區域端點存取

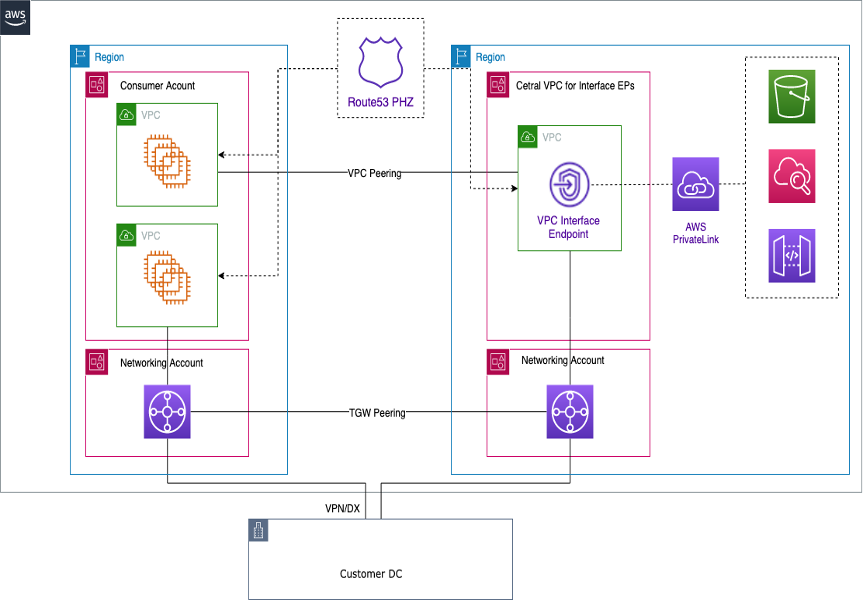

當您想要在不同區域設定多個共用常見 VPCs 端點的 VPC 時,請使用 PHZ,如先前所述。每個區域中VPCs 都會與 PHZ 和端點的別名建立關聯。為了在多區域架構中路由 VPCs之間的流量,每個區域中的 Transit Gateway 都必須對等。如需詳細資訊,請參閱此部落格:針對跨帳戶多區域架構使用 Route 53 私有託管區域

來自不同區域的 VPCs 可以使用 Transit Gateways 或 VPC Peering 彼此路由。使用下列文件對 Transit Gateways 進行對等互連:Transit Gateway 對等互連附件。

在此範例中,VPC us-west-1區域中的 Amazon EC2 執行個體將使用 PHZ 取得區域中端點的私有 IP 地址,us-west-2並透過 Transit Gateway 對等互連或 VPC 對等互連將流量路由至us-west-2區域 VPC。使用此架構,流量會保留在 AWS 網路中,安全地允許 中的 EC2 執行個體us-west-1存取 中的 VPC 服務,us-west-2而無需透過網際網路。

多區域 VPC 端點

注意

跨區域存取端點時,會收取區域間資料傳輸費用。

請參閱上圖,在 us-west-2 區域的 VPC 中建立端點服務。此端點服務可讓您存取該區域中的 AWS 服務。為了讓另一個區域中的執行個體 (例如 us-east-1) 存取us-west-2該區域中的端點,您需要在 PHZ 中建立地址記錄,並使用別名來存取所需的 VPC 端點。

首先,請確定每個區域中VPCs 與您建立的 PHZ 相關聯。

在多個可用區域中部署端點時,從 DNS 傳回端點的 IP 地址將來自配置的可用區域中的任何子網路。

叫用端點時,請使用 PHZ 中的完整網域名稱 (FQDN)。

AWS Verified Access

AWS Verified Access 可在沒有 VPN 的情況下,安全地存取私有網路中的應用程式。它可即時評估請求,例如身分、裝置和位置。此服務會根據應用程式的政策授予存取權,並透過提高組織的安全性來連接使用者。已驗證存取透過做為身分感知反向代理來提供對私有應用程式的存取。使用者身分和裝置運作狀態,如果適用的話,會在將流量路由至應用程式之前執行。

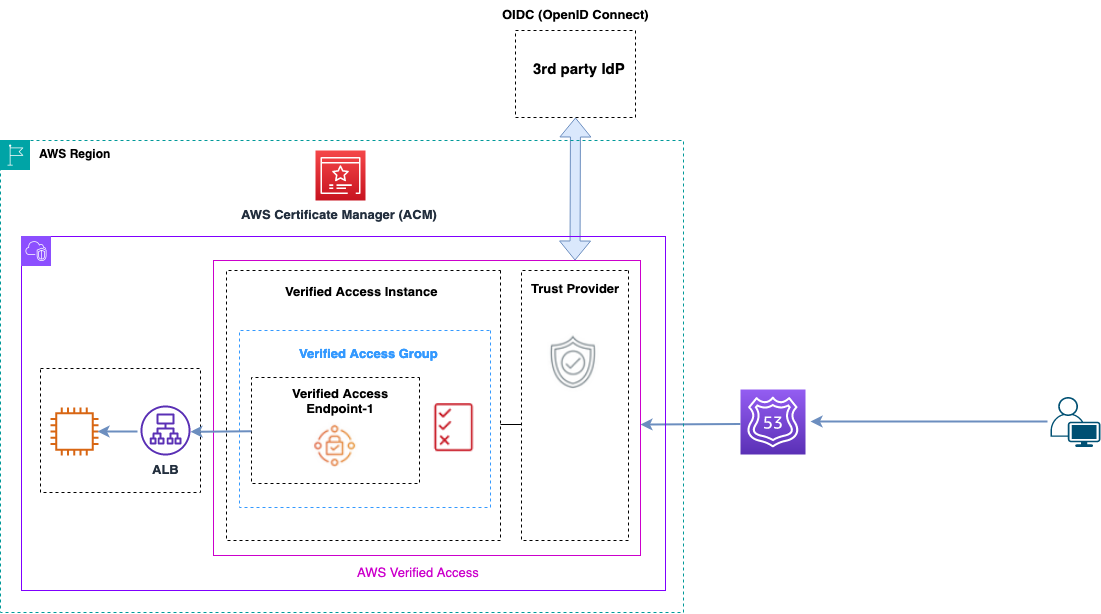

下圖提供 Verified Access 的高階概觀。使用者傳送存取應用程式的請求。Verified Access 會根據群組的存取政策以及任何應用程式特定的端點政策來評估請求。如果允許存取,請求會透過端點傳送至應用程式。

驗證存取概觀

AWS Verified Access 架構中的主要元件為:

-

已驗證存取執行個體 – 執行個體會評估應用程式請求,並只在符合您的安全需求時授予存取權。

-

已驗證存取端點 – 每個端點代表應用程式。端點可以是 NLB、ALB 或網路介面。

-

Verified Access 群組 – Verified Access 端點的集合。我們建議您將具有類似安全需求的應用程式的端點分組,以簡化政策管理。

-

存取政策 – 一組使用者定義的規則,可決定是否允許或拒絕對應用程式的存取。

-

信任提供者 – Verified Access 是一項服務,可協助管理使用者身分和裝置安全狀態。它與 AWS 和第三方信任提供者相容,要求每個 Verified Access 執行個體至少連接一個信任提供者。每個執行個體都可以包含單一身分信任提供者,以及多個裝置信任提供者。

-

信任資料 – 每次收到應用程式請求時,您的信任提供者傳送至 Verified Access 的安全資料,例如使用者的電子郵件地址或所屬群組,都會根據您的存取政策進行評估。

您可以在 Verified Access 部落格文章