本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

使用第三方設備集中檢查傳入

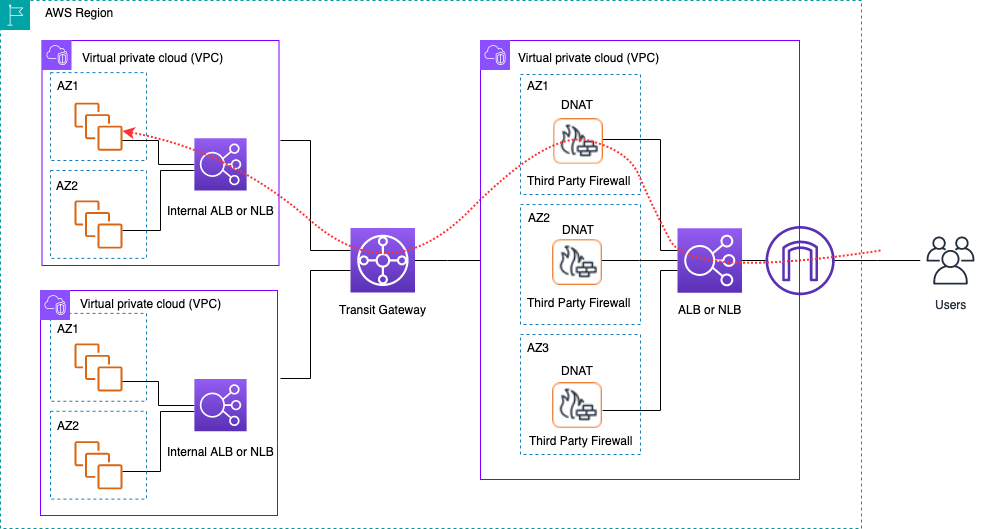

在此架構設計模式中,您會在 Amazon EC2 上跨 Elastic Load Balancer (ELB) 後方的多個可用區域部署第三方防火牆設備,例如獨立檢測 VPC 中的 Application/Network Load Balancer。

檢查 VPC 和其他口述 VPCs 會透過 Transit Gateway 做為 VPC 附件連接在一起。發言 VPCs 中的應用程式由內部 ELB 前端,根據應用程式類型,可以是 ALB 或 NLB。透過網際網路的用戶端會連線至檢查 VPC 中外部 ELB 的 DNS,該 VPC 會將流量路由至其中一個防火牆設備。防火牆會檢查流量,然後使用內部 ELB 的 DNS 將流量路由至透過 Transit Gateway 的呼叫 VPC,如下圖所示。如需使用第三方設備進行傳入安全檢查的詳細資訊,請參閱如何將第三方防火牆設備整合到 AWS 環境

使用第三方設備與 ELB 進行集中式傳入流量檢查

優點

-

此架構可支援透過第三方防火牆設備提供的任何檢查和進階檢查功能應用程式類型。

-

此模式支援從防火牆設備進行 DNS 型路由以發言 VPCs,這可讓發言 VPCs 中的應用程式獨立擴展到 ELB 後方。

-

您可以使用 Auto Scaling 搭配 ELB 來擴展檢查 VPC 中的防火牆設備。

關鍵考量事項

-

您需要跨可用區域部署多個防火牆設備,以獲得高可用性。

-

防火牆需要使用 設定並執行來源 NAT,以維持流程對稱,這表示應用程式不會看到用戶端 IP 地址。

-

請考慮在 Network Services 帳戶中部署 Transit Gateway 和 Inspection VPC。

-

其他第三方供應商防火牆授權/支援成本。Amazon EC2 費用取決於執行個體類型。