管理金鑰

Amazon EFS 可與 AWS KMS 相整合,管理加密檔案系統的加密金鑰。AWS KMS 也支援其他 AWS 服務的加密,例如:Amazon Simple Storage Service (Amazon S3)、Amazon Elastic Block Store (Amazon EBS)、Amazon Relational Database Service (Amazon RDS)、Amazon Aurora、Amazon Redshift、Amazon WorkMail、WorkSpaces 等。對加密檔案系統內容來說,Amazon EFS 會使用具有 XTS 模式與 256 位元金鑰 (XTS-AES-256) 的進階加密標準演算法。

考慮如何藉由採用所有加密政策來保護靜態資料時,要回答三個重要的問題。這些問題對於儲存於受管與非受管的服務 (如 Amazon EBS) 中的資料都同樣有效。

金鑰儲存在哪裡?

AWS KMS 會以加密的格式將您的主金鑰儲存於具有高耐用性的儲存體中,以協助確保需要時即可擷取。

哪裡會使用金鑰?

使用加密的 Amazon EFS 檔案系統,不會讓掛載該檔案系統的用戶端感到任何不同。所有密碼編譯作業都發生在 EFS 服務中,資料會在寫入磁碟之前進行加密,並會在用戶端發出讀取請求後進行解密。

誰可以使用金鑰?

AWS KMS 金鑰政策可控制對加密金鑰的存取。

建議您將這些政策與 IAM 政策相結合,以提供另一層控制。每個金鑰都有一個金鑰政策。若金鑰是 AWS 管理的 CMK,則 AWS 會管理該金鑰政策。若金鑰是客戶管理的 CMK,則您可管理該金鑰政策。這些金鑰政策是控制 CMK 存取權的主要方式。其定義了控管使用及管理金鑰的許可。

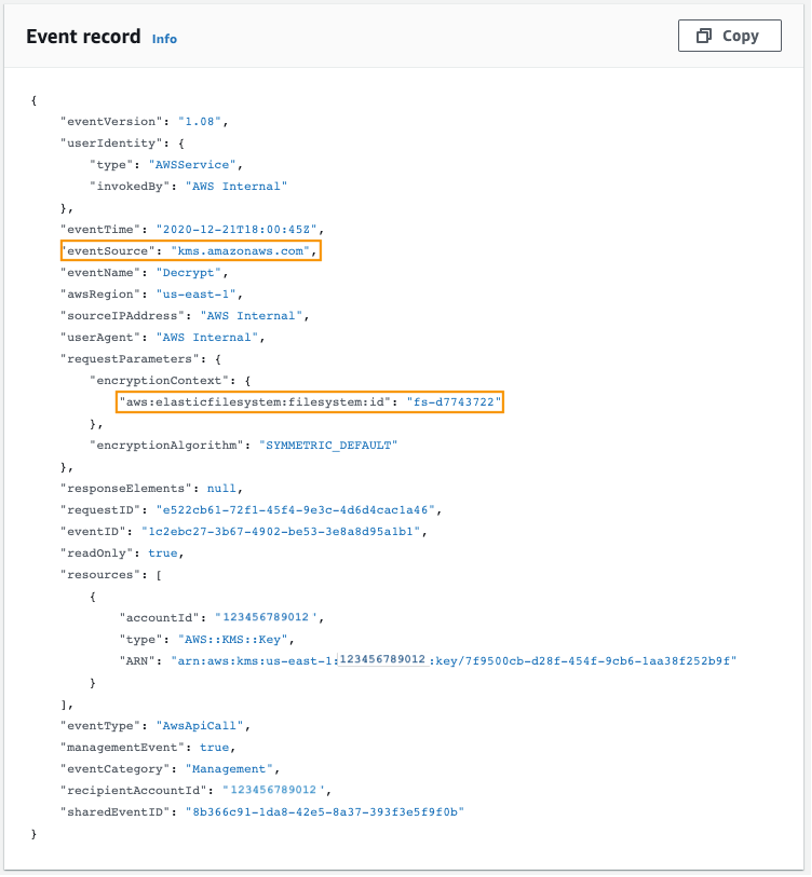

當您使用 Amazon EFS 建立加密檔案系統時,將會為 Amazon EFS 授與代表您使用 CMK 的存取權。Amazon EFSS 代表您對 AWS KMS 進行的呼叫,會出現在您的 CloudTrail 記錄中,一如來自於您 AWS 帳戶一般。下列螢幕擷取畫面顯示由 Amazon EFS 所進行 KMS 解密呼叫的範例 CloudTrail 事件。

KMS 解密的 CloudTrail 記錄

如需 AWS KMS 的詳細資訊以及如何管理加密金鑰的存取權,請參閲《AWS KMS 開發人員指南》中的管理 AWS KMS CMK 存取權。

如需 AWS KMS 如何管理密碼編譯的詳細資訊,請參閲《AWS KMS 密碼編譯詳細資訊》白皮書。

如需如何建立系統管理員 IAM 使用者與群組的詳細資訊,請參閲《IAM 使用者指南》中的建立您的第一個 IAM 系統管理員使用者與群組。