合規稽核與安全分析

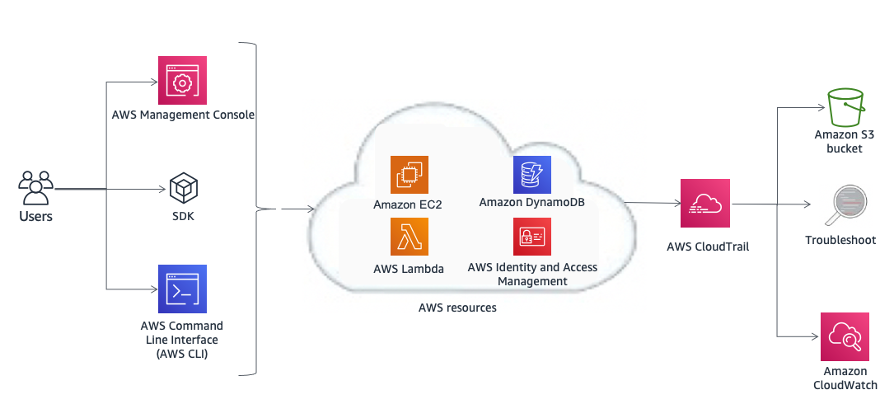

您可以使用 AWS CloudTrail

CloudTrail 日誌檔可以從多個區域與多個 AWS 帳戶彙總至單一 Amazon S3 儲存貯體中。AWS 建議您將日誌 (特別是 AWS CloudTrail 日誌) 寫入日誌專用帳戶 (日誌封存) 中,設有存取限制的 Amazon S3 儲存貯體。儲存貯體的許可應禁止刪除記錄,並應使用 Amazon S3 管理的加密金鑰 (SSE-S3) 或 AWS KMS 管理的金鑰 (SSE-KMS),以伺服器端加密對靜態日誌進行加密。CloudTrail 日誌檔的完整性驗證可用於判斷日誌檔在經過傳遞之後是否遭到修改、刪除或未變更。此功能遵循產業標準演算法,雜湊採用 SHA-256,數位簽署採用 SHA-256 加 RSA,讓日誌檔很難經由計算方式修改、刪除或偽造 CT; 日誌檔,而且免除了偵測的程序。您可以使用 AWS 命令列界面 (AWS CLI),驗證 CloudTrail 傳遞檔案所在位置上的檔案。

Amazon S3 儲存貯體中彙總的 CloudTrail 記錄加以分析之後,可供稽核或疑難排解活動之用。集中日誌之後,就能和 Security Information and Event Management (SIEM) 解決方案整合,或是交由 AWS 服務 (例如 Amazon Athena

圖 2 – AWS CloudTrail 之合規稽核與安全分析的範例架構

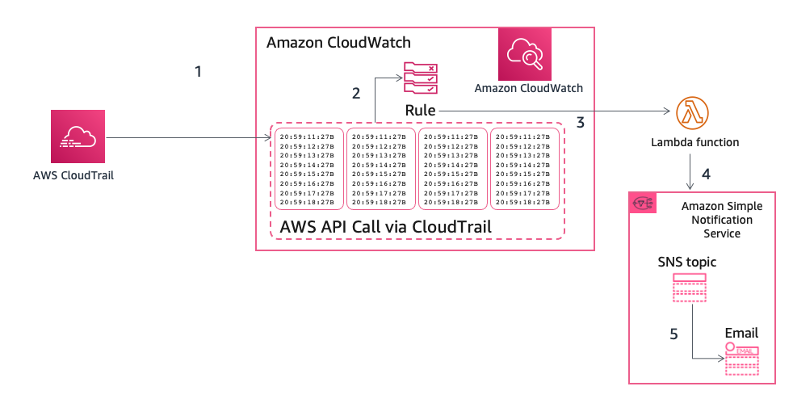

AWS CloudTrail 日誌也能觸發預先設定的 Amazon CloudWatch Events。您可以使用這些事件通知使用者或系統有事件發生,或是執行修復動作。例如,若要監控您 Amazon EC2 執行個體上的活動,可以建立 CloudWatch 事件規則。當 Amazon EC2 執行個體上發生特定活動,並被擷取到日誌中時,該規則會觸發 AWS Lambda 函數,將事件的通知電子郵件傳送給管理員(請參閱圖 3)。 電子郵件中會提供詳細資料,例如事件發生的時間、執行動作的使用者、Amazon EC2 詳細資料等等。下圖顯示事件通知的架構。

圖 3 – AWS CloudTrail 事件通知範例