本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

透過 連線至資料來源 AWS VPN

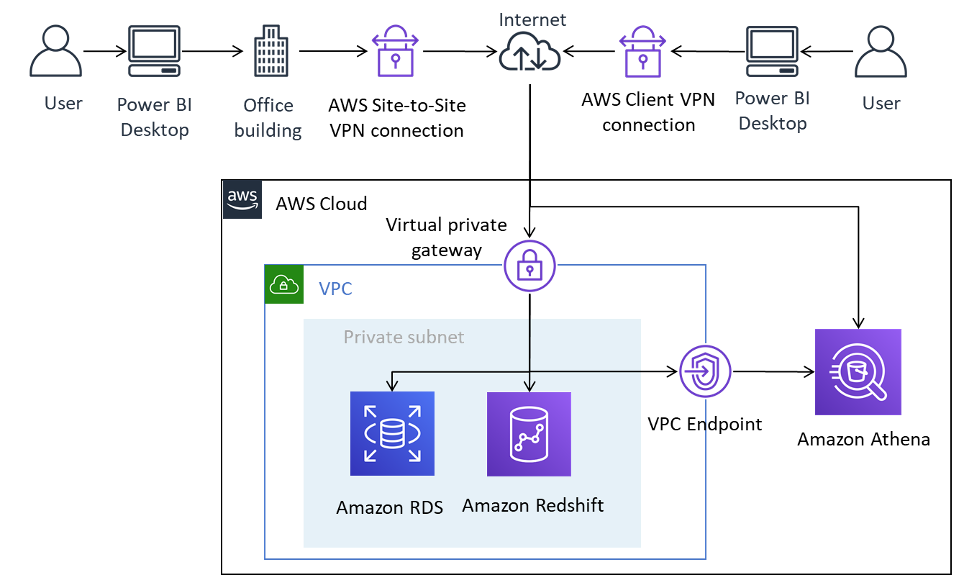

在此模型中,Power BI Desktop 安裝會使用兩種 AWS VPN 方法之一連線至 AWS 網路中的資料來源:AWS Site-to-Site VPN 或 AWS Client VPN。每種連線類型都提供高可用性、受管和彈性的雲端 VPN 解決方案,以保護網路流量。

Site-to-Site VPN 會在您的網路與 AWS VPN 或 AWS Transit Gateway 之間建立加密通道。Client VPN 會使用免費的 VPN 軟體用戶端,將您的使用者連線至 AWS 或內部部署資源。

來自Site-to-Site和 Client VPN 連接的 VPN 流量會停止在您的 VPC 中。因此,它可以路由到私有 IP 地址,讓您的執行個體不再需要公開 IP 地址。對於具有資料路徑的服務,可從公開的服務端點存取,例如 Athena,這些服務請求可以透過網際網路路由,或透過 VPN 連接和透過 VPC 端點路由。

透過Site-to-Site VPN 和 Client VPN 將 Power BI 桌面連線至 AWS 資料來源

Site-to-Site VPN 也可以連線至 AWS Transit Gateway,以方便存取分散在多個 VPCs資料來源。

使用 AWS VPN 可在存取存放在 AWS 中的資料來源時採用加密,而無需明確設定每個資料來源。設定後,VPN 技術在很大程度上對最終使用者而言是無縫的。

表 2 — 使用 存取 AWS 資料來源的考量 AWS VPN

| 條件 | 使用 存取 AWS 資料來源的考量 AWS VPN |

|---|---|

| 網路連線 | 資料來源可透過連線至 VPC 中的私有 IP 地址,或使用區域或 VPC 服務端點來取得。Power BI Desktop 透過 VPN 連線,並直接存取資料來源 (Amazon RDS、Amazon Redshift、Amazon EC2 型資料來源),或使用私有 VPC 端點或區域端點 (Amazon Athena) 的服務,視 DNS 組態而定。 |

| 安全性 | IP 存取控制 您可以使用路由和安全群組的組合來控制對存放在 AWS 雲端中的資料來源的存取。 傳輸中加密 這兩種類型都 AWS VPN 使用 IPsec 身分驗證 Site-to-Site需要一次性組態,一旦建立,即可順暢地提供給使用者。最終使用者不需要驗證即可使用Site-to-Site VPN,但需要對資料來源進行身分驗證。 另一方面,Client VPN 確實需要最終使用者進行身分驗證,才能建立連線。Client VPN 身分驗證可以透過 Active Directory (以使用者為基礎)、交互身分驗證 (以憑證為基礎) 或 SAML SSO (以使用者為基礎) 進行。一旦通過驗證,最終使用者即可順暢連線。新增至 Power BI Desktop 的 AWS 資料來源需要身分驗證。 AWS 建議您使用僅對所需資料集具有唯讀存取權的身分來驗證 AWS 資料來源。 |

| 效能 |

透過網際網路使用 AWS VPN 。因此,其效能信封類似於第一個呈現的案例。某些因素可能會影響透過網際網路存取 AWS 資料來源時的整體 Power BI Desktop 效能。其中包括:

一般而言,AWS 建議在一天中的不同時間,使用不同的資料集,以及逐漸增加的使用者數量來測試體驗。 |

| 成本 | 駐留在 VPC 中的資料來源並使用 進行查詢 AWS VPN ,會產生標準 AWS VPN 資料傳輸費用。為了降低成本,我們建議限制查詢並使用篩選條件來減少透過網際網路擷取的資料量。 |